En este artículo:

En este artículo se analiza el phishing, uno de los tipos de ciberataque más comunes y peligrosos, y se explica cómo funciona, cómo detectarlo y qué se puede hacer para protegerse.

- Definición de phishing

- Una táctica de ciberdelincuencia en la que los atacantes engañan a las personas para que revelen información confidencial (por ejemplo, contraseñas, datos bancarios) a través de correos electrónicos, mensajes o sitios web engañosos.

- Cómo funciona el phishing, ejemplos y tácticas reconocer

- Los atacantes se hacen pasar por individuos u organizaciones de confianza.

- Envían mensajes que suenan urgentes para crear miedo y engañar a las víctimas para que hagan clic en enlaces o descarguen programas maliciosos.

- Las víctimas son redirigidas a sitios web falsos para robar credenciales de inicio de sesión o datos financieros.

- Cómo protegerse del phishing

¿Qué es el phishing?

El phishing es una forma de ciberdelito cuando los delincuentes intentan obtener información sensible de ti a través de correos electrónicos con enlaces fraudulentos, incitándote a completar un formulario con tu información de identificación personal. Luego pueden usar esta información para obtener tus credenciales en línea para perfiles de redes sociales, cuentas bancarias y más.

¿Cómo funciona el phishing?

El phishing puede ocurrir a través de correos electrónicos, llamadas telefónicas o mensajes de texto. Los estafadores envían mensajes que parecen reales y urgentes, pidiendo a la persona que tome acción. Por ejemplo, un correo electrónico podría parecer proveniente de un banco confiable, solicitándole que actualice su información para evitar problemas. Debido a que el mensaje parece urgente y real, las personas podrían compartir información sensible como contraseñas y números de tarjetas de crédito, que los estafadores luego pueden usar indebidamente.

Haciéndose pasar por una entidad legítima, el atacante atrae a las víctimas a un sitio web falso donde se les convence para que introduzcan información confidencial. Esta fachada bien elaborada, unida a una sensación de urgencia, permite a la estafa de phishing obtener con éxito valiosos datos personales, dejando a la víctima desprevenida vulnerable al robo de identidad y a pérdidas financieras.

El remitente: En un ataque de phishing, el remitente imita (o "puede hacerse pasar") por alguien de confianza que el destinatario probablemente conocería. Dependiendo del tipo de ataque de phishing, podría ser una persona, como un familiar del destinatario, el CEO de la empresa para la que trabaja, o incluso alguien famoso que supuestamente está regalando algo. A menudo, los mensajes de phishing imitan correos electrónicos de grandes empresas como PayPal, Amazon o Microsoft, y bancos u oficinas gubernamentales.

El mensaje: Bajo la apariencia de alguien de confianza, el atacante le pedirá al destinatario que haga clic en un enlace, descargue un archivo adjunto o envíe dinero. Cuando la víctima abre el mensaje, encuentra un mensaje aterrador destinado a vencer su mejor juicio al llenarlo de miedo. El mensaje puede exigir que la víctima visite un sitio web y tome acción inmediata o arriesgarse a alguna consecuencia.

El destino: si los usuarios muerden el anzuelo y hacen clic en el enlace, son llevados a una imitación de un sitio web legítimo. Desde allí, se les pide que inicien sesión con sus credenciales de usuario y contraseña. Si son lo suficientemente ingenuos para cumplir, las credenciales de inicio de sesión van al atacante, quien las utiliza para robar identidades, saquear cuentas bancarias y vender información personal en el mercado negro. La URL de destino en el correo electrónico de phishing a menudo parece muy similar a la URL legítima, lo que puede seguir engañando a la víctima.

¿Cómo reconocer el phishing?

Los intentos de phishing son actividades fraudulentas en las que los estafadores utilizan el correo electrónico o los mensajes de texto con el objetivo de engañar a las personas para que revelen información confidencial como contraseñas, números de cuentas bancarias o números de la Seguridad Social. Para reconocer el phishing hay que estar alerta a ciertas señales de alarma.

Típicamente, los mensajes de phishing pueden parecer venir de fuentes confiables como bancos, compañías de tarjetas de crédito o plataformas en línea conocidas. A menudo crean un sentido de urgencia, sugiriendo actividad sospechosa o problemas con tu cuenta, instándote a actuar rápidamente.

Algunos indicadores comunes de phishing incluyen comunicaciones inesperadas solicitando información personal o financiera, direcciones de correo electrónico del remitente desconocidas, saludos genéricos, errores de ortografía y gramática, y URLs engañosas. Siendo cautelosos y verificando cualquier comunicación sospechosa directamente con las instituciones involucradas antes de responder, los individuos pueden protegerse mejor contra los intentos de phishing. Ahora queremos profundizar más en las señales de phishing y ayudarte a identificarlas.

Señales de phishing

Detectar los intentos de suplantación de identidad puede ser todo un reto, pero con un poco de vigilancia, unas pautas básicas y una dosis de sentido común, puede reducir considerablemente los riesgos. Busque irregularidades o peculiaridades en el correo electrónico. Utilice la "prueba del olfato" para determinar si algo no le cuadra. Confíe en sus instintos, pero aléjese del miedo, ya que las estafas de phishing suelen aprovecharse del miedo para mermar su juicio.

Aquí hay señales adicionales de intentos de phishing:

Señal 1: El correo electrónico presenta una oferta que parece demasiado buena para ser verdad.

Podría afirmar que te has sacado el premio gordo, ganado un premio extravagante u otras recompensas improbables.

Señal 2: El remitente es reconocible, pero no alguien con quien normalmente interactúas.

Incluso si reconoces el nombre del remitente, ten precaución si no es alguien con quien normalmente te comunicas, particularmente si el contenido del correo electrónico no está relacionado con tus tareas habituales. Del mismo modo, ten cuidado si estás en copia en un correo electrónico junto a individuos desconocidos o colegas de departamentos no relacionados.

Señal 3: El mensaje induce miedo.

Ten cuidado si el correo electrónico utiliza un lenguaje cargado o alarmante para infundir una sensación de urgencia, instándote a hacer clic y "actuar de inmediato" para evitar la cancelación de la cuenta. Recuerda, las organizaciones legítimas no solicitarán información personal por correo electrónico.

Señal 4: El mensaje incluye archivos adjuntos inesperados o extraños.

Estos archivos adjuntos pueden contener malware, ransomware u otras amenazas en línea.

Señal 5: El mensaje incorpora enlaces que parecen dudosos.

Incluso si los indicadores anteriores no suscitan sospechas, nunca confíes ciegamente en los hipervínculos incrustados. Pasa el cursor sobre el enlace para revelar la URL real. Presta especial atención a los sutiles errores tipográficos en una URL de un sitio web aparentemente familiar, ya que es una señal de engaño. Siempre es más seguro ingresar manualmente la URL en tu navegador en lugar de hacer clic en el enlace incrustado.

¿Quiénes son los objetivos del phishing?

El phishing es una amenaza para todos, apuntando a diversos individuos e industrias, desde ejecutivos corporativos hasta usuarios habituales de redes sociales y clientes de banca en línea. El amplio alcance del phishing hace que sea crucial ejercer precaución en línea y adoptar medidas preventivas. Ser vigilante y proactivo puede reducir significativamente el riesgo de ser víctima de estafas de phishing, asegurando una experiencia en línea más segura para todos.

¿Cómo protegerte contra los ataques de phishing?

Como se mencionó anteriormente, el phishing es una amenaza equitativa, capaz de aparecer en computadoras de escritorio, portátiles, tabletas y teléfonos inteligentes. La mayoría de los navegadores de Internet tienen formas de verificar si un enlace es seguro, pero la primera línea de defensa contra el phishing es tu juicio. Entrénate para reconocer las señales de phishing e intenta practicar una informática segura siempre que revises tu correo electrónico, leas publicaciones de Facebook o juegues tu juego en línea favorito.

Malwarebytes Labs compartió algunas de las prácticas clave para protegerse contra los ataques de phishing:

- No abras correos electrónicos de remitentes que no conoces.

- Nunca hagas clic en un enlace dentro de un correo electrónico a menos que sepas exactamente a dónde te lleva.

- Si le piden que facilite información sensible, compruebe que la URL de la página empieza por "HTTPS" en lugar de sólo "HTTP". La "S" significa "seguro". No es una garantía de que un sitio sea legítimo, pero la mayoría de los sitios legítimos utilizan HTTPS porque es más seguro. Los sitios HTTP, incluso los legítimos, son vulnerables a hackers.

- Active la autenticación multifactor (MFA): Utiliza MFA siempre que sea posible para añadir una capa adicional de seguridad. Aunque los phishers obtengan tu contraseña, tendrán que saltarse pasos de verificación adicionales para acceder a tu cuenta.

- Observa el certificado digital de un sitio web.

- Para añadir esa protección, si recibes un correo electrónico de una fuente de la que no estás seguro, navega al enlace proporcionado manualmente ingresando la dirección web legítima en tu navegador.

- Pasa el ratón sobre el enlace para ver si es un enlace legítimo.

- Si sospechas que un correo electrónico no es legítimo, toma un nombre o parte del texto del mensaje e introdúcelo en un motor de búsqueda para ver si existen ataques de phishing conocidos que utilizan los mismos métodos.

Recomendamos encarecidamente el uso de soluciones antivirus/anti-malware confiables como Malwarebytes Premium para mejorar tu seguridad digital. La mayoría de las herramientas modernas de ciberseguridad, equipadas con algoritmos inteligentes, pueden identificar enlaces o archivos adjuntos maliciosos, proporcionando una protección vigilante incluso contra intentos de phishing ingeniosos.

Si se le escapa una táctica de phishing, nuestro sólido software de seguridad mantiene su información segura bajo su control. Ofrecemos una versión de prueba gratuita de Malwarebytes, que le permite experimentar su protección superior antes de realizar una compra.

Diferentes tipos de ataques de phishing.

Los ataques de phishing utilizan métodos engañosos para obtener ilegalmente información sensible y vienen en diversas formas, cada una con sus propias características únicas. Estas son formas específicas en que los atacantes de phishing buscan engañar a sus objetivos:

Phishing dirigido

Spear phishing es una forma dirigida de phishing donde los atacantes adaptan los mensajes a individuos o organizaciones específicas, utilizando datos recolectados para que el engaño sea más convincente. Requiere un reconocimiento previo al ataque para descubrir nombres, títulos de trabajo, direcciones de correo electrónico, y similares.

Los hackers recorren Internet para identificar esta información y emparejarla con otros conocimientos investigados sobre los colegas del objetivo, junto con los nombres y relaciones profesionales de empleados clave en sus organizaciones. Con esto, el estafador crea un correo electrónico creíble.

Ejemplo: Los estafadores pueden hacerse pasar por ejecutivos para engañar a los empleados y que autoricen pagos fraudulentos.

Whale Phishing

El phishing de ballena se dirige a personas de alto perfil, como ejecutivos, famosos o empresarios de alto nivel. Intenta engañarlos para que revelen información personal o detalles profesionales.

Entender e identificar las diversas formas de ataques de phishing es crucial para implementar medidas de protección efectivas, asegurando la seguridad e integridad de los activos personales y organizacionales.

Phishing a través del correo electrónico

Desde el inicio del correo electrónico, es común ver correos de phishing que parecen venir de fuentes confiables (p. ej., bancos, minoristas en línea), instando a los destinatarios a hacer clic en enlaces o descargar archivos adjuntos.

Ejemplos:

- Compromiso del correo electrónico empresarial (BEC): Un ataque de compromiso del correo electrónico empresarial (BEC) se dirige a alguien en el departamento de finanzas de una organización, a menudo el CFO, e intenta engañarlos para que envíen grandes sumas de dinero. Los atacantes suelen usar tácticas de ingeniería social para convencer al destinatario de que enviar el dinero es urgente y necesario.

- Phishing clonado: En este ataque, los criminales hacen una copia, o clonan, correos electrónicos previamente enviados pero legítimos que contienen un enlace o un archivo adjunto. Luego, el phisher reemplaza los enlaces o archivos adjuntos por sustituciones maliciosas disfrazadas como algo real. Los usuarios desprevenidos hacen clic en el enlace o abren el archivo adjunto, lo que a menudo permite que sus sistemas sean tomados. El phisher puede entonces hacerse pasar por la identidad de la víctima para imitar a un remitente de confianza hacia otras víctimas en la misma organización.

- Estafas 419/Nigerianas: El verborreico correo electrónico de phishing de alguien que dice ser un príncipe nigeriano es una de las estafas más antiguas y duraderas de Internet. Este "príncipe" o bien te ofrece dinero, pero te dice que primero tienes que enviarle una pequeña cantidad para reclamarlo, o bien te dice que tiene problemas y necesita fondos para resolverlos. El número "419" está asociado a esta estafa. Hace referencia a la sección del Código Penal nigeriano que trata del fraude, los cargos y las penas para los infractores.

Vishing (Phishing por voz)

Los atacantes se hacen pasar por figuras de autoridad (p. ej., funcionarios del banco, fuerzas del orden) por teléfono para asustar a las personas y lograr que compartan información sensible o transfieran fondos.

Smishing (suplantación de identidad por SMS)

Similar al vishingpero a través de SMS, smishing envía mensajes fraudulentos en los que se insta a los destinatarios a hacer clic en enlaces maliciosos o a compartir datos personales.

Catphishing

Una táctica engañosa donde los atacantes crean personajes online falsos para atraer a las personas a relaciones románticas con fines de explotación monetaria o acceso a información personal.

Ejemplos de ataques de phishing.

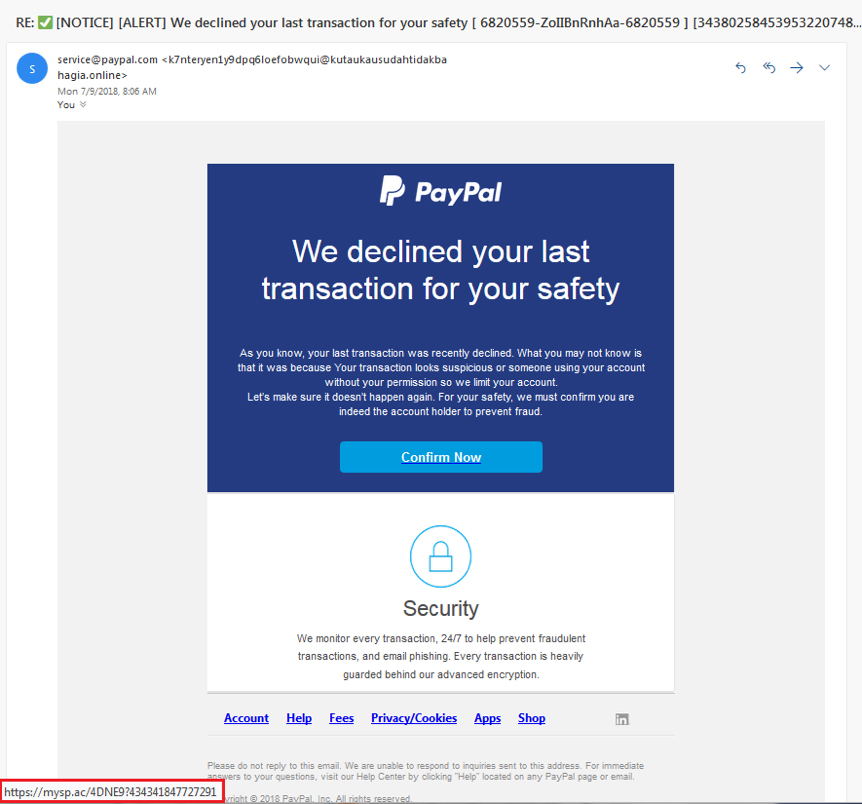

Este es un ejemplo de un intento de phishing que falsifica un aviso de PayPal, pidiendo al destinatario que pulse el botón "Confirmar ahora". Al pasar el ratón por encima del botón, se revela el verdadero destino de la URL en el rectángulo rojo.

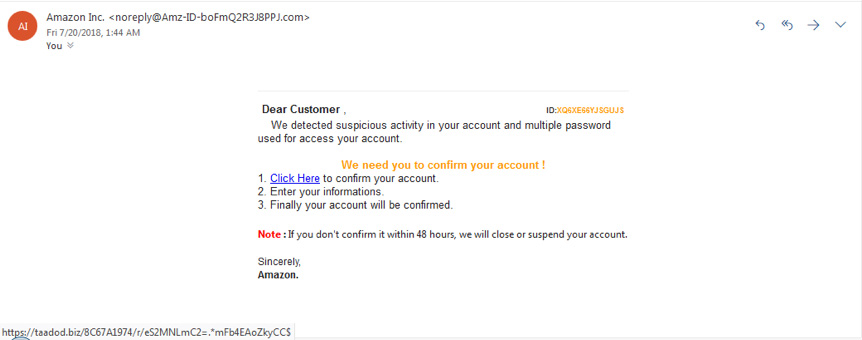

He aquí otra imagen de ataque de phishing, esta vez pretendiendo ser de Amazon. Fíjate en la amenaza de cerrar la cuenta si no hay respuesta en 48 horas.

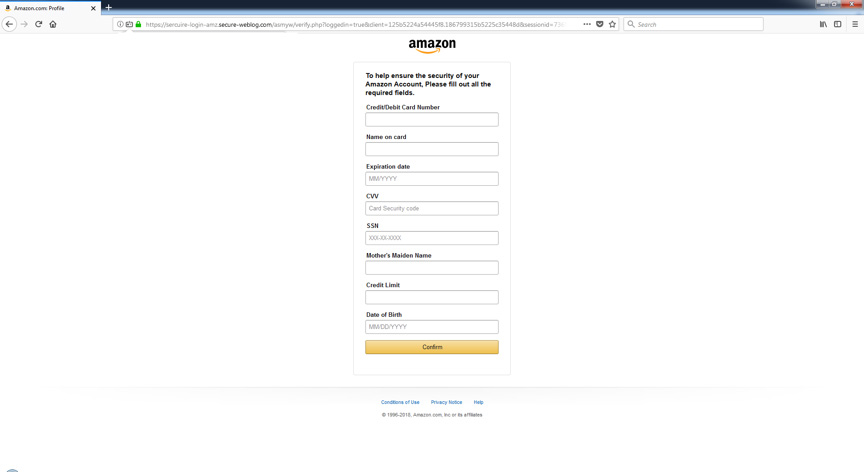

Al hacer clic en el enlace se accede a este formulario, en el que se le invita a entregar lo que el phisher necesita para saquear sus objetos de valor:

¿Por qué es efectivo el phishing?

El phishing es notablemente efectivo debido a su explotación de la psicología humana en lugar de depender de tácticas técnicas avanzadas. A menudo haciéndose pasar por comunicaciones urgentes de figuras autoritarias, las estafas de phishing se aprovechan de la confianza y el miedo de las personas.

Adam Kujawa, ex de Malwarebytes Labs, lo resume así: "El phishing destaca como el ciberataque más simple y a la vez más potente, dirigido principalmente al elemento más susceptible y a la vez poderoso: la mente humana". La falta de sofisticación técnica y el potencial para evocar reacciones inmediatas ponen de relieve por qué el phishing sigue siendo una amenaza en línea generalizada y grave.

"El phishing es el tipo de ciberataque más sencillo y, al mismo tiempo, el más peligroso y eficaz".

Los phishers no intentan aprovecharse de una vulnerabilidad técnica del sistema operativo de tu dispositivo, sino que utilizan la ingeniería social. Desde Windows e iPhones hasta Macs y Androids, ningún sistema operativo está completamente a salvo del phishing, por muy fuerte que sea su seguridad. De hecho, los atacantes suelen recurrir al phishing porque no encuentran ninguna vulnerabilidad técnica.

¿Por qué perder el tiempo rompiendo capas de seguridad cuando puedes engañar a alguien para que te dé la clave? A menudo, el eslabón más débil de un sistema de seguridad no es un fallo enterrado en el código informático, sino un ser humano que no comprueba dos veces de dónde procede un correo electrónico.

Ahora que hemos explorado qué es el phishing y cómo funciona, echemos un vistazo a dónde comenzó todo, retrocediendo a la década de 1970 con el pirateo de sistemas telefónicos, también conocido como 'phreaking'.

La historia del phishing.

El término "phishing" asemeja los intentos de estafa a la pesca, en la que se utiliza cebo para atraer a las víctimas. Se cree que tiene su origen en la cultura del "phreaking" de los años 70, que consistía en piratear sistemas telefónicos. Antes del término "phishi

ng", se presentó una técnica similar en una conferencia tecnológica en 1987. El primer uso conocido del término se remonta a 1996, asociado con hacker Khan C Smith, en medio de una estafa a usuarios de America Online (AOL), explotando la popularidad de AOL haciéndose pasar por personal de AOL para recopilar información de los usuarios.

Entrando en la década de 2000, los phishers cambiaron su enfoque a los sistemas de pago en línea, bancos y plataformas de redes sociales. Crearon dominios falsos convincentes, especialmente haciendo spoofing de eBay y PayPal, engañando a los usuarios para que compartieran información sensible. El primer ataque de phishing dirigido a bancos se reportó en 2003. A mediados de los 2000, el phishing se había convertido en una gran amenaza cibernética con campañas organizadas y sofisticadas, causando pérdidas financieras significativas.

Los daños aumentaron a lo largo de los años, con incidentes notables como una campaña patrocinada por el Estado en 2011, la violación masiva de datos de Target en 2013 y los intentos de phishing político de alto perfil en 2016. La tendencia continuó en 2017, con una estafa que llevó a desviar más de 100 millones de dólares de gigantes tecnológicos como Google y Facebook.

Artículos relacionados:

¿Qué es el phishing de ballenas?