Se cree que un grupo de ciberdelincuentes llamado DarkSpectre está detrás de tres campañas difundidas mediante extensiones maliciosas para navegadores: ShadyPanda, GhostPoster y Zoom Stealer.

En diciembre de 2025 escribimos sobre la campaña ShadyPanda, advirtiendo a los usuarios de que algunas extensiones que habían funcionado con normalidad durante años de repente se habían vuelto maliciosas. Tras una actualización maliciosa, estas extensiones podían rastrear el comportamiento de navegación y ejecutar código malicioso dentro del navegador.

También en diciembre, los investigadores descubrieron una nueva campaña, GhostPoster, e identificaron 17 extensiones de Firefox comprometidas. Se descubrió que la campaña ocultaba código JavaScript dentro del logotipo de imagen de extensiones maliciosas de Firefox con más de 50 000 descargas, lo que permitía a los atacantes supervisar la actividad del navegador e instalar una puerta trasera.

El uso de código malicioso en imágenes es una técnica denominada esteganografía. Las primeras extensiones de GhostPoster ocultaban código de carga JavaScript dentro de iconos PNG, como logo.png, para extensiones de Firefox como «Free VPN », utilizando un marcador (por ejemplo, tres signos iguales) en los bytes sin procesar para separar los datos de la imagen de la carga útil.

Las variantes más recientes pasaron a incrustar cargas útiles en imágenes arbitrarias dentro del paquete de extensiones, para luego decodificarlas y descifrarlas en tiempo de ejecución. Esto hace que el código malicioso sea mucho más difícil de detectar para los investigadores.

Basándose en esa investigación, otros investigadores encontraron otras 17 extensiones asociadas al mismo grupo, además del conjunto original de Firefox. Estas se descargaron más de 840 000 veces en total, y algunas permanecieron activas en la red hasta cinco años.

GhostPoster se dirigió primero a Edge Microsoft Edge y más tarde se expandió a Chrome Firefox a medida que los atacantes construían su infraestructura. Los atacantes publicaron las extensiones en la tienda web de cada navegador como herramientas aparentemente útiles con nombres como «Google Translate in Right Click», «Ads Block Ultimate», «Translate Selected Text with Google»,Instagram » y «Youtube Download».

Las extensiones pueden ver los sitios visitados, las consultas de búsqueda y el comportamiento de compra, lo que permite a los atacantes crear perfiles detallados de los hábitos e intereses de los usuarios.

En combinación con otro código malicioso, esta visibilidad podría ampliarse al robo de credenciales, el secuestro de sesiones o los ataques dirigidos a los flujos de trabajo de la banca en línea, aunque esos no sean el objetivo principal en la actualidad.

Cómo mantenerse seguro

Aunque siempre recomendamos instalar extensiones solo desde tiendas web oficiales, este caso demuestra una vez más que no todas las extensiones disponibles allí son seguras. Dicho esto, el riesgo que conlleva instalar una extensión fuera de la tienda web es aún mayor.

Las extensiones que aparecen en la tienda web se someten a unproceso de revisiónantes de ser aprobadas. Este proceso, que combina comprobaciones automáticas y manuales, evalúa la seguridad de la extensión, el cumplimiento de las políticas y la experiencia general del usuario. El objetivo es proteger a los usuarios de estafas, malware y otras actividades maliciosas.

Mozilla y Microsoft han eliminado los complementos identificados de sus tiendas, y Google ha confirmado su eliminación de la Chrome Store. Sin embargo, las extensiones ya instaladas permanecen activas en Chrome Edge los usuarios las desinstalan manualmente. Cuando Mozilla bloquea un complemento, también se desactiva, lo que impide que interactúe con Firefox y acceda a tu navegador y a tus datos.

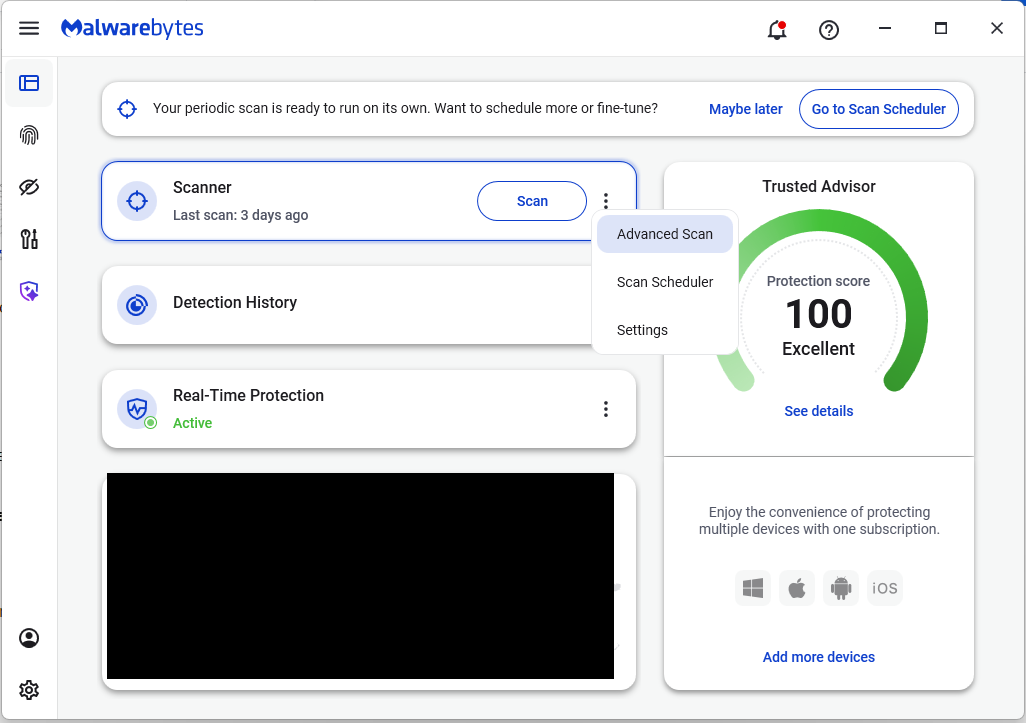

Si te preocupa haber instalado alguna de estas extensiones, Windows pueden ejecutar un análisis Malwarebytes con los navegadores cerrados.

- En Malwarebytes Panel de control Haga clic en los tres puntos apilados para seleccionar el Advanced opción.

- En la pestaña Advanced , seleccione Escaneo profundo. Tenga en cuenta que este escaneo utiliza más recursos del sistema de lo habitual.

- Después del análisis, elimine cualquier elemento encontrado y vuelva a abrir el navegador o navegadores.

Comprobación manual:

Estos son los nombres de las 17 extensiones adicionales que se descubrieron:

- Bloqueador de anuncios

- Bloqueador de anuncios Ultimate

- Historial de Amazon

- Potenciador del color

- Convertir todo

- Cursor genial

- Reproductor flotante – Modo PiP

- Captura de pantalla de página completa

- Google Translate en el botón derecho del ratón

- Traducir con una sola tecla

- Captura de pantalla de página

- Fuente RSS

- Guardar imagen en Pinterest con el botón derecho del ratón

- Traducir texto seleccionado con Google

- Traducir texto seleccionado con el botón derecho del ratón

- Descarga de YouTube

Nota: Puede haber extensiones con los mismos nombres que no sean maliciosas.

No solo informamos sobre amenazas, sino que ayudamos a proteger toda tu identidad digital.

Los riesgos de ciberseguridad nunca deben ir más allá de los titulares. Proteja su información personal y la de su familia utilizando la protección de identidad.