攻撃者は、公式のマイクロソフトプロモーションのように見える有料Facebook 掲載し、ユーザーをWindows ダウンロードページのほぼ完璧なクローンサイトへ誘導しています。「今すぐダウンロード」をクリックすると、Windows ではなく、保存されたパスワード、ブラウザのセッション、暗号通貨ウォレットデータを密かに盗む悪意のあるインストーラーが配布されます。

「Windowsを更新したかっただけなんだWindows

攻撃はごく普通のものから始まる:Facebook 。プロフェッショナルな見た目、マイクロソフトのブランドを使用し、最新のWindows アップデートを宣伝しているように見える。PCを最新の状態に保とうと考えていた人にとっては、便利な近道のように感じられる。

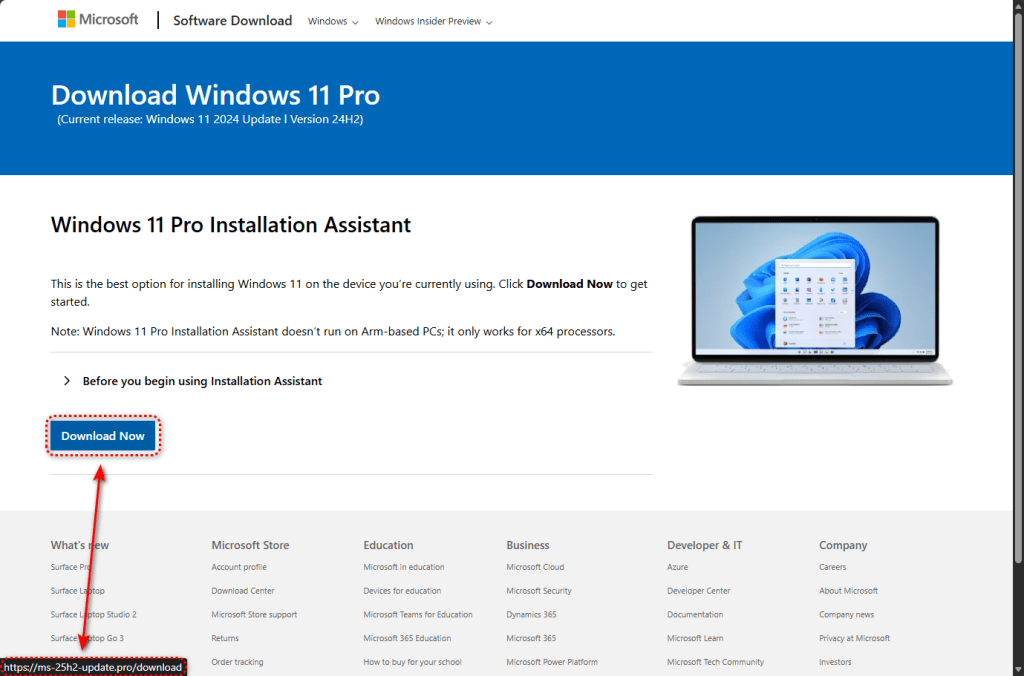

広告をクリックすると、マイクロソフトの正規ソフトウェアダウンロードページとほぼ同じ見た目のサイトに遷移します。ロゴ、レイアウト、フォント、フッターの法的文言までがコピーされています。明らかな違いはアドレスバーのみです。microsoft.comではなく、以下のような類似ドメインが表示されます:

- ms-25h2-download[.]pro

- ms-25h2-update[.]pro

- ms25h2-download[.]pro

- ms25h2-update[.]pro

ドメイン名の「25H2」は意図的なものです。これはWindows 用いる命名規則を模倣したもので、キャンペーン開始時には現行バージョンである「24H2」が話題となっていたため、偽ドメインが一見して本物らしく見えたのです。

ジオフェンシング:適切なターゲットのみがペイロードを受け取る

このキャンペーンは、サイトを訪れるすべての人を無差別に感染させるものではありません。

マルウェアを配信する前に、偽のページは接続元の身元を確認する。セキュリティ研究者や自動スキャナーがよく使用するデータセンターのIPアドレスから接続した場合、ユーザーはgoogle.comにリダイレクトされる。このサイトは無害に見える。

悪意のあるファイルを受け取るのは、家庭やオフィスの通常のユーザーのように見える訪問者のみである。

この技術、すなわちジオフェンシングとサンドボックス検知の組み合わせこそが、このキャンペーンが自動システムに検知・停止されることなく、これほど長期間実行され続けた要因である。インフラストラクチャは自動化されたセキュリティ分析を回避するよう構成されている。

標的となったユーザーが「今すぐダウンロード」をクリックすると、サイトFacebook 「リード」イベントをトリガーします。これは正当な広告主がコンバージョン測定に使用するのと同じ追跡手法です。攻撃者はどの被害者が罠にかかったかを監視し、広告費をリアルタイムで最適化しています。

GitHubから直接配信される75MBの「インストーラー」

チェックを通過すると、サイトは「ms-update32.exe」というファイルをダウンロードします。75MBというサイズから、正規Windows のように見えます。

ファイルはGitHubにホストされています。GitHubは数百万の開発者が利用する信頼性の高いプラットフォームです。つまり、ダウンロードは有効なセキュリティ証明書付きのHTTPS経由で行われます。信頼できるドメインからの配信であるため、ブラウザは自動的に不審なファイルとして警告を表示しません。

このインストーラーはInno Setupを使用して構築されました。これは正規のツールですが、プロフェッショナルな見た目のインストールパッケージを作成できるため、マルウェア作成者によって悪用されることがよくあります。

それを実行するとどうなるか

インストールプログラムは、有害な動作を実行する前に監視されているかどうかを確認する。仮想マシン環境、デバッガーソフトウェア、分析ツールを探し、いずれかを見つけた場合は停止する。これは自動化されたセキュリティサンドボックスをすり抜ける回避ロジックと同じであり、それらのシステムは設計上仮想マシン内で動作する。

実際のマシンでは、インストーラーがコンポーネントの抽出と展開を続行します。

最も重要なコンポーネントは、完全にElectronベースのアプリケーションとしてインストールされたものです。 C:\Users\<USER>\AppData\Roaming\LunarApplication\ElectronはSlackやVisual Studio Codeのようなアプリが採用する正当なフレームワークです。そのため、有用な偽装手段となります。

名称の選択は偶然ではない。「Lunar」は暗号通貨ツール関連のブランドであり、このアプリケーションにはZIPアーカイブ作成専用に設計されたNode.jsライブラリが同梱されている——つまりデータを収集し、パッケージ化し、送信することを示唆している。標的となり得るものには、暗号通貨ウォレットファイル、シードフレーズ、ブラウザ認証情報ストア、セッションクッキーなどが含まれる。

同時に、ランダム化されたファイル名を持つ2つの難読化されたPowerShellスクリプトが%TEMP%フォルダーに書き込まれ、Windows 保護を意図的に無効化するコマンドラインで実行される:

powershell.exe -NoProfile -NoLogo -InputFormat Text -NoExit -ExecutionPolicy Unrestricted -Command -

レジストリに潜み、痕跡を隠す

再起動を生き延びるため、マルウェアはWindows の以下の場所に大きなバイナリブロブを書き込みます: HKEY_LOCAL_MACHINE\SYSTEM\Software\Microsoft\TIP\AggregateResults.

TIP(テキスト入力プロセッサ)のレジストリパスはWindows であるため、疑いを招きにくい。

テレメトリデータは、プロセス注入と一致する動作も示している。マルウェアは一時停止状態Windows を作成し、そこにコードを注入した後、実行を再開する。これにより悪意のあるコードは正当なプロセスの身元で動作し、検出される可能性を低減させる。

実行が確立されると、インストーラーはフォレンジック上の痕跡を減らすため一時ファイルを削除する。また、システムシャットダウンや再起動操作を開始することも可能であり、分析を妨害する可能性がある。

マルウェアは、API解決のためにRC4、HC-128、XORエンコーディング、FNVハッシュを含む複数の暗号化および難読化技術を使用している。これらの手法は静的解析をより困難にする。

Facebook の切り口

有料Facebook を利用したマルウェアの拡散は、注目に値する。これはスパムフォルダに届くフィッシングメールでも、検索結果ページに埋もれた悪質なリンクでもない。友人や家族の投稿と並んで表示される有料Facebook なのだ。

攻撃者は2つの並行した広告キャンペーンを実施し、それぞれが別々のフィッシングドメインを指していた。各キャンペーンはFacebook パラメータを使用していた。一方のドメインまたは広告アカウントが停止されても、もう一方は継続して稼働できる。

2つの並列ドメインと2つの独立した広告キャンペーンの使用は、運営側に冗長性が組み込まれていることを示唆している——一方のドメインが停止されたり、一方の広告アカウントが停止されたりしても、もう一方は稼働を継続する。

影響を受けたと考える場合の対処法

このキャンペーンは技術的に洗練され、運用面でも意識が高い。インフラは一般的なセキュリティ研究やサンドボックス技術を認識していることを示している。彼らはソフトウェアのダウンロード方法を理解しており、信頼性の高い状況下で実際のユーザーにリーチできるという理由から、配信手段としてFacebook を選択している。

覚えておいてください:Windows 、システム設定内の「Windows 」から提供されます。ウェブサイトやソーシャルメディア広告から提供されることはありません。マイクロソフトFacebook Windows 広告しません。

そしてプロのアドバイス:Malwarebytes 、特定されたペイロードと関連インフラを検知してブロックMalwarebytes 。

これらのサイトのいずれかからファイルをダウンロードして実行した場合は、システムが侵害されたものとして扱い、迅速に対処してください。

- そのコンピューターがスキャンされ、クリーンアップされるまでは、いかなるアカウントにもログインしないでください。

- 直ちにMalwarebytesでフルスキャンを実行してください。

- メール、銀行、ソーシャルメディアなどの重要なアカウントのパスワードは、別の安全な端末から変更してください。

- そのマシンで仮想通貨ウォレットを使用している場合は、クリーンなデバイスで生成した新しいシードフレーズを持つ新しいウォレットへ資金を移動してください。

- その端末に金融関連の認証情報が保存されていたり、アクセス可能であったりする場合は、銀行に連絡し、不正利用監視機能を有効にすることを検討してください。

ITおよびセキュリティチーム向け:

- DNSおよびWebプロキシでフィッシングドメインをブロックする

- PowerShellの実行に関する警告

-ExecutionPolicy Unrestricted非管理上の文脈において - 月のアプリケーションディレクトリを探し、ランダム化

.yiz.ps1/.unx.ps1ファイル%TEMP%

妥協の指標(IOCs)

ファイルハッシュ (SHA-256)

- c634838f255e0a691f8be3eab45f2015f7f3572fba2124142cf9fe1d227416aa (ms-update32.exe)

ドメイン

- ms-25h2-download[.]pro

- ms-25h2-update[.]pro

- ms25h2-download[.]pro

- ms25h2-update[.]pro

- raw.githubusercontent.com/preconfigured/dl/refs/heads/main/ms-update32.exe (ペイロード配信URL)

ファイルシステムのアーティファクト

- C:\Users\<USER>\AppData\Roaming\LunarApplication\

- C:\Users\<USER>\AppData\Local\Temp\[random].yiz.ps1

- C:\Users\<USER>\AppData\Local\Temp\[random].unx.ps1

レジストリ

- HKEY_LOCAL_MACHINE\SYSTEM\Software\Microsoft\TIP\AggregateResults (大規模バイナリデータ — 持続性)

Facebook インフラストラクチャ

- ピクセルID: 1483936789828513

- ピクセルID: 955896793066177

- キャンペーンID: 52530946232510

- キャンペーンID: 6984509026382