仕事をテーマにしたフィッシングキャンペーンの調査の一環として、我々は次のような形式の複数の不審なURLを発見しました:

https://forms.google.ss-o[.]com/forms/d/e/{unique_id}/viewform?form=opportunitysec&promo=

サブドメイン forms.google.ss-o[.]com これは正規のforms.google.comを偽装する明らかな試みです。「ss-o」は「シングルサインオン」のように見せかけるために挿入された可能性が高く、これはユーザーが単一の認証情報(ユーザー名とパスワード)を使用して複数の独立したアプリケーションやウェブサイトに安全にログインできる認証方式です。

残念ながら、これらのURLにアクセスしようとすると、ローカルのGoogle検索サイトにリダイレクトされてしまいました。これは、被害者がパーソナライズされたリンクを研究者やオンライン分析と共有するのを防ぐための、フィッシャーがよく使う手口です。

調査を進めた結果、 generation_form.php 同じドメイン上にあり、フィッシンググループがこれらのリンクを作成するために使用したと我々は推測しています。キャンペーンのランディングページは次の通りでした: https://forms.google.ss-o[.]com/generation_form.php?form=opportunitysec

について generation_form.php このスクリプトはその名の通り、リンクをクリックした人専用のURLを生成します。

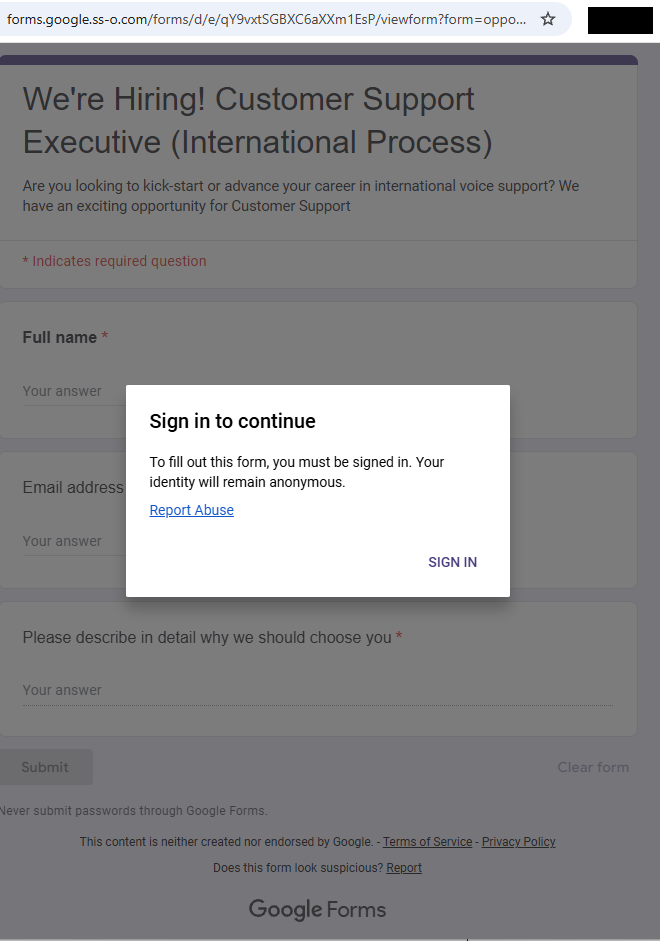

その情報を手に、フィッシングメールの内容を確認することができた。パーソナライズされたリンクからアクセスした先は、このウェブサイトだった:

プロンプトの背後にグレー表示された「フォーム」は約束する:

- 採用情報!カスタマーサポート担当(国際業務)

- キャリアをスタートさせたい、あるいはキャリアアップを図りたいとお考えですか…

- フォームの項目:氏名、メールアドレス、およびエッセイ欄「当社があなたを選ぶべき理由を詳しく説明してください」

- ボタン:「送信」と「フォームをクリア」

ウェブページ全体がGoogleフォームを模倣しており、ロゴ画像、配色、パスワードを送信しないよう注意する表示、法的リンクまで含んでいます。下部には、本物らしさを演出するため、Googleフォーム特有の免責事項(「このコンテンツはGoogleによって作成または推奨されたものではありません」)まで記載されています。

「サインイン」ボタンをクリックすると、私たちは https://id-v4[.]com/generation.php現在削除されたドメインです。id-v4.comドメインは、ほぼ1年間にわたり複数のフィッシングキャンペーンで使用されました。このケースでは、Googleアカウントの認証情報を要求していました。

「求人機会」という観点から、リンクは標的を絞ったメールやLinkedIn を通じて配布されたと推測されます。

安全に過ごすには

遠隔勤務の機会を謳う詐欺は近年非常に一般的です。このような標的型攻撃から身を守るためのポイントをいくつかご紹介します:

- 不審な求人オファー内のリンクはクリックしないでください。

- パスワード管理ツールを使用してください。偽のウェブサイトでは、Googleのユーザー名とパスワードを自動入力しません。

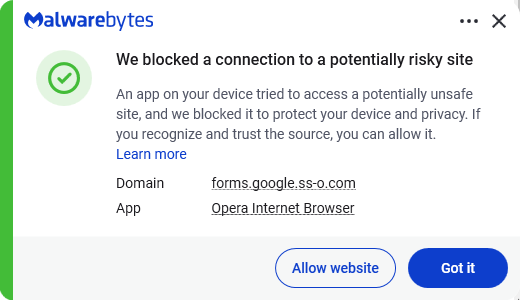

- 最新のリアルタイムマルウェア対策ソリューションを、ウェブ保護機能付きで使用してください。

プロのアドバイス:Malwarebytes ガードは、URLを見ただけでこの攻撃を詐欺と特定しました。

IOC

id-v4[.]com

forms.google.ss-o[.]com

私たちは単に詐欺を報告するだけでなく、詐欺の発見を支援します。

サイバーセキュリティリスクは見出し以上の広がりを見せてはなりません。怪しいと感じたら、Malwarebytes Guardで詐欺かどうか確認しましょう。スクリーンショットを送信、不審な内容を貼り付け、またはリンク・テキスト・電話番号を共有すれば、詐欺か正当かを判断します。すべてのMalwarebytes Premium 、 AndroidMalwarebytes 利用可能です。