Ryukランサムウェアについて話そう

Ryukは、2018年8月に初めて野生で発見されたランサムウェアファミリーの名前だ。古き良き時代には、私たちはリュークを日本の人気コミック本やアニメシリーズに登場する架空のキャラクターとしてしか知らなかったが、今では世界中のシステムを悩ませた最も厄介なランサムウェアファミリーの1つとして知っている。

Ryukランサムウェアとは?

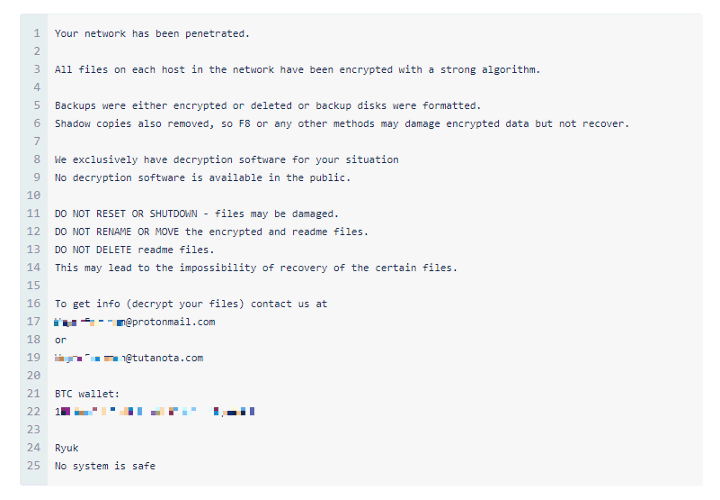

まず、ランサムウェアの一般的な定義から説明しよう。ランサムウェアとは、ファイルやシステムをロックして身代金を要求するマルウェアの一種です。Ryukは標的型攻撃で使用されるランサムウェアの一種であり、脅威の主体は重要なファイルが暗号化されていることを確認し、多額の身代金を要求します。典型的なRyukの身代金要求額は、数十万ドルに達することもあります。Malwarebytes はこれをRansom.Ryuk として検出します。この脅威の技術的な詳細については、Ryuk ランサムウェアの脅威スポットライトをご覧ください。

リュークの仕事ぶりは?

Ryukは、エンドポイント上のシャドウコピーを削除するだけでなく、ネットワークドライブとリソースを識別して暗号化する機能を含む最初のランサムウェアファミリーの1つである。これは、攻撃者がユーザーのWindows システムの復元を無効にできることを意味し、外部バックアップやロールバック技術なしに攻撃から回復することが不可能になる。

リュークを作ったのは誰ですか?

マルウェアの帰属は常に難しい。しかし、Deloitte Argentinaの研究者であるGabriela NicolaoとLuciano Martinsは、Ryukランサムウェアは、2017年8月にアンダーグラウンドのフォーラムでHermes 2.1を宣伝しているのが観察された、あまり知られていないサイバー犯罪グループであるCryptoTechに起因するとしている。研究者らによると、Hermes 2.1はRyukランサムウェアの別名だという。

Ryukランサムウェアのニュース

- 2021:

- 2020:

- 2019:

リュークのターゲットは?

Ryukの標的は、攻撃者が高額な身代金を要求される可能性が高いことを知っている、知名度の高い組織である傾向がある。被害者には、EMCOR、UHS病院、複数の新聞社などが含まれる。これらの組織を標的にしたRyukは、2018年2月から2019年10月にかけて、運営者に6,100万ドルの収益をもたらしたと推定されている。

リュークはどのように運ばれてくるのですか?

多くのマルウェア攻撃と同様に、配信方法はスパムメール(マルスパム)である。これらのメールは多くの場合、なりすましのアドレスから送信されるため、送信者名が疑われることはない。

典型的なRyuk攻撃は、フィッシング・メールに添付された武器化されたMicrosoft Office文書をユーザーが開くことから始まる。この文書を開くと、悪意のあるマクロがPowerShellコマンドを実行し、バンキング型トロイの木馬 Emotetをダウンロードしようとする。このトロイの木馬には、感染したマシン上に追加のマルウェアをダウンロードする機能があり、主なペイロードがスパイウェアであるTrickbotを取得し実行します。このトロイの木馬は管理者の認証情報を収集し、攻撃者がネットワークに接続された重要な資産へと横方向に移動できるようにします。攻撃者がこれらの各資産上でRyukを実行すると、攻撃の連鎖が終了します。

そのため、ネットワークが侵入されると、攻撃者はさらにネットワークを探索して侵入する労力をかける価値があると考えるかどうかを判断する。もし高額を要求できるだけの影響力があれば、彼らはRyukランサムウェアを展開するだろう。

リュークから身を守るには?

ランサムウェアの攻撃から身を守るための第一歩は、マルウェア対策/ウイルス対策に投資することであり、できればランサムウェアのような高度なマルウェア攻撃を阻止するように設計されたリアルタイム保護を提供するものが望ましい。また、脆弱なプログラムを脅威から保護する機能(エクスプロイト対策技術)と、ランサムウェアがファイルを人質に取るのをブロックする機能(アンチ・ランサムウェア・コンポーネント)の両方に注目する必要がある。マルウェア対策ソリューションの中には、特にランサムウェアの影響に対抗するために設計されたロールバック技術を提供するものもある。

次に、面倒かもしれないが、データの安全なバックアップを定期的に作成する必要がある。お勧めは、高度な暗号化と多要素認証を備えたクラウドストレージを利用することだ。また、USBや外付けハードディスクを購入し、新しいファイルや更新されたファイルを保存することもできます。

そして、システムやソフトウェアが定期的にアップデートされていることを確認してください。WannaCryランサムウェアの大流行は、マイクロソフトのソフトウェアの脆弱性を利用したもので、同社は2017年3月にセキュリティの抜け穴に対するパッチをリリースしていたにもかかわらず、多くの人々がアップデートをインストールしなかったため、攻撃の対象となった。日常生活で使用するソフトウェアやアプリケーションのアップデートのリストが増え続ける中、それを常に把握しておくのは大変なことだ。そのため、自動アップデートを有効にするよう設定を変更することをお勧めする。

最後に、情報収集を怠らないこと。コンピュータがランサムウェアに感染する最も一般的な方法の1つは、ソーシャル・エンジニアリングです。フィッシングメールや不審なウェブサイト、その他の詐欺を見破る方法について、自分自身(そして経営者であれば従業員)を教育してください。そして何よりも、常識を働かせてください。怪しいと思ったら、おそらくそうです。

リュークを解任する方法は?

エンドポイントのスキャンには、Malwarebytes Anti-Malware Nebula コンソールを使用できます。スキャン + 隔離] オプションを選択します。その後、[検出] ページで検出された脅威を確認できます。隔離] ページでは、隔離された脅威を確認し、必要に応じて復元することができます。検出] ページをよく見て、Ryuk がどのように配信されたかについての答えが見つかるかどうかを確認してください。攻撃者が再び使用できるようなバックドアを残さないようにしましょう!

EmotetによるRyukの配信が疑われる場合、いくつかの特別な手順を実行する必要があります。コンピュータがネットワークに接続されている場合、直ちにそれを隔離してください。隔離したら、感染したシステムにパッチを当て、クリーンにしてください。しかし、それだけではありません。Emotet はネットワーク全体に広がるため、感染したネットワークに再び接続すると、クリーンなコンピュータが再び感染する可能性があります。ネットワーク上の各コンピュータを1台ずつクリーニングしてください。面倒なプロセスですが、Malwarebytes ビジネス ソリューションを使用すれば、感染したエンドポイントを隔離して修復し、将来の Emotet 感染に対するプロアクティブな保護を提供することができます。