Все о атаках вымогателей

Вымогатели оказались в центре внимания в 2021 году и продолжают попадать в новости в 2022. Вы могли слышать о нападениях на крупные компании, организации или правительственные учреждения, или, возможно, вы лично столкнулись с атакой вымогателей на ваше устройство.

Это серьезная проблема и жуткая перспектива, когда все ваши файлы и данные удерживаются в заложниках, пока вы не заплатите. Если хотите узнать больше об этой угрозе, читайте дальше, чтобы узнать о различных формах вымогателей, способах заражения, откуда они берутся, на кого они нацелены и, в конечном итоге, что можно сделать, чтобы защититься.

Что такое вымогатель?

Определение: Вымогательское ПО

Вредоносные программы с выкупом, или ransomware, - это тип вредоносных программ, которые не позволяют пользователям получить доступ к своей системе или личным файлам и требуют выкуп, чтобы восстановить доступ. Хотя некоторые люди могут подумать: " Вирус заблокировал мой компьютер", ransomware обычно классифицируется как другая форма вредоносного ПО, нежели вирус.

Самые ранние варианты программ-вымогателей были разработаны в конце 1980-х годов, и оплата за них отправлялась по почте. Сегодня авторы ransomware заказывают отправку платежа через криптовалюту или кредитную карту, и злоумышленники атакуют частных лиц, предприятия и организации всех видов. Некоторые авторы ransomware продают свои услуги другим киберпреступникам, что известно как Ransomware-as-a-Service или RaaS.

Атаки вымогателей

Как именно злоумышленник осуществляет атаку с использованием вымогательского ПО? Сначала он должен получить доступ к устройству или сети. Этот доступ дает возможность использовать вредоносное ПО для шифрования данных. Существует несколько способов заражения компьютера вымогательским ПО.

Как заразиться вымогательским ПО?

- Вредоносный спам: Чтобы получить доступ, некоторые угрожающие субъекты используют спам, когда они рассылают письмо с вредоносным вложением как можно большему числу людей и смотрят, кто откроет вложение и, так сказать, "заглотит наживку". Вредоносный спам, или malspam, - это незапрашиваемая электронная почта, которая используется для доставки вредоносных программ. Письмо может содержать вложения-ловушки, например PDF-файлы или документы Word. В нем также могут содержаться ссылки на вредоносные веб-сайты.

- Вредоносная реклама: Еще один популярный метод заражения - малвертайзинг. Малвертайзинг, или вредоносная реклама, - это использование онлайн-рекламы для распространения вредоносного ПО практически без участия пользователя. Во время просмотра веб-страниц, даже легитимных сайтов, пользователи могут быть направлены на криминальные серверы, даже не нажимая на рекламу. Эти серверы собирают подробную информацию о компьютерах жертв и их местоположении, а затем выбирают наиболее подходящее для распространения вредоносное ПО. Часто таким вредоносным ПО является программа-вымогатель. Вредоносная реклама часто использует для своей работы зараженный iframe, или невидимый элемент веб-страницы. iframe перенаправляет на целевую страницу с эксплойтами, и вредоносный код атакует систему с целевой страницы через набор эксплойтов. Все это происходит без ведома пользователя, поэтому такую загрузку часто называют drive-by-download.

- Фишинг копьем: более целенаправленным средством атаки на выкупное ПО являетсяфишинг копьем. Примером spear phishing может служить рассылка электронных писем сотрудникам определенной компании, в которых утверждается, что генеральный директор просит вас принять участие в важном опросе сотрудников или что отдел кадров требует от вас загрузить и прочитать новую политику. Термин "китобойный" используется для описания подобных методов, направленных на высокопоставленных лиц, принимающих решения в организации, таких как генеральный директор или другие руководители.

- Социальная инженерия: Вредоносный спам, вредоносная реклама и spear phishing могут содержать и часто содержат элементы социальной инженерии. Субъекты угроз могут использовать социальную инженерию для того, чтобы обманом заставить людей открыть вложения или перейти по ссылкам, представляясь законным представителем - будь то доверенное учреждение или друг. Киберпреступники используют социальную инженерию и в других типах атак на выкуп, например, выдавая себя за ФБР, чтобы напугать пользователей и заставить их заплатить определенную сумму денег за разблокировку файлов. Другим примером социальной инженерии может быть сбор информации из ваших публичных профилей в социальных сетях о ваших интересах, местах, которые вы часто посещаете, работе и т. д., и использование некоторых из этих данных для отправки вам сообщения, которое кажется вам знакомым, в надежде, что вы нажмете на него, прежде чем поймете, что оно не является законным.

Шифрование файлов и требование выкупа

Независимо от того, какой метод злоумышленник использует, как только они получают доступ и активируется программа-вымогатель, ваши файлы зашифровываются и отображается сообщение с требованием выкупа для их восстановления. Обычно оплата требуется в криптовалюте.

Типы вымогателей

Три основных типа вымогательского ПО: программы-пугалки, программы-блокировщики экрана и шифрующие вымогательские программы:

- Пугающие предметы: Как выяснилось, пугающие программы не так уж и страшны. К ним относятся недобросовестные программы безопасности и мошенничество с техподдержкой. Вы можете получить всплывающее сообщение о том, что обнаружено вредоносное ПО и единственный способ избавиться от него - заплатить. Если вы ничего не сделаете, вас, скорее всего, продолжат бомбардировать всплывающими окнами, но ваши файлы, по сути, будут в безопасности. Легитимная программа кибербезопасности не будет таким образом завлекать клиентов. Если на вашем компьютере еще нет программ этой компании, то они не будут следить за вами на предмет заражения вымогателями. Если у вас есть защитное ПО, вам не придется платить за удаление инфекции - вы уже заплатили за программу, которая выполняет эту работу.

- Экранные блокировщики: Продвинутый уровень угрозы для этих штук. Если программное обеспечение блокировки экрана проникает на ваш компьютер, это значит, что полностью неприступен. После включения компьютера появляется окно с официальным на вид логотипом ФБР или Министерства юстиции, утверждая, что на вашем компьютере зафиксирована незаконная активность, и вы должны заплатить штраф.

- Шифровальное вымогательское ПО: Вот это действительно опасно. Они крадут ваши файлы, шифруют их и требуют оплату для дешифровки и восстановления. Причина, по которой этот тип так опасен, в том, что после захвата ваших файлов, ни одно ПО или восстановление системы не сможет вернуть их вам. Только заплатив выкуп можно надеяться на их возвращение.

Вымогатели для Mac

Не отставая в игре с вымогательским ПО, в 2016 году авторы вредоносного ПО для Mac выпустили первое вымогательское ПО для OS X. Названное KeRanger, оно заражало приложение Transmission, которое при открытии копировало вредоносные файлы, остававшиеся в фоне три дня до активации и шифрования.

После KeRanger были обнаружены Findzip и MacRansom в 2017 году. В 2020 появился новый вид, на первый взгляд выглядящий как вымогательское ПО, но на деле он был 'вайпером', не предоставляя пользователям возможности расшифровки.

Мобильное вымогательство

Лишь к пику известного CryptoLocker и других подобных семей в 2014-м вымогательское ПО добралось до мобильных устройств. Мобильное вымогательское ПО обычно показывает сообщение, что устройство заблокировано из-за незаконной активности.

На кого направлены вымогатели?

Когда вымогательское ПО только появилось, его жертвами становились частные лица. Однако, киберпреступники осознали его потенциал, нацелившись на бизнесы. Оно оказалось настолько успешным, что теперь большинство атак направлено на организации.

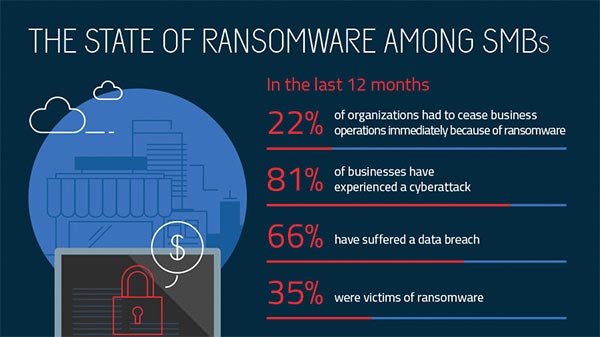

К концу 2016 года 12,3% мировых корпоративных угроз было связано с вымогательским ПО, в то время как у потребителей эта цифра составила 1,8%. К 2017 году 35% малых и средних предприятий подверглись атакам.

Отчет о вымогателях для малого и среднего бизнеса.

Географически атаки ransomware по-прежнему сосредоточены на западных рынках: Великобритания, США и Канада занимают три первых места соответственно. Как и в случае с другими угрозами, авторы ransomware следуют за деньгами, поэтому они ищут те регионы, где широко распространены ПК и наблюдается относительное богатство. Поскольку развивающиеся рынки Азии и Южной Америки ускоряют экономический рост, ожидайте увеличения количества программ-вымогателей (и других видов вредоносного ПО) и там.

Как удалить вымогатель?

Говорят, лучшее лечение — это профилактика. Это действительно справедливо, если речь идет о вымогательском ПО. Если ваш компьютер зашифрован, то нет гарантии, что заплатив, вы получите доступ обратно.

Поэтому очень важно подготовиться к потенциальной атаке. Два ключевых шага, которые нужно сделать:

- Установите антивирусное ПО, пока вымогательское ПО не ударило.

- Резервное копирование важных данных.

Если ваша система все же инфицирована, главное правило — не платите выкуп. (Эту рекомендацию теперь поддерживает ФБР.) Оплата только дает стимул для киберпреступников.

Один из потенциальных способов борьбы с вымогательским ПО заключается в использовании бесплатных дешифраторов для восстановления некоторых файлов. Однако, не все семейства имеют дешифраторы, так как многие используют сложные алгоритмы шифрования.

И даже если дешифратор есть, неизвестно, подходит ли он для вашей версии вредоносного ПО. Из-за риска повторного шифрования, лучше всего проконсультироваться с IT-специалистом перед использованием.

Другие способы борьбы с вымогательским ПО включают скачивание антивирусного ПО, известного своими способностями к восстановлению, и запуск сканирования.

Чтобы попытаться предотвратить заражение, нужно быть особенно осторожным. Если вдруг система начинает тормозить без видимой причины, выключите её и отключите от интернета.

Однако эти варианты удаления программ-вымогателей не сработают во всех случаях. Как отмечалось выше, для пользователей важно быть проактивными в защите от программ-вымогателей, установив программное обеспечение безопасности, такое как Malwarebytes Premium, и создавая резервные копии всех важных данных. Для бизнеса узнайте больше о бизнес-решениях Malwarebytes, которые включают обнаружение, предотвращение и восстановление после атак программ-вымогателей.

Как защитить себя от вымогателей?

Эксперты по безопасности согласны, что лучший способ защититься от программ-вымогателей — не допустить их возникновения.

Узнайте о лучших способах предотвращения заражения вымогателями.

Хотя существуют способы устранения вымогательского ПО, они далеко не идеальны и требуют технических знаний.

Первым шагом в предотвращении атак программ-вымогателей является инвестиция в отличные средства кибербезопасности — программы, обеспечивающие защиту в реальном времени и разработанные для предотвращения сложных атак вредоносных программ, таких как программы-вымогатели. Вам также следует обратить внимание на функции, которые будут защищать уязвимые программы от угроз (технология анти-эксплойт), а также блокировать программы-вымогатели от захвата файлов в заложники (компонент анти-вымогателя). Например, пользователи, использовавшие премиум-версию Malwarebytes для Windows, были защищены от всех крупных атак программ-вымогателей 2017 года.

Далее, как бы больно вам ни было, необходимо регулярно создавать безопасные резервные копии данных. Мы рекомендуем использовать облачные хранилища, которые включают в себя высокоуровневое шифрование и многофакторную аутентификацию. Однако вы можете приобрести USB-накопители или внешние жесткие диски, на которых можно сохранять новые или обновленные файлы - только не забудьте физически отключить эти устройства от компьютера после создания резервной копии, иначе они тоже могут быть заражены вымогательским ПО.

Затем убедитесь, что ваши системы и программное обеспечение обновлены. Вспышка вымогательства WannaCry воспользовалась уязвимостью в программном обеспечении Microsoft. Хотя компания выпустила патч для этой лазейки в системе безопасности еще в марте 2017 года, многие пользователи не установили обновление, что сделало их открытыми для атаки. Мы понимаем, что сложно уследить за постоянно растущим списком обновлений от постоянно растущего списка программ и приложений, используемых в вашей повседневной жизни. Поэтому мы рекомендуем изменить настройки и включить автоматическое обновление.

Наконец, оставайтесь в курсе последних событий. Одна из самых распространенных причин заражения — социальная инженерия. Научите себя и своих сотрудников выявлять malspam, подозрительные сайты и другие угрозы.

Как вымогатели влияют на мой бизнес?

GandCrab, SamSam, WannaCry, NotPetya - все это разные типы вымогательского ПО, и они сильно бьют по предприятиям. Во второй половине 2018 года число атак вымогательского ПО на предприятия выросло на 88 %, поскольку киберпреступники переориентировались с атак на потребителей. Киберпреступники, понимая, что крупный бизнес приносит большие доходы, нацелились на больницы, правительственные учреждения и коммерческие организации. В целом, средняя стоимость утечки данных, включая устранение последствий, штрафы и выплаты за выкуп, составляет 3,86 миллиона долларов.

Большинство недавних случаев связано с GandCrab. Впервые обнаруженный в январе 2018 года, он уже прошел через несколько версий, делая защиту всё более сложной.

В марте 2018 года SamSam серьезно повредил инфраструктуру Атланты, отключив многие городские службы.

С учетом растущих атак и их стоимости, сейчас самое время постараться защитить ваш бизнес.

- Создайте резервные копии данных. Если ваши системы заражены, восстановление будет столь же простым, как удаление и переустановка систем.

- Ставьте заплатки и обновляйте программное обеспечение. Программы-вымогатели часто используют наборы эксплойтов для получения незаконного доступа к системе или сети (например, GandCrab). Если программное обеспечение в вашей сети обновлено, атаки вымогателей на основе эксплойтов вам не грозят. В связи с этим, если ваш бизнес работает на устаревшем или неактуальном программном обеспечении, вы подвергаетесь риску заражения ransomware, поскольку производители программ больше не выпускают обновлений безопасности. Избавьтесь от устаревшего ПО и замените его на программы, которые все еще поддерживаются производителем.

- Обучите своих конечных пользователей вредоносному спаму и созданию надежных паролей. Предприимчивые киберпреступники, создавшие Emotet, используют бывшего банковского троянца в качестве средства доставки программ-вымогателей. Emotet использует вредоносный спам, чтобы заразить конечного пользователя и закрепиться в вашей сети. Попав в вашу сеть, Emotet демонстрирует червеподобное поведение, распространяясь от системы к системе с помощью списка общих паролей. Если вы научитесь выявлять вредоносный спам и внедрите многофакторную аутентификацию, ваши конечные пользователи будут на шаг впереди киберпреступников.

- Инвестируйте в хорошую технологию кибербезопасности. Malwarebytes Endpoint Detection and Response, например, обеспечивает возможности обнаружения, реагирования и восстановления через одного удобного агента по всей вашей сети. Вы также можете запросить бесплатную пробную версию технологии Malwarebytes anti-ransomware, чтобы узнать больше о нашей технологии защиты от программ-вымогателей.

Что делать, если вы уже жертва вымогательского ПО? Никто не хочет столкнуться с ним постфактум.

- Проверьте, нет ли дешифратора. В редких случаях вы сможете расшифровать данные бесплатно, но не стоит возлагать большие надежды.

- Не платите выкуп. Ранее мы уже советовали не платить выкуп, и ФБР с нами согласны.

История атак вымогателей

Первое вымогательское ПО, известное как PC Cyborg или AIDS, было создано в конце 1980-х годов. Оно шифровало файлы на диске C: после 90 перезагрузок.

С небольшим количеством появившихся в следующие 10 лет вариантов, серьезная угроза вымогательского ПО не появилась до 2004 года, когда GpCode использовал слабое шифрование RSA для удержания персональных файлов.

В 2007 году WinLock ознаменовал появление нового типа — блокировщиков рабочих столов, использующих сексуальные изображения для вымогательства оплаты.

С появлением в 2012 году семейства вымогателей Reveton появилась новая форма вымогательского ПО: вымогательское ПО для правоохранительных органов. Жертвам блокировали доступ к рабочему столу и показывали официальную страницу, на которой были указаны учетные данные правоохранительных органов, таких как ФБР и Интерпол. Программа утверждала, что пользователь совершил преступление, например, взломал компьютер, загрузил нелегальные файлы или даже причастен к детской порнографии. Большинство семейств правоохранительных вымогателей требовали уплаты штрафа в размере от 100 до 3000 долларов США с помощью предоплаченной карты, такой как UKash или PaySafeCard.

Обычные пользователи не понимали, как реагировать, и верили, что они на самом деле под следствием. Эта тактика социальной инженерии, называемая предполагаемой виной, заставляет сомневаться в своей невиновности.

В 2013 году CryptoLocker снова ввел мир в шифровальное вымогательство — на этот раз гораздо более опасное, с военным уровнем шифрования.

Этот тип шифрующего программного обеспечения-вымогателя используется и сегодня, так как он доказал свою невероятную эффективность как инструмент для киберпреступников, стремящихся заработать деньги. Крупные вспышки программ-вымогателей, такие как WannaCry в мае 2017 года и Petya в июне 2017 года, использовали шифрующее ПО для зацепки пользователей и компаний по всему миру.

В конце 2018 года Ryuk ворвался на арену вымогательского ПО, совершив ряд атак на американские новостные издания, а также на Управление водоснабжения и канализации Северной Каролины (Onslow Water and Sewer Authority). Интересный поворот: сначала целевые системы были заражены Emotet или TrickBot- двумя троянцами для кражи информации, которые теперь используются для доставки других видов вредоносного ПО, например Ryuk. Директор Malwarebytes Labs Адам Куджава предполагает, что Emotet и TrickBot используются для поиска особо ценных целей. После того как система заражена и отмечена как хорошая цель для выкупного ПО, Emotet/TrickBot повторно заражает ее Ryuk.

В 2019 году преступники, стоящие за программным обеспечением-вымогателем Sodinokibi (предполагаемый ответвление от GandCrab), начали использовать поставщиков управляемых услуг (MSP) для распространения инфекций. В августе 2019 года сотни стоматологических кабинетов по всей стране обнаружили, что больше не могут получить доступ к данным своих пациентов. Злоумышленники использовали компрометированный MSP, в данном случае компанию по разработке программного обеспечения для медицинских записей, чтобы напрямую заразить порядка 400 стоматологических кабинетов с использованием программного обеспечения для ведения учета.

Также в 2019 году Malwarebytes обнаружила семейство программ-вымогателей Maze. Согласно отчету 2021 года 'Состояние вредоносных программ' от Malwarebytes, 'Maze пошли дальше простого удержания данных в заложниках — они добавили дополнительную угрозу публичного раскрытия украденных данных, если выкуп не будет выплачен.' Другое семейство программ-вымогателей, впервые появившееся в том же году, — это REvil, также известное как 'Sodin' или 'Sodinokibi'. Это продвинутая группа программ-вымогателей, использующая модель «Программа-вымогатель как Услуга» для продажи другим, кто хочет использовать их программное обеспечение для кибератак.

В 2020 году появилась новая семья вымогателей под названием Egregor. Считается, что это некий преемник семейства Maze, так как многие киберпреступники, работавшие с Maze, перешли на Egregor. По аналогии с Maze, Egregor использует атаку 'двойного вымогательства', при которой они одновременно шифруют файлы и крадут данные у жертвы, угрожая опубликовать их в Интернете, если выкуп не будет выплачен.

Хотя атаки программ-вымогателей на частных лиц являются проблемой уже несколько лет, атаки на бизнесы, больницы и системы здравоохранения, школы и школьные округа, местные правительства и другие организации в 2021 году делают заголовки новостей. От Colonial Pipeline до крупного мясопереработчика JBS и Steamship Authority, крупнейшей паромной компании в Массачусетсе, атаки вымогателей показали, что они способны и готовы нарушать работу крупных компаний, предоставляющих такие повседневные товары, как бензин, продукты питания и транспорт.

В течение 2021 года мы наблюдаем за рядом крупных атак вымогателей на основные компании и организации (см. раздел новостей выше, чтобы узнать о многих из них). В середине года правительство США заявило, что программы-вымогатели будут расцениваться как терроризм, и создало сайт StopRansomware.gov для объединения информации о том, как остановить и выжить после атак программ-вымогателей.

Что принесут оставшиеся месяцы 2021 и 2022 года в плане угроз программ-вымогателей? Хотя мы не знаем, мы будем здесь, чтобы держать вас в курсе. Возвращайтесь на эту страницу для будущих обновлений и следите за блогом Malwarebytes Labs для последних новостей в области кибербезопасности.