Поговорим об угрозе Ryuk ransomware

Ryuk — это название семейства программ-вымогателей, впервые обнаруженных в дикой природе в августе 2018 года. В старые добрые времена мы знали Ryuk только как вымышленного персонажа в популярной японской манге и аниме, но теперь мы знаем его как одно из самых жестоких семейств программ-вымогателей, терроризирующих системы по всему миру.

Что такое Ryuk ransomware?

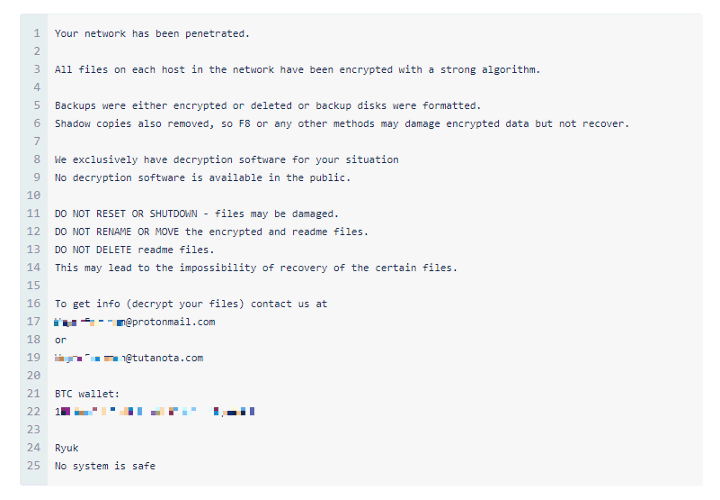

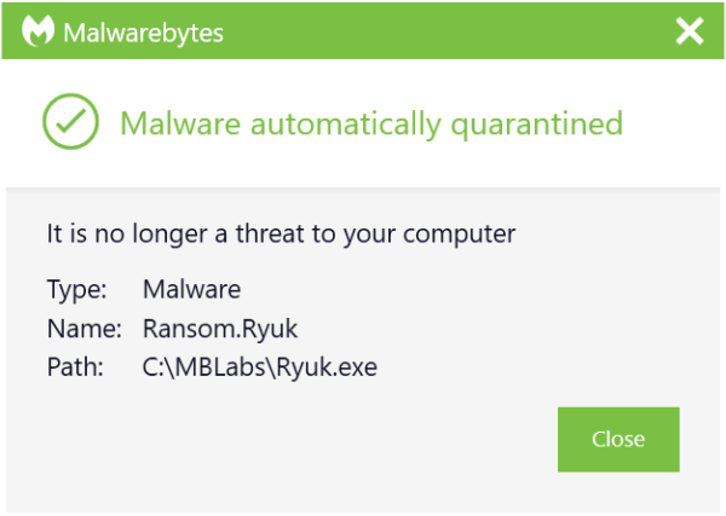

Начнем с определения ransomware в целом. Ransomware — это категория вредоносного ПО, которая блокирует ваши файлы или системы и удерживает их за выкуп. Ryuk — это вид ransomware, который используется в целевых атаках, где злоумышленники специально шифруют важные файлы, чтобы затем запросить большой выкуп. Типичный запрос на выкуп Ryuk может быть на несколько сотен тысяч долларов. Malwarebytes обнаруживает его как Ransom.Ryuk. Для более детального технического рассмотрения этой угрозы, смотрите наш угроза spotlight Ryuk ransomware.

Как работает Ryuk?

Ryuk — одно из первых семейств вымогателей, которые могут определить и зашифровать сетевые диски и ресурсы, а также удалить теневые копии на конечной точке. Это значит, что злоумышленники могут отключить восстановление системы Windows для пользователей, что делает невозможным восстановление после атаки без внешних резервных копий или технологии отката.

Кто создал Ryuk?

Установить авторство вредоносного ПО всегда непросто. Однако исследователи из аргентинской компании Deloitte Габриэла Николао и Лусиано Мартинс приписали вымогательство Ryuk малоизвестной киберпреступной группировке CryptoTech, которая была замечена в августе 2017 года на одном из подпольных форумов за рекламой Hermes 2.1. Hermes 2.1, по мнению исследователей, - это другое название программы Ryuk ransomware.

Новости о Ryuk ransomware

- 2021:

- Город Льеж подвергся атаке вымогателей, подозревается Ryuk

- Вымогатель Ryuk развивает способности, похожие на червя

- 2020:

- 2019:

Кто является целями Ryuk?

Цели Ryuk обычно представляют собой крупные организации, где злоумышленники рассчитывают получить высокие выплаты. Жертвами стали EMCOR, больницы UHS и несколько газет. В результате атак на эти организации, Ryuk, по оценкам, принес оператором доход в размере 61 миллиона долларов с февраля 2018 года по октябрь 2019 года.

Как распространяется Ryuk?

Как и во многих других атаках вредоносного ПО, в качестве способа доставки используются спам-письма(malspam). Эти письма часто отправляются с поддельных адресов, чтобы имя отправителя не вызывало подозрений.

Типичная атака Ryuk начинается с того, что пользователь открывает документ Microsoft Office, прикрепленный к фишинговому письму. Открытие документа приводит к тому, что вредоносный макрос выполняет команду PowerShell, которая пытается загрузить банковского троянца Emotet. Этот троянец способен загрузить на зараженную машину дополнительное вредоносное ПО, которое извлекает и запускает Trickbot, основной полезной нагрузкой которого является шпионское ПО. Она собирает учетные данные администратора, что позволяет злоумышленникам переместиться в сторону критически важных активов, подключенных к сети. Цепочка атак завершается, когда злоумышленники выполняют Ryuk на каждом из этих активов.

Итак, как только ваша сеть была взломана, злоумышленники решают, стоит ли им дальше исследовать и проникать в сеть. Если у них достаточно рычагов для требования крупной суммы, они развернут Ryuk ransomware.

Как защититься от Ryuk?

Первым шагом в защите от любой атаки ransomware является инвестирование в защиту от вредоносных программ/антивирусов, предпочтительно тех, которые предлагают защиту в режиме реального времени, направленную на предотвращение атак продвинутых вредоносных программ, таких как ransomware. Вам также следует обратить внимание на функции, которые одновременно защищают уязвимые программы от угроз (технология anti-exploit ), а также блокируют вымогательские программы, удерживающие файлы в заложниках (компонент anti-ransomware ). Некоторые решения для защиты от вредоносного ПО предлагают технологию отката, специально разработанную для борьбы с вымогательским ПО.

Далее, как бы больно вам ни было, необходимо регулярно создавать безопасные резервные копии данных. Мы рекомендуем использовать облачные хранилища, которые включают в себя высокоуровневое шифрование и многофакторную аутентификацию. Другой вариант - приобрести USB-накопитель или внешний жесткий диск, на который можно сохранять новые или обновленные файлы - только не забудьте физически отключить устройства от компьютера после создания резервной копии, иначе они тоже могут быть заражены вымогательским ПО.

Кроме того, следите за регулярным обновлением систем и программного обеспечения. Вспышка вымогательства WannaCry воспользовалась уязвимостью в программном обеспечении Microsoft, и хотя компания выпустила патч для этой лазейки еще в марте 2017 года, многие люди не установили обновление, что сделало их открытыми для атаки. Мы понимаем, что трудно уследить за постоянно растущим списком обновлений от постоянно растущего списка программ и приложений, которые вы используете в повседневной жизни. Именно поэтому мы рекомендуем изменить настройки, чтобы включить автоматическое обновление.

Наконец, будьте информированы. Один из самых распространенных способов заражения компьютеров программами-вымогателями - социальная инженерия. Обучите себя (и своих сотрудников, если вы владелец бизнеса) тому, как распознать фишинговые письма, подозрительные веб-сайты и другие мошеннические действия. И, прежде всего, руководствуйтесь здравым смыслом. Если что-то кажется подозрительным, то, скорее всего, так оно и есть.

Как удалить Ryuk?

Вы можете использовать консоль Malwarebytes Anti-Malware Nebula для сканирования ваших конечных точек. Выберите опцию Сканирование + Карантин. После этого вы можете проверить страницу Обнаружений, чтобы увидеть, какие угрозы были найдены. На странице Карантина вы можете увидеть, какие угрозы были помещены в карантин и, если нужно, восстановить их. Внимательно изучите страницу Обнаружений, чтобы найти ответ на вопрос о том, как был доставлен Ryuk. Вы не хотите оставить какие-либо черные ходы позади, которые злоумышленники могут использовать снова!

Если вы подозреваете, что доставка Ryuk была осуществлена компанией Emotet, вам необходимо выполнить несколько дополнительных действий. Если ваш компьютер подключен к сети, немедленно изолируйте его. После изоляции обязательно установите патч и очистите зараженную систему. Но это еще не все. Из-за способа распространения Emotet по сети чистый компьютер может быть заражен повторно, если его снова подключить к зараженной сети. Очищайте каждый компьютер в сети по очереди. Это утомительный процесс, но решенияMalwarebytes для бизнеса могут облегчить его, изолируя и устраняя зараженные конечные точки и обеспечивая проактивную защиту от будущих заражений Emotet.