Google выпустила патч для уязвимости Chrome высокой степени опасности, отслеживаемой как CVE-2026-2441. Эта уязвимость представляет собой ошибку в памяти, связанную с обработкой браузером определенных функций шрифтов, которую злоумышленники уже используют.

CVE-2026-2441 имеет сомнительную честь быть первым Chrome в 2026 году. Google сочло его достаточно серьезным, чтобы выпустить для него отдельное обновление стабильного канала, а не ждать следующего крупного релиза.

Как обновить Chrome

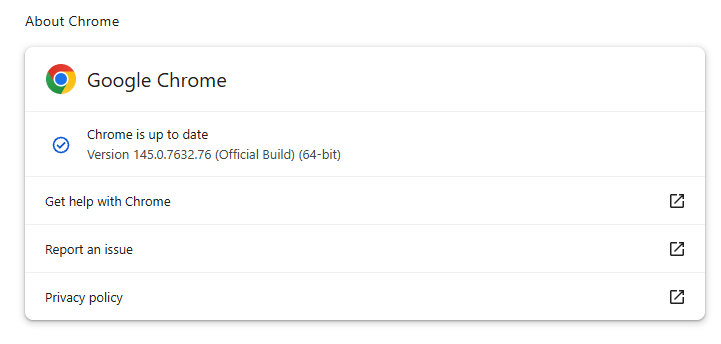

Номер последней версии:145.0.7632.75/76 для Windows macOS и145.0.7632.75для Linux. Таким образом, если у вас Chrome версия Chrome 145.0.7632.75 или более поздней,он защищен от этих уязвимостей.

Самый простой способ обновления — разрешить Chrome автоматически. Но вы можете отстать, если никогда не закрываете браузер или если что-то пойдет не так, например, расширение помешает обновлению.

Чтобы обновить вручную, нажмите на меню«Еще»(три точки), затем перейдите в«Настройки»>«О Chrome». Если обновление доступно, Chrome его загрузку. Перезапустите Chrome завершить обновление, и вы будете защищены от этих уязвимостей.

Вы также можете найти пошаговые инструкции в нашем руководстве пообновлению Chrome всех операционных системах.

Технические детали

Google подтверждает, что обнаружила активные попытки злоупотребления, но пока не раскрывает, кто является целью, как часто это происходит, и не предоставляет подробных показателей.

Но мы можем извлечь некоторую информацию из того, что нам известно.

Уязвимость заключается в проблеме использования после освобождения памяти в функции обработки шрифтов CSS Chrome(CSSFontFeatureValuesMap), которая является частью механизма отображения и стилизации текста на веб-сайтах. Более конкретно: основной причиной является ошибка недействительности итератора. Chrome циклу набор значений функций шрифта, одновременно изменяя этот набор, в результате чего цикл указывает на устаревшие данные, пока злоумышленник не сможет превратить это в выполнение кода.

Use-after-free (UAF) — это тип уязвимости программного обеспечения, при котором программа пытается получить доступ к ячейке памяти после ее освобождения. Это может привести к сбоям в работе или, в некоторых случаях, позволить злоумышленнику запустить свой собственный код.

В записи CVE говорится: «Использование после освобождения в CSS в Google Chrome версии 145.0.7632.75 позволяло удаленному злоумышленнику выполнять произвольный код внутри песочницы через специально созданную HTML-страницу» (уровень серьезности угрозы безопасности Chromium: высокий).

Это означает, что злоумышленник сможет создать специальный веб-сайт или другой HTML-контент, который будет запускать код внутри песочницы Chrome .

Песочница Chrome— это своего рода защитная оболочка, окружающая каждую вкладку веб-сайта. Даже если что-то внутри вкладки выходит из-под контроля, это не должно повлиять на остальную часть вашей системы. Песочница ограничивает доступ кода веб-сайта к файлам, устройствам и другим приложениям, поэтому в идеале ошибка браузера дает злоумышленнику доступ только к этой ограниченной среде, а не полный контроль над компьютером.

Запуск произвольного кода внутри песочницы по-прежнему опасен, поскольку злоумышленник фактически «становится» этой вкладкой браузера. Он может просматривать и изменять все, к чему имеет доступ вкладка. Даже без перехода в операционную систему этого достаточно, чтобы украсть учетные записи, установить бэкдоры в облачных сервисах или перенаправить конфиденциальный трафик.

Если это сочетается с уязвимостью, позволяющей процессу выйти за пределы песочницы, злоумышленник может перемещаться по сети, устанавливать вредоносное ПО или шифровать файлы, как и в случае любого другого полного взлома системы.

Как оставаться в безопасности

Чтобы защитить свое устройство от атак, использующих эту уязвимость, настоятельно рекомендуется как можно скорее обновить систему. Вот еще несколько советов, которые помогут вам не стать жертвой атаки, даже до того, как будет исправлена уязвимость нулевого дня:

- Не нажимайте на нежелательные ссылки в электронных письмах, сообщениях, на неизвестных веб-сайтах или в социальных сетях.

- Включите автоматические обновления и регулярно перезапускайте браузер. Многие пользователи оставляют браузеры открытыми на несколько дней, что задерживает защиту, даже если обновление загружается в фоновом режиме.

- Используйте современное антивирусное решение, работающее в режиме реального времени, которое включает в себя компонент веб-защиты.

Пользователи других браузеров на базе Chromium могут ожидать аналогичного обновления.

Мы не просто сообщаем об угрозах — мы помогаем защитить всю вашу цифровую идентичность.

Риски кибербезопасности не должны выходить за рамки заголовков новостей. Защитите личную информацию о себе и своей семье с помощью средств защиты личности.