Злоумышленники размещают платные Facebook , которые выглядят как официальные рекламные акции Microsoft, а затем направляют пользователей на практически идеальные клоны страницы загрузки Windows . Нажмите «Загрузить сейчас», и вместо Windows вы получите вредоносный установщик, который незаметно украдет сохраненные пароли, сеансы браузера и данные кошелька криптовалюты.

«Я просто хотел обновить Windows

Атака начинается с чего-то совершенно обычного: Facebook . Она выглядит профессионально, использует брендинг Microsoft и продвигает то, что, по всей видимости, является последним обновлением Windows . Если вы хотели обновить свой компьютер, это кажется удобным способом.

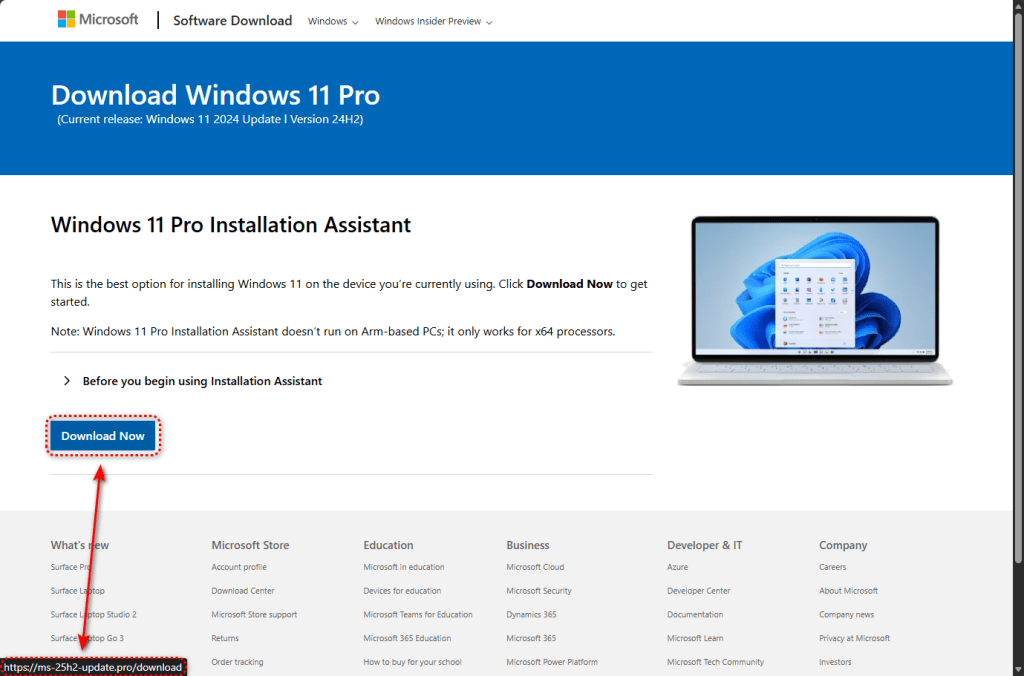

Нажмите на рекламу, и вы попадаете на сайт, который выглядит почти идентично настоящей странице загрузки программного обеспечения Microsoft. Логотип, макет, шрифты и даже юридический текст в нижнем колонтитуле скопированы. Единственное очевидное отличие — в адресной строке. Вместо microsoft.com вы увидите один из следующих похожих доменов:

- ms-25h2-download[.]pro

- ms-25h2-update[.]pro

- ms25h2-download[.]pro

- ms25h2-update[.]pro

«25H2» в доменных именах выбрано не случайно. Оно повторяет схему наименования, которую Microsoft использует для Windows — 24H2, текущая версия, была на слуху у всех, когда стартовала эта кампания, благодаря чему поддельные домены на первый взгляд выглядели правдоподобно.

Геолокация: только нужные цели получают полезную нагрузку

Эта кампания не заражает слепо всех, кто посещает сайт.

Перед доставкой вредоносного ПО поддельная страница проверяет, кто вы. Если вы подключаетесь с IP-адреса дата-центра, который часто используют исследователи в области безопасности и автоматические сканеры, вы будете перенаправлены на google.com. Сайт выглядит безобидно.

Только посетители, которые выглядят как обычные домашние или офисные пользователи, получают вредоносный файл.

Эта техника, известная как геофенсинг в сочетании с обнаружением песочницы, позволила этой кампании работать так долго, не будучи обнаруженной и закрытой автоматизированными системами. Инфраструктура настроена таким образом, чтобы уклоняться от автоматизированного анализа безопасности.

Когда целевой пользователь нажимает «Скачать сейчас», сайт запускает событие Facebook «Lead» — тот же метод отслеживания, который используют легитимные рекламодатели для измерения конверсий. Злоумышленники отслеживают, какие жертвы клюнут на приманку, и оптимизируют свои рекламные расходы в режиме реального времени.

75-мегабайтный «установщик», предоставленный напрямую с GitHub

Если вы пройдете проверку, сайт загрузит файл с именем ms-update32.exe. Его размер составляет 75 МБ, и он выглядит как легитимный Windows .

Файл размещен на GitHub, надежной платформе, которой пользуются миллионы разработчиков. Это означает, что загрузка осуществляется по протоколу HTTPS с действительным сертификатом безопасности. Поскольку файл поступает с авторитетного домена, браузеры не помечают его автоматически как подозрительный.

Установщик был создан с помощью Inno Setup, легального инструмента, который часто используется злоумышленниками для создания профессионально выглядящих установочных пакетов.

Что происходит, когда вы запускаете его

Прежде чем совершить какие-либо вредоносные действия, установщик проверяет, не наблюдают ли за ним. Он ищет виртуальные машины, отладочное программное обеспечение и инструменты анализа. Если он находит что-либо из перечисленного, он останавливается. Это та же самая логика уклонения, которая позволяет ему проскальзывать мимо многих автоматизированных песочниц безопасности — эти системы по своему дизайну работают внутри виртуальных машин.

На компьютере реального пользователя программа установки приступает к извлечению и развертыванию своих компонентов.

Наиболее важным компонентом является полнофункциональное приложение на базе Electron, установленное на C:\Users\<USER>\AppData\Roaming\LunarApplication\. Electron — это легитимный фреймворк, используемый такими приложениями, как Slack и Visual Studio Code. Это делает его полезным средством маскировки.

Выбор названия не случаен. «Lunar» — это бренд, связанный с инструментами для работы с криптовалютами, а приложение поставляется в комплекте с библиотеками Node.js, специально разработанными для создания ZIP-архивов, что позволяет предположить, что оно собирает данные, упаковывает их и отправляет. Вероятные цели включают файлы кошельков криптовалют, семенные фразы, хранилища учетных данных браузера и сессионные куки.

Одновременно два запутывающих скрипта PowerShell с рандомизированными именами файлов записываются в папку %TEMP% и выполняются с помощью командной строки, которая намеренно отключает средства защиты Windows :

powershell.exe -NoProfile -NoLogo -InputFormat Text -NoExit -ExecutionPolicy Unrestricted -Command -

Скрываясь в реестре, заметая следы

Чтобы пережить перезагрузку, вредоносная программа записывает большой двоичный блок в Windows по адресу: HKEY_LOCAL_MACHINE\SYSTEM\Software\Microsoft\TIP\AggregateResults.

Путь реестра TIP (Text Input Processor) является законным Windows , что снижает вероятность вызвать подозрения.

Телеметрия также показывает поведение, характерное для внедрения в процесс. Вредоносное ПО создает Windows в приостановленном состоянии, внедряет в них код и возобновляет выполнение. Это позволяет вредоносному коду работать под видом легитимного процесса, что снижает вероятность его обнаружения.

После запуска установщик удаляет временные файлы, чтобы уменьшить количество следов, которые могут быть обнаружены при расследовании. Он также может инициировать выключение или перезагрузку системы, что может помешать анализу.

Вредоносное ПО использует несколько методов шифрования и обфускации, в том числе RC4, HC-128, кодирование XOR и хеширование FNV для разрешения API. Эти методы затрудняют статический анализ.

Угол зрения Facebook

Стоит остановиться на использовании платной Facebook для распространения вредоносных программ. Это не фишинговые письма, которые попадают в папку со спамом, и не вредоносные результаты, спрятанные на странице поиска. Это платные Facebook , которые появляются рядом с постами друзей и родственников.

Злоумышленники провели две параллельные рекламные кампании, каждая из которых вела на отдельные фишинговые домены. Каждая кампания использовала свой собственный идентификатор Facebook и параметры отслеживания. Если один домен или рекламный аккаунт закрывается, другой может продолжать работу.

Использование двух параллельных доменов и двух отдельных рекламных кампаний свидетельствует о том, что операторы имеют встроенную избыточность: если один домен будет закрыт или один рекламный аккаунт будет приостановлен, другой продолжит работу.

Что делать, если вы считаете, что пострадали

Эта кампания отличается технической отточенностью и оперативной осведомленностью. Инфраструктура демонстрирует знание распространенных методов исследования безопасности и песочниц. Они понимают, как люди загружают программное обеспечение, и выбрали Facebook в качестве вектора доставки именно потому, что она достигает реальных пользователей в контексте, где уровень доверия высок.

Помните: Windows поступают из Windows в настройках вашей системы, а не с веб-сайта и уж тем более не из рекламы в социальных сетях. Microsoft не рекламирует Windows на Facebook.

И совет от профессионала: Malwarebytes обнаружил Malwarebytes и заблокировал Malwarebytes выявленную полезную нагрузку и связанную с ней инфраструктуру.

Если вы скачали и запустили файл с одного из этих сайтов, считайте систему скомпрометированной и действуйте быстро.

- Не входите в какие-либо учетные записи с этого компьютера, пока он не будет проверен и очищен.

- Немедленно запустите полное сканирование с помощью Malwarebytes.

- Измените пароли для важных учетных записей, таких как электронная почта, банковские счета и социальные сети, с другого, чистого устройства.

- Если вы используете криптовалютные кошельки на этом устройстве, переведите средства в новый кошелек с новой семенной фразой, сгенерированной на чистом устройстве.

- Рассмотрите возможность уведомить свой банк и включить мониторинг мошенничества, если на этом устройстве хранились или были доступны какие-либо финансовые данные.

Для ИТ-специалистов и сотрудников служб безопасности:

- Блокируйте фишинговые домены в DNS и веб-прокси

- Предупреждение о выполнении PowerShell с помощью

-ExecutionPolicy Unrestrictedв неадминистративных контекстах - Охота за луной Каталог приложений и рандомизация

.yiz.ps1/.unx.ps1файлы в%TEMP%

Индикаторы компромисса (ИКС)

Хеш файла (SHA-256)

- c634838f255e0a691f8be3eab45f2015f7f3572fba2124142cf9fe1d227416aa (ms-update32.exe)

Домены

- ms-25h2-download[.]pro

- ms-25h2-update[.]pro

- ms25h2-download[.]pro

- ms25h2-update[.]pro

- raw.githubusercontent.com/preconfigured/dl/refs/heads/main/ms-update32.exe (URL-адрес для доставки полезных данных)

Артефакты файловой системы

- C:\Users\<USER>\AppData\Roaming\LunarApplication\

- C:\Users\<USER>\AppData\Local\Temp\[random].yiz.ps1

- C:\Users\<USER>\AppData\Local\Temp\[random].unx.ps1

реестр

- HKEY_LOCAL_MACHINE\SYSTEM\Software\Microsoft\TIP\AggregateResults (большие двоичные данные — постоянство)

Инфраструктура Facebook

- Идентификатор пикселя: 1483936789828513

- Идентификатор пикселя: 955896793066177

- Идентификатор кампании: 52530946232510

- Идентификатор кампании: 6984509026382