В ходе расследования фишинговой кампании, посвященной поиску работы, мы обнаружили несколько подозрительных URL-адресов, которые выглядели следующим образом:

https://forms.google.ss-o[.]com/forms/d/e/{unique_id}/viewform?form=opportunitysec&promo=

Субдомен forms.google.ss-o[.]com является явной попыткой подделать легитимный сайт forms.google.com. Буквы «ss-o» вероятно добавлены, чтобы сайт выглядел как «single sign-on» (единый вход) — метод аутентификации, который позволяет пользователям безопасно входить в несколько независимых приложений или веб-сайтов, используя один набор учетных данных (имя пользователя и пароль).

К сожалению, когда мы попытались перейти по этим URL-адресам, мы были перенаправлены на локальный сайт поиска Google. Это распространенная тактика фишеров, направленная на то, чтобы жертвы не могли поделиться своими персонализированными ссылками с исследователями или онлайн-аналитиками.

После некоторого поиска мы нашли файл с именем generation_form.php на том же домене, который, по нашему мнению, использовалась группой фишеров для создания этих ссылок. Целевой страницей кампании была: https://forms.google.ss-o[.]com/generation_form.php?form=opportunitysec

Сайт generation_form.php Скрипт делает то, что подразумевает его название: он создает персонализированный URL-адрес для человека, нажавшего на эту ссылку.

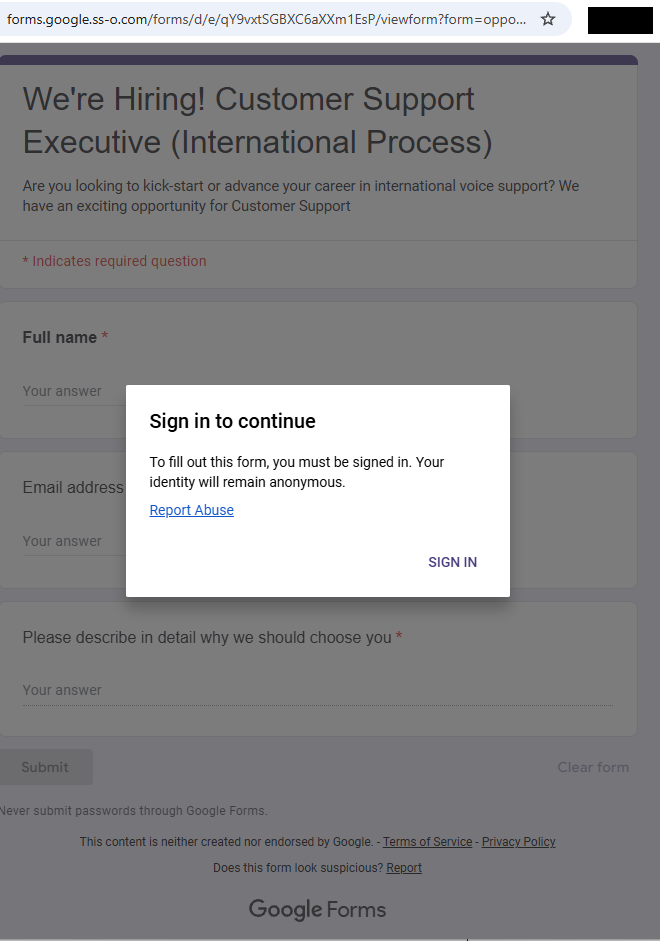

Имея эту информацию, мы могли проверить, в чем заключалась суть фишинга. Наша персонализированная ссылка привела нас на этот веб-сайт:

Затемненная «форма» за подсказкой обещает:

- Мы набираем сотрудников! Менеджер по работе с клиентами (международные процессы)

- Вы хотите начать или продвинуть свою карьеру…

- Поля в форме: полное имя, адрес электронной почты и поле для эссе «Пожалуйста, подробно опишите, почему мы должны выбрать именно вас».

- Кнопки: «Отправить» и «Очистить форму».

Вся веб-страница имитирует Google Forms, включая логотипы, цветовую гамму, предупреждение о том, что «не следует вводить пароли», и ссылки на юридическую информацию. Внизу даже есть типичное для Google Forms предупреждение («Этот контент не создан и не одобрен Google») для придания достоверности.

Нажав кнопку «Войти», мы перешли на страницу https://id-v4[.]com/generation.php, который в настоящее время был удален. Домен id-v4.com использовался в нескольких фишинговых кампаниях в течение почти года. В данном случае он запрашивал учетные данные учетной записи Google.

Учитывая аспект «возможности трудоустройства», мы подозреваем, что ссылки рассылались через целевые электронные письма или LinkedIn .

Как оставаться в безопасности

В наши дни очень распространены приманки, обещающие удаленную работу. Вот несколько советов, которые помогут вам защититься от подобных целевых атак:

- Не переходите по ссылкам в незапрошенных предложениях о работе.

- Используйте менеджер паролей, который не ввел бы ваше имя пользователя и пароль Google на поддельном веб-сайте.

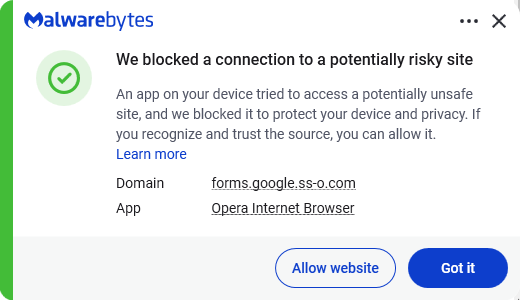

- Используйте современное антивирусное решение с компонентом веб-защиты, работающее в режиме реального времени.

Совет от профессионала: Malwarebytes Guard определил эту атаку как мошенничество, просто посмотрев на URL-адрес.

МНК

id-v4[.]com

forms.google.ss-o[.]com

Мы не просто сообщаем о мошенничестве - мы помогаем его обнаружить.

Риски кибербезопасности не должны выходить за рамки заголовков новостей. Если что-то кажется вам подозрительным, проверьте, не является ли это мошенничеством, с помощью Malwarebytes Guard. Отправьте скриншот, вставьте подозрительный контент или поделитесь ссылкой, текстом или номером телефона, и мы сообщим вам, является ли это мошенничеством или законным. Доступно с Malwarebytes Premium для всех ваших устройств, а также в Malwarebytes для iOS Android.