In diesem Artikel:

In diesem Artikel wird Phishing - eine der häufigsten und gefährlichsten Arten von Cyberangriffen - näher erläutert, wie es funktioniert, wie man es erkennt und was man tun kann, um sich zu schützen.

- Definition von Phishing

- Eine Taktik der Cyberkriminalität, bei der Angreifer Menschen durch betrügerische E-Mails, Nachrichten oder Websites zur Preisgabe vertraulicher Informationen (z. B. Passwörter, Bankdaten) verleiten.

- Wie Phishing funktioniert, Beispiele und Taktiken zu erkennen

- Die Angreifer geben sich als vertrauenswürdige Personen oder Organisationen aus.

- Sie versenden dringlich klingende Nachrichten, um Angst zu schüren und die Opfer zum Klicken auf Links oder zum Herunterladen von Malware zu verleiten.

- Die Opfer werden auf gefälschte Websites umgeleitet, um Anmeldeinformationen oder Finanzdaten zu stehlen.

- Wie Sie sich vor Phishing schützen können

Was ist Phishing?

Phishing ist eine Form der Cyberkriminalität, bei der Kriminelle versuchen, sensible Informationen von Ihnen über E-Mails mit betrügerischen Links zu erhalten, um Sie dazu zu bringen, ein Formular mit Ihren personenbezogenen Informationen auszufüllen. Sie können diese Informationen dann nutzen, um Ihre Online-Zugangsdaten für soziale Medien, Bankkonten und mehr zu erhalten.

Wie funktioniert Phishing?

Phishing kann über E-Mails, Anrufe oder Textnachrichten erfolgen. Die Trickbetrüger senden Nachrichten, die echt und dringend aussehen und die Person bitten, zu handeln. Beispielsweise könnte eine E-Mail wie von einer vertrauenswürdigen Bank aussehen und die Person auffordern, ihre Kontoinformationen zu aktualisieren, um Probleme zu vermeiden. Da die Nachricht dringend und echt wirkt, könnten Menschen dazu verleitet werden, sensible Informationen wie Passwörter und Kreditkartennummern preiszugeben, die die Trickbetrüger dann missbrauchen können.

Der Angreifer gibt sich als seriöses Unternehmen aus und lockt seine Opfer auf eine gefälschte Website, wo sie vertrauliche Informationen eingeben sollen. Diese gut gemachte Fassade, gepaart mit einem Gefühl der Dringlichkeit, ermöglicht es dem Phishing-Betrug, erfolgreich wertvolle persönliche Daten zu sammeln und das ahnungslose Opfer anfällig für Identitätsdiebstahl und finanzielle Verluste zu machen.

Der Absender: Bei einem Phishing-Angriff imitiert der Absender (oder „spoofed“) jemanden, dem der Empfänger wahrscheinlich vertraut. Abhängig von der Art des Phishing-Angriffs könnte dies eine Einzelperson sein, wie ein Familienmitglied des Empfängers, der CEO des Unternehmens, für das sie arbeiten, oder sogar jemand Berühmtes, der angeblich etwas verschenkt. Häufig ahmen Phishing-Nachrichten E-Mails von großen Unternehmen wie PayPal, Amazon oder Microsoft sowie Banken oder Regierungsstellen nach.

Die Nachricht: Unter dem Deckmantel einer vertrauenswürdigen Person bittet der Angreifer den Empfänger, auf einen Link zu klicken, einen Anhang herunterzuladen oder Geld zu senden. Wenn das Opfer die Nachricht öffnet, findet es eine beängstigende Botschaft vor, die darauf abzielt, ihr besseres Urteilsvermögen zu überwinden, indem sie mit Angst gefüllt wird. Die Nachricht kann verlangen, dass das Opfer eine Webseite besucht und sofortige Maßnahmen ergreift oder mit Konsequenzen rechnen muss.

Das Ziel: Wenn Benutzer den Köder schlucken und auf den Link klicken, werden sie zu einer Nachahmung einer legitimen Webseite geleitet. Von hier aus werden sie aufgefordert, sich mit ihren Benutzername- und Passwort-Credentials anzumelden. Wenn sie leichtgläubig genug sind, diesen Schritt zu unternehmen, gehen die Anmeldedaten an den Angreifer, der sie verwendet, um Identitäten zu stehlen, Bankkonten zu plündern und persönliche Informationen auf dem Schwarzmarkt zu verkaufen. Die Ziel-URL in der Phishing-E-Mail sieht oft der legitimen URL sehr ähnlich, was das Opfer weiter täuschen kann.

Wie erkennt man Phishing?

Bei Phishing-Versuchen handelt es sich um betrügerische Aktivitäten, bei denen Betrüger mit Hilfe von E-Mails oder Textnachrichten versuchen, Personen zur Preisgabe sensibler Informationen wie Passwörter, Bankkontonummern oder Sozialversicherungsnummern zu bewegen. Phishing kann erkannt werden, indem man auf bestimmte rote Flaggen achtet.

Normalerweise scheinen Phishing-Nachrichten von renommierten Quellen wie Banken, Kreditkartenunternehmen oder bekannten Online-Plattformen zu stammen. Sie erzeugen oft ein Gefühl der Dringlichkeit und schlagen verdächtige Aktivitäten oder Probleme mit Ihrem Konto vor, was Sie dazu veranlasst, schnell zu handeln.

Zu den häufigsten Anzeichen von Phishing gehören unerwartete Aufforderungen zur Angabe persönlicher oder finanzieller Informationen, unbekannte Absender-E-Mail-Adressen, allgemeine Anreden, Rechtschreib- und Grammatikfehler sowie irreführende URLs. Indem man vorsichtig ist und verdächtige Mitteilungen direkt mit den betroffenen Institutionen überprüft, bevor man reagiert, kann man sich besser vor Phishing-Versuchen schützen. Nun möchten wir näher auf die Anzeichen von Phishing eingehen und Ihnen helfen, sie zu erkennen.

Anzeichen von Phishing

Das Erkennen von Phishing-Versuchen kann eine Herausforderung sein, aber mit etwas Wachsamkeit, grundlegenden Richtlinien und einer Portion gesundem Menschenverstand können Sie die Risiken erheblich verringern. Achten Sie auf Unregelmäßigkeiten oder Auffälligkeiten in der E-Mail. Verwenden Sie den "Geruchstest", um festzustellen, ob Ihnen etwas nicht passt. Verlassen Sie sich auf Ihren Instinkt, aber halten Sie sich von Angst fern, denn Phishing-Betrügereien nutzen oft die Angst aus, um Ihr Urteilsvermögen zu beeinträchtigen.

Hier sind zusätzliche Anzeichen von Phishing-Versuchen:

Anzeichen 1: Die E-Mail präsentiert ein Angebot, das zu gut erscheint, um wahr zu sein.

Es könnte behaupten, dass Sie den Jackpot geknackt, einen extravaganten Preis gewonnen oder andere unwahrscheinliche Belohnungen erhalten haben.

Anzeichen 2: Der Absender ist erkennbar, aber nicht jemand, mit dem Sie normalerweise interagieren.

Selbst wenn Sie den Absendernamen erkennen, seien Sie vorsichtig, wenn es sich nicht um jemanden handelt, mit dem Sie regelmäßig kommunizieren, insbesondere wenn der Inhalt der E-Mail nichts mit Ihren normalen Arbeitsaufgaben zu tun hat. Seien Sie ebenso misstrauisch, wenn Sie in einer E-Mail zusammen mit unbekannten Personen oder Kollegen aus nicht verwandten Abteilungen cc-gesetzt sind.

Anzeichen 3: Die Nachricht erzeugt Angst.

Seien Sie vorsichtig, wenn die E-Mail aufgeladene oder alarmierende Sprache verwendet, um ein Gefühl der Dringlichkeit zu wecken, und Sie dazu auffordert, zu klicken und „sofort zu handeln“, um die Kündigung Ihres Kontos zu verhindern. Denken Sie daran, dass legitime Organisationen keine persönlichen Informationen per E-Mail anfordern.

Anzeichen 4: Die Nachricht enthält unerwartete oder seltsame Anhänge.

Diese Anhänge können Malware, Ransomware oder andere Online-Bedrohungen enthalten.

Anzeichen 5: Die Nachricht enthält Links, die fragwürdig erscheinen.

Selbst wenn die oben genannten Indikatoren keinen Verdacht erregen, vertrauen Sie eingebetteten Hyperlinks nie blind. Fahren Sie mit dem Mauszeiger über den Link, um die tatsächliche URL anzuzeigen. Achten Sie besonders auf subtile Rechtschreibfehler in einer scheinbar vertrauten Website-URL, da dies ein Warnzeichen für Täuschung ist. Es ist immer sicherer, die URL manuell in Ihren Browser einzugeben, anstatt auf den eingebetteten Link zu klicken.

Wer wird von Phishing angegriffen?

Phishing ist eine Bedrohung für alle, es zielt auf verschiedene Individuen und Branchen ab, von Führungskräften bis hin zu alltäglichen Social-Media-Nutzern und Online-Banking-Kunden. Das weite Spektrum von Phishing macht es wichtig, online vorsichtig zu sein und vorbeugende Maßnahmen zu ergreifen. Vorsichtig und proaktiv zu sein, kann das Risiko, Opfer von Phishing-Betrügereien zu werden, erheblich reduzieren und ein sichereres Online-Erlebnis für alle gewährleisten.

Wie man sich vor Phishing-Angriffen schützt

Wie bereits erwähnt, ist Phishing eine allgegenwärtige Bedrohung, die auf Desktops, Laptops, Tablets und Smartphones auftauchen kann. Die meisten Internetbrowser bieten Möglichkeiten, um zu überprüfen, ob ein Link sicher ist, aber die erste Verteidigungslinie gegen Phishing ist Ihr eigenes Urteilsvermögen. Schulen Sie sich selbst darin, die Anzeichen von Phishing zu erkennen und versuchen Sie, sicher zu surfen, wann immer Sie Ihre E-Mails überprüfen, Facebook-Posts lesen oder Ihr Lieblings-Online-Spiel spielen.

Malwarebytes Labs hat einige der wichtigsten Praktiken geteilt, um sich vor Phishing-Angriffen zu schützen:

- Öffnen Sie keine E-Mails von Absendern, die Ihnen nicht bekannt sind.

- Klicken Sie niemals auf einen Link in einer E-Mail, es sei denn, Sie wissen genau, wohin er führt.

- Wenn Sie aufgefordert werden, vertrauliche Daten einzugeben, überprüfen Sie, ob die URL der Seite mit "HTTPS" und nicht nur mit "HTTP" beginnt. Das "S" steht für "sicher". Es ist keine Garantie dafür, dass eine Website seriös ist, aber die meisten seriösen Websites verwenden HTTPS, weil es sicherer ist. HTTP-Websites, auch seriöse, sind anfällig für hackers.

- Aktivieren Sie die Multi-Faktor-Authentifizierung (MFA): Verwenden Sie MFA wo immer möglich, um eine zusätzliche Sicherheitsebene zu schaffen. Selbst wenn Phisher Ihr Passwort erlangen, müssen sie zusätzliche Überprüfungsschritte umgehen, um auf Ihr Konto zuzugreifen.

- Halten Sie Ausschau nach dem digitalen Zertifikat einer Webseite.

- Um diesen Schutz zu verstärken, wenn Sie eine E-Mail von einer Quelle erhalten, deren Legitimität unklar ist, navigieren Sie manuell zu dem bereitgestellten Link, indem Sie die legitime Website-Adresse in Ihren Browser eingeben.

- Fahren Sie mit der Maus über den Link, um zu überprüfen, ob es sich um einen legitimen Link handelt.

- Wenn Sie vermuten, dass eine E-Mail nicht legitim ist, nehmen Sie einen Namen oder einen Text aus der Nachricht und geben Sie ihn in eine Suchmaschine ein, um festzustellen, ob bekannte Phishing-Angriffe mit denselben Methoden existieren.

Wir empfehlen dringend die Verwendung vertrauenswürdiger Antivirus/Anti-Malware-Lösungen wie Malwarebytes Premium, um Ihre digitale Sicherheit zu erhöhen. Die meisten modernen Cybersicherheitstools, ausgestattet mit intelligenten Algorithmen, können bösartige Links oder Anhänge identifizieren und bieten selbst gegen clevere Phishing-Versuche einen wachsamen Schutz.

Sollte Ihnen eine Phishing-Taktik entgehen, haben Sie mit unserer robusten Sicherheitssoftware die Kontrolle über Ihre Daten. Wir bieten eine kostenlose Testversion von Malwarebytes an, mit der Sie den hervorragenden Schutz vor dem Kauf testen können.

Verschiedene Arten von Phishing-Angriffen

Phishing-Angriffe nutzen täuschende Methoden, um illegal sensible Informationen zu sammeln, und sie kommen in verschiedenen Formen, jede mit ihren eigenen einzigartigen Merkmalen. Dies sind spezifische Wege, wie Phishing-Angreifer versuchen, ihre Ziele zu täuschen:

Spear Phishing

Spear Phishing ist eine gezielte Form des Phishings, bei der Angreifer Nachrichten auf bestimmte Personen oder Organisationen zuschneiden und gesammelte Daten nutzen, um den Betrug überzeugender zu gestalten. Dafür ist vor dem Angriff eine Aufklärungsarbeit erforderlich, um Namen, Jobtitel, E-Mail-Adressen und Ähnliches herauszufinden.

Die Hacker durchsuchen das Internet, um diese Informationen mit anderem recherchierten Wissen über die Kollegen des Ziels sowie die Namen und beruflichen Beziehungen der wichtigsten Mitarbeiter in ihren Organisationen abzugleichen. Damit gestaltet der Phisher eine glaubwürdige E-Mail.

Beispiel: Betrüger könnten sich als Führungskräfte ausgeben, um Mitarbeiter dazu zu verleiten, betrügerische Zahlungen zu genehmigen.

Whale Phishing

Whale-Phishing zielt auf hochrangige Personen ab, z. B. Führungskräfte, Prominente oder Geschäftsleute auf C-Level. Es wird versucht, sie dazu zu bringen, persönliche Informationen oder berufliche Details preiszugeben.

Das Verständnis und die Identifizierung verschiedener Phishing-Angriffe sind entscheidend, um wirkungsvolle Schutzmaßnahmen zu implementieren und die Sicherheit und Integrität persönlicher und organisatorischer Werte zu gewährleisten.

Email Phishing

Seit der Einführung von E-Mails weit verbreitet, beinhalten Phishing-E-Mails täuschende Nachrichten, die von seriösen Quellen zu stammen scheinen (z. B. Banken, Online-Händler), und die Empfänger auffordern, auf Links zu klicken oder Anhänge herunterzuladen.

Beispiele:

- Business Email Compromise (BEC): Ein Business Email Compromise (BEC)-Angriff zielt auf eine Person in der Finanzabteilung einer Organisation ab, oft den CFO, und versucht sie zu täuschen, große Geldbeträge zu überweisen. Angreifer nutzen häufig Social Engineering, um den Empfänger zu überzeugen, dass das Senden des Geldes dringend und notwendig ist.

- Clone Phishing: Bei diesem Angriff erstellen Kriminelle eine Kopie – oder einen Klon – von zuvor gelieferten, aber legitimen E-Mails, die entweder einen Link oder einen Anhang enthalten. Dann ersetzt der Phisher die Links oder angehängten Dateien durch bösartige Ersatzstoffe, die als echt getarnt sind. Nichts ahnende Nutzer klicken auf den Link oder öffnen den Anhang, was oft die Übernahme ihres Systems ermöglicht. Anschließend kann der Phisher die Identität des Opfers fälschen, um sich als vertrauenswürdiger Absender gegenüber anderen Opfern in derselben Organisation auszugeben.

- 419/Nigerianische Betrügereien: Eine ausführliche Phishing-E-Mail von jemandem, der behauptet, ein nigerianischer Prinz zu sein, ist eine der ältesten und am längsten andauernden Betrugsmethoden im Internet. Dieser "Prinz" bietet Ihnen entweder Geld an, sagt aber, dass Sie ihm zuerst einen kleinen Betrag schicken müssen, um es zu erhalten, oder er sagt, dass er in Schwierigkeiten steckt und Geld braucht, um diese zu lösen. Die Nummer "419" wird mit diesem Betrug in Verbindung gebracht. Sie bezieht sich auf den Abschnitt des nigerianischen Strafgesetzbuchs, der sich mit Betrug, den Gebühren und den Strafen für Straftäter befasst.

Vishing (Voice Phishing)

Angreifer geben sich am Telefon als Autoritätspersonen (z. B. Bankangestellte, Strafverfolgungsbehörden) aus, um Einzelpersonen zu erschrecken und dazu zu bringen, sensible Informationen zu teilen oder Überweisungen zu tätigen.

Smishing (SMS Phishing)

Ähnlich wie Vishing, aber über SMS durchgeführt, sendet Smishing betrügerische Nachrichten, die die Empfänger dazu drängen, auf bösartige Links zu klicken oder persönliche Daten preiszugeben.

Catphishing

Eine betrügerische Taktik, bei der Angreifer gefälschte Online-Personas erstellen, um Einzelpersonen zu romantischen Beziehungen zu verleiten, um sie finanziell auszunutzen oder Zugriff auf persönliche Informationen zu erhalten.

Beispiele für Phishing-Angriffe

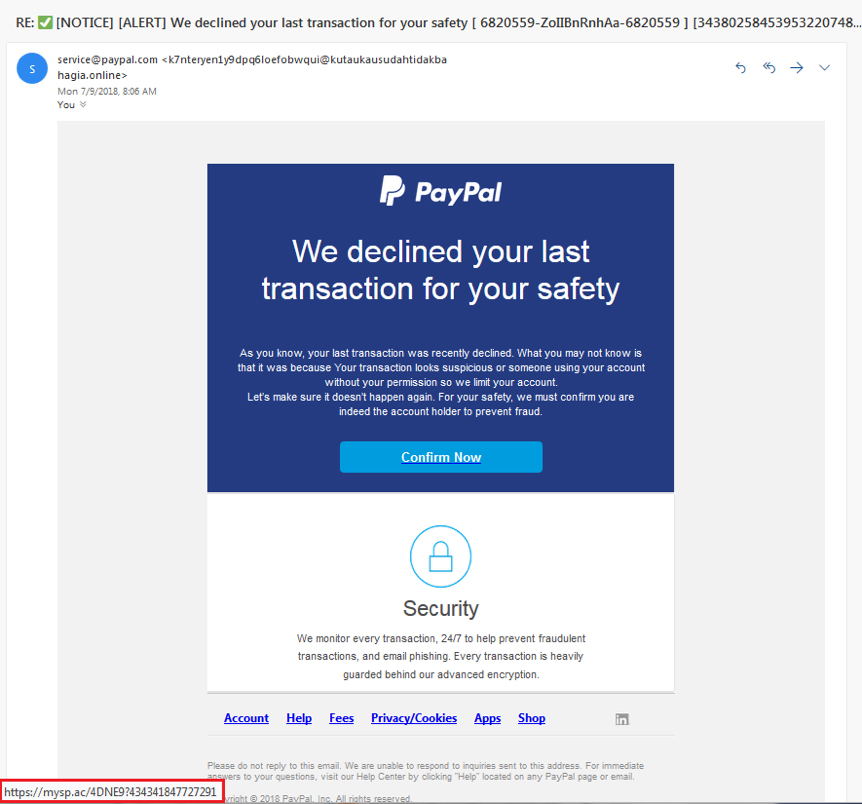

Hier ist ein Beispiel für einen Phishing-Versuch, der eine Benachrichtigung von PayPal fälscht, in der der Empfänger aufgefordert wird, auf die Schaltfläche „Jetzt bestätigen“ zu klicken. Wenn man den Mauszeiger über die Schaltfläche bewegt, wird das tatsächliche URL-Ziel im roten Viereck angezeigt.

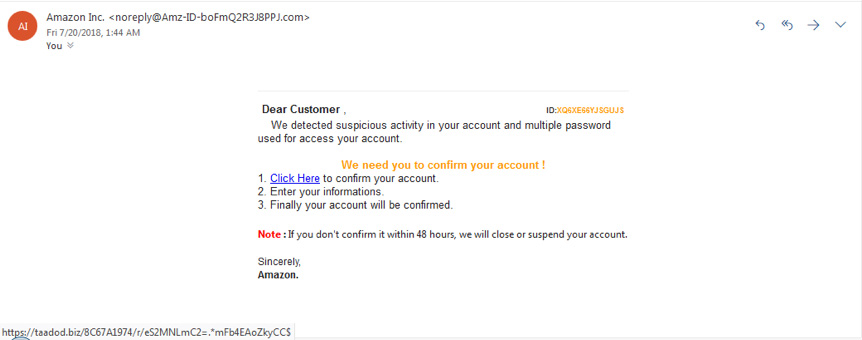

Hier ist ein weiteres Phishing-Bild, diesmal angeblich von Amazon. Beachten Sie die Drohung, das Konto zu schließen, wenn innerhalb von 48 Stunden keine Antwort erfolgt.

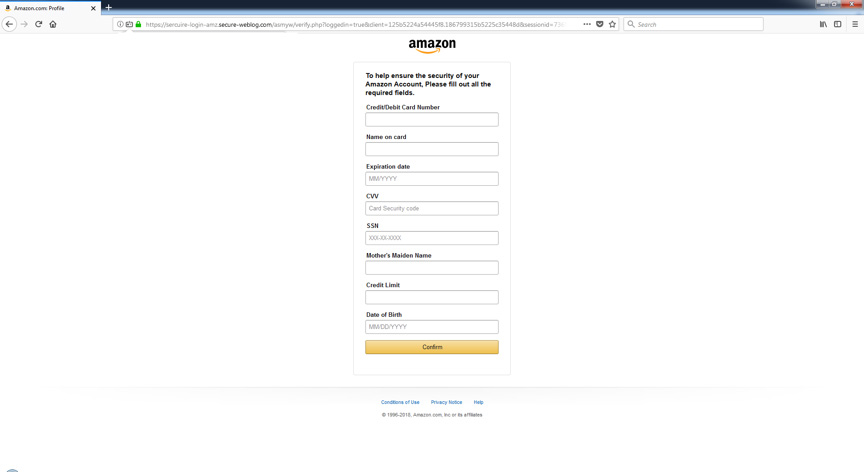

Wenn man auf den Link klickt, gelangt man zu diesem Formular, das dazu einlädt, das anzugeben, was der Phisher benötigt, um Ihre Wertgegenstände zu plündern:

Warum ist Phishing so effektiv?

Phishing ist bemerkenswert effektiv aufgrund seiner Ausnutzung der menschlichen Psychologie, anstatt auf fortschrittliche technische Methoden zu setzen. Oft als dringende Mitteilungen von Autoritätspersonen getarnt, nutzen Phishing-Betrügereien das Vertrauen und die Angst der Menschen aus.

Adam Kujawa, ehemals von Malwarebytes Labs, fasst es zusammen: „Phishing sticht als einfachster, aber dennoch wirkungsvollster Cyberangriff hervor, der das am stärksten anfällige und dennoch mächtigste Element angreift: den menschlichen Verstand.“ Das Fehlen technischer Raffinesse und das Potenzial, sofortige Reaktionen hervorzurufen, verdeutlichen, warum Phishing weiterhin eine weit verbreitete und ernsthafte Online-Bedrohung darstellt.

„Phishing ist die einfachste Art von Cyberangriff und gleichzeitig die gefährlichste und effektivste.“

Phisher versuchen nicht, eine technische Schwachstelle im Betriebssystem Ihres Geräts auszunutzen - sie nutzen Social Engineering. Von Windows und iPhones bis hin zu Macs und Androiden ist kein Betriebssystem völlig sicher vor Phishing, ganz gleich, wie gut es geschützt ist. Tatsächlich greifen Angreifer oft auf Phishing zurück, weil sie keine technischen Schwachstellen finden können.

Warum Zeit damit verschwenden, sich durch Schichten von Sicherheitsvorkehrungen zu arbeiten, wenn man jemanden dazu bringen kann, den Schlüssel freiwillig zu übergeben? Oft ist das schwächste Glied in einem Sicherheitssystem nicht ein im Computercode versteckter Fehler, sondern ein Mensch, der nicht überprüft, woher eine E-Mail kommt.

Nachdem wir nun erforscht haben, was Phishing ist und wie es funktioniert, schauen wir uns an, wo alles begann, indem wir in die 1970er Jahre mit dem Hacken von Telefonsystemen, auch bekannt als „Phreaking“, zurückgehen.

Die Geschichte des Phishing

Der Begriff "Phishing" vergleicht Betrugsversuche mit dem Angeln, bei dem ein Köder verwendet wird, um Opfer anzulocken. Es wird angenommen, dass der Begriff aus der "Phreaking"-Kultur der 70er Jahre stammt, bei der Telefonsysteme gehackt wurden. Bevor der Begriff "Phishing

ng" geprägt wurde, wurde eine ähnliche Technik 1987 auf einer technischen Konferenz vorgestellt. Die erste bekannte Verwendung des Begriffs geht auf das Jahr 1996 zurück und wird mit dem hacker Khan C. Smith in Verbindung gebracht, der die Popularität von America Online (AOL) ausnutzte, indem er sich als AOL-Mitarbeiter ausgab, um Benutzerdaten zu sammeln.

Als wir in das Jahr 2000 eintraten, verlagerten Phisher ihren Fokus auf Online-Zahlungssysteme, Banken und soziale Medienplattformen. Sie erstellten überzeugende, gefälschte Domains, insbesondere Spoofing von eBay und PayPal, um Nutzer zur Preisgabe sensibler Informationen zu verleiten. Der erste Angriff, der auf Banken abzielte, wurde 2003 gemeldet. Mitte der 2000er Jahre war Phishing zu einer bedeutenden Cyber-Bedrohung mit ausgeklügelten, organisierten Kampagnen geworden, die erhebliche finanzielle Verluste verursachten.

Der Schaden eskalierte im Laufe der Jahre. Zu den bemerkenswerten Vorfällen gehörten eine staatlich gesponserte Kampagne im Jahr 2011, die massive Datenpanne bei Target im Jahr 2013 und hochkarätige politische Phishing-Versuche im Jahr 2016. Der Trend setzte sich 2017 fort, als ein Betrug dazu führte, dass über 100 Millionen Dollar von Tech-Giganten wie Google und Facebook fehlgeleitet wurden.