Dans cet article :

Cet article présente le phishing, l'un des types de cyberattaques les plus courants et les plus dangereux, en expliquant comment il fonctionne, comment le repérer et ce que vous pouvez faire pour vous protéger.

- Définition de l'hameçonnage

- Tactique de cybercriminalité par laquelle les attaquants incitent les gens à révéler des informations sensibles (par exemple, des mots de passe, des coordonnées bancaires) par le biais de courriels, de messages ou de sites web trompeurs.

- Comment fonctionne l'hameçonnage, exemples et tactiques reconnaître

- Les attaquants se font passer pour des personnes ou des organisations de confiance.

- Ils envoient des messages urgents pour susciter la peur et inciter les victimes à cliquer sur des liens ou à télécharger des logiciels malveillants.

- Les victimes sont redirigées vers de faux sites web pour voler leurs identifiants de connexion ou leurs données financières.

- Comment se protéger du phishing

Qu'est-ce que le phishing ?

Le phishing est une forme de cybercriminalité où des criminels essaient d'obtenir des informations sensibles de vous par e-mail avec des liens frauduleux, vous incitant à remplir un formulaire avec vos informations personnelles. Ils peuvent ensuite utiliser ces informations pour obtenir vos identifiants en ligne pour des profils de réseaux sociaux, des comptes bancaires et plus encore.

Comment fonctionne le phishing ?

Le phishing peut survenir via des e-mails, des appels téléphoniques ou des messages textes. Les escrocs envoient des messages qui semblent réels et urgents, demandant à la personne de passer à l'action. Par exemple, un e-mail peut sembler provenir d'une banque digne de confiance, demandant à la personne de mettre à jour ses informations de compte pour éviter des problèmes. Comme le message semble urgent et réel, les gens pourraient partager des informations sensibles comme des mots de passe et des numéros de carte de crédit, que les escrocs peuvent ensuite utiliser à mauvais escient.

Se faisant passer pour une entité légitime, l'attaquant attire les victimes sur un faux site web où elles sont persuadées d'entrer des informations confidentielles. Cette façade bien conçue, associée à un sentiment d'urgence, permet à l'escroquerie par hameçonnage de recueillir des données personnelles précieuses, laissant la victime sans méfiance vulnérable à l'usurpation d'identité et à la perte financière.

L'expéditeur : Dans une attaque de phishing, l'expéditeur imite (ou "spoofs") une personne de confiance que le destinataire est susceptible de connaître. Selon le type d'attaque de phishing, il peut s'agir d'une personne, comme un membre de la famille du destinataire, le PDG de l'entreprise pour laquelle il travaille, ou même une personne célèbre qui est censée offrir quelque chose. Souvent, les messages de phishing imitent les courriels de grandes entreprises telles que PayPal, Amazon ou Microsoft, ainsi que de banques ou d'administrations.

Le message : Sous le couvert de quelqu'un de confiance, l'attaquant demandera au destinataire de cliquer sur un lien, de télécharger une pièce jointe ou d'envoyer de l'argent. Lorsque la victime ouvre le message, elle trouve un message effrayant destiné à surmonter son meilleur jugement en la remplissant de peur. Le message peut exiger que la victime se rende sur un site Web et prenne des mesures immédiates ou risque une certaine conséquence.

La destination : Si les utilisateurs mordent à l'hameçon et cliquent sur le lien, ils sont dirigés vers une imitation d'un site Web légitime. À partir de là, on leur demande de se connecter avec leurs identifiants. S'ils sont assez crédules pour obéir, les informations de connexion sont récupérées par l'attaquant, qui les utilise pour voler des identités, piller des comptes bancaires et vendre des informations personnelles sur le marché noir. L'URL de destination dans l'e-mail de phishing ressemble souvent fortement à l'URL légitime, ce qui peut tromper encore plus la victime.

Comment reconnaître le phishing ?

Les tentatives d'hameçonnage sont des activités frauduleuses au cours desquelles les escrocs utilisent des courriels ou des messages textuels dans le but d'amener des personnes à révéler des informations sensibles telles que des mots de passe, des numéros de compte bancaire ou des numéros de sécurité sociale. Il est possible de reconnaître le phishing en étant attentif à certains signaux d'alerte.

Typiquement, les messages de phishing peuvent sembler provenir de sources réputées telles que des banques, des sociétés de cartes de crédit ou des plateformes en ligne familières. Ils créent souvent un sentiment d'urgence, suggérant une activité suspecte ou des problèmes avec votre compte, vous incitant à agir rapidement.

Parmi les indicateurs courants de l'hameçonnage figurent les communications inattendues demandant des informations personnelles ou financières, les adresses électroniques d'expéditeurs inconnus, les messages d'accueil génériques, les fautes d'orthographe et de grammaire et les URL trompeuses. En faisant preuve de prudence et en vérifiant toute communication suspecte directement auprès des institutions concernées avant d'y répondre, les particuliers peuvent mieux se protéger contre les tentatives d'hameçonnage. Nous allons maintenant détailler les signes du phishing et vous aider à les repérer.

Signes d'hameçonnage

Repérer les tentatives d'hameçonnage peut s'avérer difficile, mais avec un peu de vigilance, des règles de base et une dose de bon sens, vous pouvez réduire les risques de manière significative. Recherchez les irrégularités ou les particularités du courriel. Utilisez le "test de l'odeur" pour déterminer si quelque chose ne vous convient pas. Faites confiance à votre instinct, mais n'ayez pas peur, car les escroqueries par hameçonnage exploitent souvent la peur pour altérer votre jugement.

Voici d'autres signes de tentatives d'hameçonnage :

Signe 1 : L'e-mail présente une offre qui semble trop belle pour être vraie.

Il pourrait prétendre que vous avez gagné le gros lot, décroché un prix extravagant ou d'autres récompenses improbables.

Signe 2 : L'expéditeur est reconnaissable, mais il ne s'agit pas d'une personne avec laquelle vous avez l'habitude d'interagir.

Même si vous reconnaissez le nom de l'expéditeur, soyez prudent s'il ne s'agit pas d'une personne avec laquelle vous communiquez régulièrement, en particulier si le contenu du courriel n'a aucun rapport avec vos tâches professionnelles habituelles. De même, méfiez-vous si vous êtes mis en copie conforme d'un courriel envoyé par des personnes que vous ne connaissez pas ou des collègues n'appartenant pas au même service que vous.

Signe 3 : Le message suscite la peur.

Soyez prudent si l'e-mail utilise un langage chargé ou alarmant pour instiller un sentiment d'urgence, vous incitant à cliquer et "agir immédiatement" pour éviter la fermeture de compte. N'oubliez pas que les organisations légitimes ne demanderont pas d'informations personnelles par e-mail.

Signe 4 : Le message contient des pièces jointes inattendues ou bizarres.

Ces pièces jointes peuvent contenir des malwares, des ransomwares ou d'autres menaces en ligne.

Signe 5 : Le message contient des liens qui semblent douteux.

Même si les indicateurs ci-dessus n'éveillent pas de soupçons, ne vous fiez jamais aveuglément aux liens hypertextes intégrés. Passez votre curseur sur le lien pour afficher l'URL réelle. Soyez particulièrement attentif aux fautes d'orthographe subtiles dans l'URL d'un site web apparemment familier, car il s'agit d'un signal d'alarme pour la tromperie. Il est toujours plus sûr de saisir manuellement l'URL dans votre navigateur plutôt que de cliquer sur le lien intégré.

Qui est visé par le phishing ?

Le phishing est une menace pour tout le monde, ciblant divers individus et industries, des cadres d'entreprise aux utilisateurs de réseaux sociaux quotidiens et aux clients de services bancaires en ligne. L'ampleur du phishing rend crucial de faire preuve de prudence en ligne et d'adopter des mesures préventives. Être vigilant et proactif peut réduire considérablement le risque de devenir victime d'escroqueries par phishing, assurant une expérience en ligne plus sécurisée pour tous.

Comment se protéger contre les attaques de phishing

Comme indiqué précédemment, le phishing est une menace égale pour toutes les opportunités, pouvant apparaître sur des ordinateurs de bureau, des ordinateurs portables, des tablettes et des smartphones. La plupart des navigateurs Internet ont des moyens de vérifier si un lien est sûr, mais la première ligne de défense contre le phishing est votre jugement. Formez-vous à reconnaître les signes de phishing et essayez de pratiquer une informatique sécurisée chaque fois que vous vérifiez vos e-mails, lisez des publications sur Facebook ou jouez à vos jeux en ligne préférés.

Malwarebytes Labs a partagé quelques-unes des pratiques clés pour vous protéger contre les attaques de phishing :

- N'ouvrez pas les courriels provenant d'expéditeurs que vous ne connaissez pas.

- Ne cliquez jamais sur un lien contenu dans un e-mail si vous ne savez pas exactement où il mène.

- Si l'on vous demande de fournir des informations sensibles, vérifiez que l'URL de la page commence par "HTTPS" et non par "HTTP". Le "S" signifie "sécurisé". Ce n'est pas une garantie qu'un site est légitime, mais la plupart des sites légitimes utilisent HTTPS parce que c'est plus sûr. Les sites HTTP, même légitimes, sont vulnérables aux hackers.

- Activez l'authentification multifactorielle (MFA) : Utilisez l'authentification multifactorielle autant que possible pour ajouter une couche de sécurité supplémentaire. Même si des hameçonneurs obtiennent votre mot de passe, ils devront contourner des étapes de vérification supplémentaires pour accéder à votre compte.

- Recherchez le certificat numérique d'un site web.

- Pour renforcer cette protection, si vous recevez un courrier électronique d'une source dont vous n'êtes pas sûr, accédez manuellement au lien fourni en saisissant l'adresse du site web légitime dans votre navigateur.

- Passez la souris sur le lien pour vérifier s'il est légitime.

- Si vous soupçonnez qu'un courriel n'est pas légitime, prenez un nom ou un texte du message et tapez-le dans un moteur de recherche pour voir s'il existe des attaques d'hameçonnage connues utilisant les mêmes méthodes.

Nous recommandons fortement l'utilisation de solutions antivirus/anti-malware de confiance comme Malwarebytes Premium pour améliorer votre sécurité numérique. La plupart des outils de cybersécurité modernes, équipés d'algorithmes intelligents, peuvent identifier des liens ou des pièces jointes malveillants, fournissant un bouclier vigilant même contre les attaques de phishing astucieuses.

Si une tactique d'hameçonnage vous échappe, notre logiciel de sécurité robuste vous permet de garder le contrôle de vos informations en toute sécurité. Nous offrons une version d'essai gratuite de Malwarebytes, ce qui vous permet d'expérimenter sa protection supérieure avant de l'acheter.

Les différents types d'attaques par hameçonnage

Les attaques de phishing utilisent des méthodes trompeuses pour recueillir illégalement des informations sensibles, et elles se présentent sous diverses formes, chacune avec ses propres caractéristiques uniques. Ce sont des moyens spécifiques par lesquels les attaquants de phishing visent à tromper leurs cibles :

Spear Phishing

Le spear phishing est une forme ciblée de phishing où les attaquants adaptent les messages à des individus ou organisations spécifiques, en utilisant des données collectées pour rendre la tromperie plus convaincante. Il nécessite une reconnaissance préalable à l'attaque pour découvrir noms, intitulés de poste, adresses e-mail, etc.

Les hackers parcourent l'internet pour faire correspondre ces informations avec d'autres recherches sur les collègues de la cible, ainsi qu'avec les noms et les relations professionnelles des employés clés de leur organisation. Grâce à ces informations, l'escroc crée un courrier électronique crédible.

Exemple : Les fraudeurs peuvent se faire passer pour des cadres afin d'inciter les employés à autoriser des paiements frauduleux.

L'hameçonnage des baleines

L'hameçonnage de baleines cible les personnes en vue, telles que les cadres, les célébrités ou les hommes d'affaires de niveau C. Il tente de les inciter à révéler des informations personnelles ou professionnelles. Il tente de les amener à révéler des informations personnelles ou professionnelles.

Comprendre et identifier les diverses formes d'attaques de phishing est crucial pour mettre en place des mesures de protection efficaces et garantir la sécurité et l'intégrité des actifs personnels et organisationnels.

Phishing par e-mail

Apparus dès le début de l'e-mail, les e-mails de phishing sont des courriels trompeurs semblant provenir de sources fiables (par exemple, banques, détaillants en ligne) incitant les destinataires à cliquer sur des liens ou à télécharger des pièces jointes.

Exemples :

- Business email compromise (BEC) : Une attaque de « business email compromise » (BEC) cible une personne du service financier d'une organisation, souvent le directeur financier, et tente de la tromper pour qu'elle envoie de gros montants d'argent. Les attaquants utilisent souvent des tactiques d’ingénierie sociale pour convaincre le destinataire que l'envoi de l'argent est urgent et nécessaire.

- Phishing par clonage : Dans cette attaque, les criminels créent une copie — ou un clone — d'e-mails précédemment envoyés mais légitimes contenant soit un lien soit une pièce jointe. Le phisher remplace ensuite les liens ou fichiers joints par des substitutions malveillantes déguisées en véritables objets. Les utilisateurs sans méfiance cliquent sur le lien ou ouvrent la pièce jointe, permettant souvent à leurs systèmes d'être pris en charge. Le phisher peut alors usurper l'identité de la victime pour se faire passer pour un expéditeur de confiance auprès d'autres victimes au sein de la même organisation.

- Escroqueries 419/Nigérian : Un courriel d'hameçonnage verbeux envoyé par quelqu'un qui prétend être un prince nigérian est l'une des plus anciennes et des plus anciennes escroqueries de l'internet. Ce "prince" vous offre de l'argent, mais vous dit que vous devez d'abord lui envoyer une petite somme pour la réclamer, ou bien il vous dit qu'il a des problèmes et qu'il a besoin de fonds pour les résoudre. Le numéro "419" est associé à cette escroquerie. Il fait référence à la section du code pénal nigérian qui traite de la fraude, des charges et des peines encourues par les contrevenants.

Vishing (Phishing vocal)

Les attaquants se font passer pour des figures d'autorité (par exemple, des responsables bancaires, des agents des forces de l'ordre) au téléphone pour effrayer les individus afin qu'ils partagent des informations sensibles ou transfèrent des fonds.

Smishing (Phishing par SMS)

Semblable au vishing, mais mené par SMS, le smishing envoie des messages frauduleux incitant les destinataires à cliquer sur des liens malveillants ou à partager des informations personnelles.

Catphishing

Une tactique trompeuse où les attaquants créent de fausses personnalités en ligne pour attirer les individus dans des relations amoureuses afin de les exploiter financièrement ou d'accéder à des informations personnelles.

Exemples d'attaques par hameçonnage

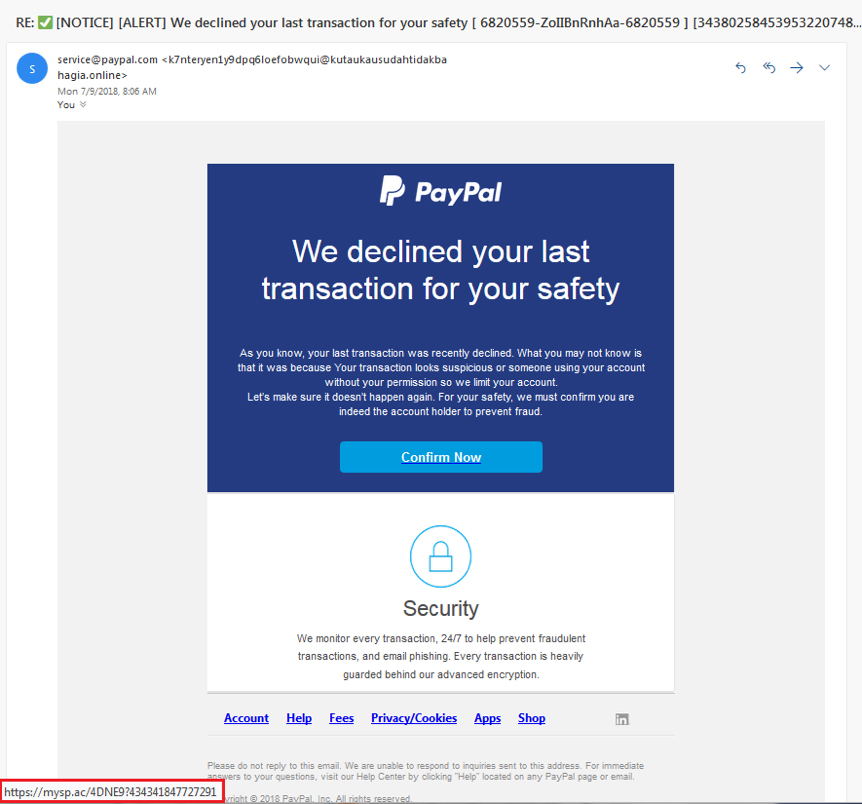

Voici un exemple de tentative de phishing qui imite un avis de PayPal, demandant au destinataire de cliquer sur le bouton « Confirmer maintenant ». Passer la souris sur le bouton révèle la véritable destination de l’URL dans le rectangle rouge.

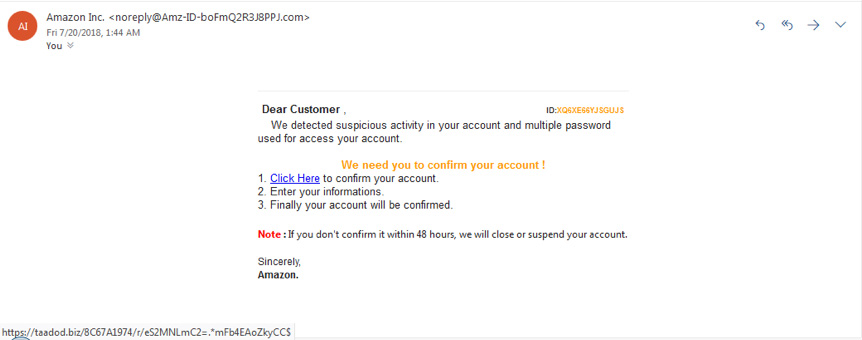

Voici une autre image d’une attaque de phishing, cette fois prétendant venir d’Amazon. Notez la menace de fermeture du compte en cas d’absence de réponse dans les 48 heures.

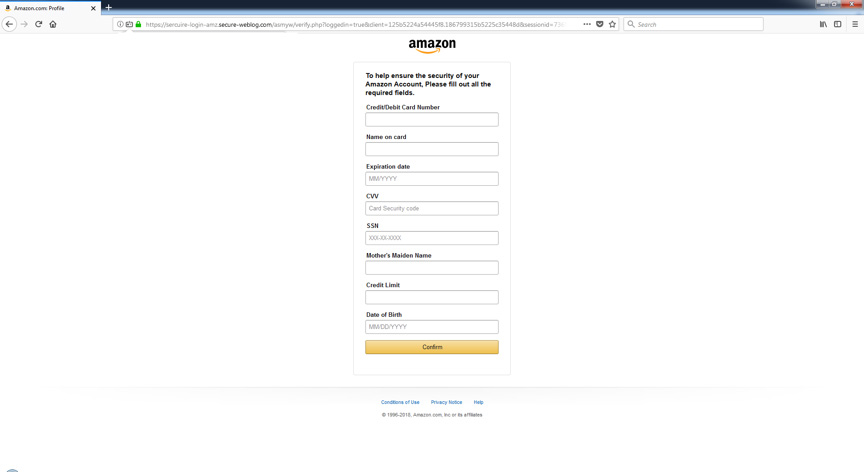

Cliquer sur le lien vous dirige vers ce formulaire, vous invitant à fournir ce dont le phisher a besoin pour piller vos biens précieux :

Pourquoi le phishing est-il efficace ?

Le phishing est particulièrement efficace car il exploite la psychologie humaine plutôt que de s'appuyer sur des tactiques techniques avancées. Souvent déguisées en communications urgentes de figures d'autorité, les arnaques de phishing jouent sur la confiance et la peur des individus.

Adam Kujawa, anciennement de Malwarebytes Labs, résume ainsi : « Le phishing se distingue comme la cyber-attaque la plus simple mais aussi la plus puissante, ciblant principalement l'élément le plus susceptible mais aussi le plus puissant : l'esprit humain. » Le manque de sophistication technique et le potentiel d'évoquer des réactions immédiates soulignent pourquoi le phishing reste une menace en ligne répandue et sérieuse.

« Le phishing est le type d'attaque cybernétique le plus simple, et en même temps le plus dangereux et le plus efficace. »

Les hameçonneurs n'essaient pas d'exploiter une vulnérabilité technique dans le système d'exploitation de votre appareil, ils utilisent l'ingénierie sociale. Qu'il s'agisse de Windows , d'iPhones, de Macs ou d'Androïdes, aucun système d'exploitation n'est totalement à l'abri du phishing, quelle que soit la solidité de sa sécurité. En fait, les attaquants recourent souvent à l'hameçonnage parce qu'ils ne peuvent pas trouver de failles techniques.

Pourquoi perdre du temps à s'attaquer à des couches de sécurité alors que vous pouvez facilement amener quelqu'un à vous donner la clé? Souvent, le maillon le plus faible d'un système de sécurité n'est pas un défaut caché dans le code informatique, mais un humain qui ne vérifie pas deux fois la provenance d'un e-mail.

Maintenant que nous avons exploré ce qu'est le phishing et comment il fonctionne, examinons où tout a commencé, en remontant aux années 1970 avec le piratage de systèmes téléphoniques, également connu sous le nom de « phreaking ».

L'histoire du phishing

Le terme "phishing" assimile les tentatives d'escroquerie à la pêche, où l'on utilise un appât pour attirer les victimes. Il proviendrait de la culture du "phreaking" des années 70, qui consistait à pirater des systèmes téléphoniques. Avant le terme "phishi

ng » ne soit inventé, une technique similaire a été présentée lors d'une conférence technologique en 1987. La première utilisation connue du terme remonte à 1996, associée au hacker Khan C Smith, au milieu d'une escroquerie sur les utilisateurs d’America Online (AOL), exploitant la popularité d'AOL en se faisant passer pour du personnel d'AOL pour collecter des informations utilisateur.

À l'entrée dans les années 2000, les phishers ont déplacé leur attention vers les systèmes de paiement en ligne, les banques et les plateformes de réseaux sociaux. Ils ont créé de faux domaines convaincants, en particulier en falsifiant eBay et PayPal, trompant les utilisateurs pour qu'ils partagent des informations sensibles. La première attaque de phishing ciblant une banque a été signalée en 2003. Au milieu des années 2000, le phishing était devenu une menace cybernétique majeure avec des campagnes sophistiquées et organisées, causant des pertes financières importantes.

Les dégâts se sont aggravés au fil des ans, avec des incidents notables tels qu'une campagne parrainée par un État en 2011, la violation massive des données de Target en 2013 et des tentatives d'hameçonnage politique très médiatisées en 2016. La tendance s'est poursuivie en 2017, avec une escroquerie qui a permis de détourner plus de 100 millions de dollars de géants de la technologie comme Google et Facebook.

Articles liés :

Qu'est-ce que le whale phishing?

Qu'est-ce que l'arnaque au catfishing ?