W tym artykule:

Ten artykuł omawia phishing - jeden z najbardziej powszechnych i niebezpiecznych rodzajów cyberataków - wyjaśniając, jak działa, jak go wykryć i co możesz zrobić, aby się chronić.

- Definicja phishingu

- Taktyka cyberprzestępcza, w której atakujący nakłaniają ludzi do ujawnienia poufnych informacji (np. haseł, danych bankowych) za pomocą zwodniczych e-maili, wiadomości lub stron internetowych.

- Jak działa phishing, Przykłady i taktyka rozpoznać

- Atakujący podszywają się pod zaufane osoby lub organizacje.

- Wysyłają pilnie brzmiące wiadomości, aby wywołać strach i nakłonić ofiary do kliknięcia linków lub pobrania złośliwego oprogramowania.

- Ofiary są przekierowywane na fałszywe strony internetowe w celu kradzieży danych logowania lub danych finansowych.

- Jak chronić się przed phishingiem

Czym jest phishing?

Phishing jest formą cyberprzestępczości, w której przestępcy starają się uzyskać wrażliwe informacje od Ciebie za pośrednictwem e-maili z fałszywymi linkami, zachęcając Cię do wypełnienia formularza z Twoimi danymi osobowymi. Następnie mogą użyć tych informacji, aby uzyskać Twoje dane logowania np. do profili w mediach społecznościowych, kont bankowych i innych.

Jak działa phishing?

Phishing może występować przez e-maile, telefony lub wiadomości tekstowe. Oszuści wysyłają wiadomości, które wyglądają na prawdziwe i pilne, zmuszając osobę do działania. Na przykład, e-mail może wyglądać jak pochodzący z zaufanego banku, informując osobę o potrzebie aktualizacji danych konta, aby uniknąć problemów. Ponieważ wiadomość wydaje się pilna i autentyczna, ludzie mogą dzielić się wrażliwymi informacjami, takimi jak hasła i numery kart kredytowych, które oszuści następnie mogą wykorzystać.

Atakujący, podszywając się pod legalny podmiot, zwabia ofiary na fałszywą stronę internetową, gdzie są one nakłaniane do wprowadzenia poufnych informacji. Ta dobrze przygotowana fasada, w połączeniu z poczuciem pilności, umożliwia oszustwu phishingowemu skuteczne zbieranie cennych danych osobowych, pozostawiając niczego niepodejrzewającą ofiarę podatną na kradzież tożsamości i straty finansowe.

Nadawca: W ataku phishingowym nadawca imituje (lub „podszywa się pod”) kogoś zaufanego, kogo odbiorca raczej zna. W zależności od rodzaju ataku phishingowego, może to być osoba indywidualna, jak członek rodziny odbiorcy, CEO firmy, dla której pracuje, lub nawet ktoś sławny, kto rzekomo coś rozdaje. Często wiadomości phishingowe naśladują e-maile od dużych firm, takich jak PayPal, Amazon, czy Microsoft, a także od banków lub urzędów państwowych.

Wiadomość: Podszywając się pod kogoś zaufanego, atakujący poprosi odbiorcę o kliknięcie linku, pobranie załącznika lub przesłanie pieniędzy. Kiedy ofiara otworzy wiadomość, znajduje przerażającą informację, która ma przemówić do jej lepszego rozsądku, napełniając ją strachem. Wiadomość może nakazać, aby ofiara odwiedziła stronę i podjęła natychmiastowe działanie, aby uniknąć jakiejś konsekwencji.

Miejsce docelowe: Jeśli użytkownicy połkną przynętę i klikną link, są przenoszeni na stronę imitującą legalną stronę internetową. Stąd prosi się ich o zalogowanie się przy użyciu swojej nazwy użytkownika i hasła. Jeśli są na tyle łatwowierni, by to zrobić, dane logowania trafiają do atakującego, który używa ich do kradzieży tożsamości, plądrowania kont bankowych i sprzedaży danych osobowych na czarnym rynku. Adres URL docelowy w phishingowym emailu często wygląda bardzo podobnie do legalnego adresu URL, co może dodatkowo wprowadzać ofiarę w błąd.

Jak rozpoznać phishing?

Próby phishingu to oszukańcze działania, w których oszuści wykorzystują wiadomości e-mail lub wiadomości tekstowe w celu nakłonienia osób do ujawnienia poufnych informacji, takich jak hasła, numery kont bankowych lub numery ubezpieczenia społecznego. Rozpoznanie phishingu można osiągnąć, zwracając uwagę na pewne czerwone flagi.

Zwykle wiadomości phishingowe mogą wydawać się pochodzić od godnych zaufania źródeł, takich jak banki, firmy obsługujące karty kredytowe, czy znane platformy internetowe. Często tworzą poczucie pilności, sugerując podejrzaną aktywność lub problemy z kontem, zachęcając cię do szybkiego działania.

Niektóre z powszechnych wskaźników phishingu obejmują nieoczekiwane wiadomości wymagające podania danych osobowych lub finansowych, nieznane adresy e-mail nadawcy, ogólne powitania, błędy ortograficzne i gramatyczne, oraz zwodnicze adresy URL. Zachowując ostrożność i weryfikując wszelkie podejrzane wiadomości bezpośrednio z zaangażowanymi instytucjami przed odpowiedzią, można lepiej chronić się przed próbami phishingu. Teraz chcemy bardziej szczegółowo omówić oznaki phishingu i pomóc ci je rozpoznać.

Znaki phishingu

Wykrywanie prób phishingu może być wyzwaniem, ale dzięki czujności, podstawowym wskazówkom i zdrowemu rozsądkowi można znacznie zmniejszyć ryzyko. Szukaj nieprawidłowości lub osobliwości w wiadomości e-mail. Skorzystaj z "testu węchu", aby określić, czy coś Ci nie pasuje. Zaufaj swojemu instynktowi, ale trzymaj się z dala od strachu, ponieważ oszustwa phishingowe często wykorzystują strach, aby osłabić twoją ocenę sytuacji.

Oto dodatkowe oznaki prób phishingu:

Znak 1: E-mail przedstawia ofertę, która wydaje się zbyt dobra, by była prawdziwa.

Może twierdzić, że trafiłeś na główną nagrodę, wygrałeś ekstrawagancką nagrodę lub inne mało prawdopodobne gratyfikacje.

Znak 2: Nadawca jest rozpoznawalny, ale nie jest to ktoś, z kim zazwyczaj masz kontakt.

Nawet jeśli rozpoznajesz imię nadawcy, zachowaj ostrożność, jeśli to nie jest ktoś, z kim regularnie komunikujesz się, zwłaszcza jeśli treść e-maila nie ma związku z twoimi zwykłymi obowiązkami zawodowymi. Podobnie, bądź czujny, jeśli jesteś wyszczególniony w wiadomości e-mail obok nieznanych osób lub kolegów z niezwiązanych działów.

Znak 3: Wiadomość wzbudza strach.

Bądź ostrożny, jeśli e-mail wykorzystuje naładowany emocjami lub alarmujący język, aby wzbudzić poczucie pilności, zachęcając cię do kliknięcia i „natychmiastowego działania” w celu uniknięcia likwidacji konta. Pamiętaj, że legalne organizacje nie żądają podawania danych osobowych przez e-mail.

Znak 4: Wiadomość zawiera nieoczekiwane lub dziwne załączniki.

Te załączniki mogą zawierać złośliwe oprogramowanie, ransomware lub inne zagrożenia online.

Znak 5: Wiadomość zawiera linki, które wydają się podejrzane.

Nawet jeśli wcześniejsze wskaźniki nie budzą podejrzeń, nigdy nie ufaj wbudowanym hiperłączom w ciemno. Przesuń kursor nad linkiem, aby zobaczyć prawdziwy URL. Zwróć szczególną uwagę na subtelne błędy w pisowni w pozornie znajomym adresie URL, co jest sygnałem ostrzegawczym przed oszustwem. Zawsze lepiej ręcznie wpisać adres URL do przeglądarki zamiast klikania na wbudowany link.

Kogo atakuje phishing?

Phishing jest zagrożeniem dla wszystkich, atakującym różnorodne osoby i branże, od kadry zarządzającej po codziennych użytkowników mediów społecznościowych i klientów bankowości internetowej. Duży zasięg phishingu sprawia, że ważne jest, aby zachować ostrożność online i wdrożyć środki zapobiegawcze. Czujność i proaktywność może znacznie zmniejszyć ryzyko padnięcia ofiarą oszustw phishingowych, zapewniając bezpieczniejsze doświadczenie online dla wszystkich.

Jak się chronić przed atakami phishingowymi

Jak już wcześniej powiedziano, phishing jest zagrożeniem powszechnym, mogącym pojawić się na komputerach stacjonarnych, laptopach, tabletach i smartfonach. Większość przeglądarek internetowych posiada sposoby sprawdzenia, czy link jest bezpieczny, ale pierwszą linią obrony przed phishingiem jest twój osąd. Naucz się rozpoznawać znaki phishingu i staraj się praktykować bezpieczne korzystanie z komputera zawsze, gdy sprawdzasz e-maile, czytasz posty na Facebooku lub grasz w swoją ulubioną grę online.

Malwarebytes Labs shared some of the key practices to protect yourself against phishing attacks:

- Nie otwieraj e-maili od nadawców, których nie znasz.

- Nigdy nie klikaj na link w e-mailu, chyba że dokładnie wiesz, dokąd prowadzi.

- Jeśli zostaniesz poproszony o podanie poufnych informacji, sprawdź, czy adres URL strony zaczyna się od "HTTPS" zamiast po prostu "HTTP". "S" oznacza "bezpieczny". Nie jest to gwarancja, że witryna jest legalna, ale większość legalnych witryn korzysta z protokołu HTTPS, ponieważ jest on bezpieczniejszy. Witryny HTTP, nawet te legalne, są podatne na ataki hackers.

- Włącz uwierzytelnianie wieloskładnikowe (MFA): W miarę możliwości korzystaj z uwierzytelniania wieloskładnikowego, aby dodać dodatkową warstwę zabezpieczeń. Nawet jeśli phisherzy uzyskają twoje hasło, będą musieli ominąć dodatkowe kroki weryfikacji, aby uzyskać dostęp do twojego konta.

- Uważaj na certyfikat cyfrowy strony.

- Aby dodatkowo się zabezpieczyć, jeśli otrzymasz e-mail ze źródła, co do którego nie jesteś pewien, przejdź pod podany link ręcznie, wpisując prawdziwy adres strony internetowej w przeglądarce.

- Przesuń kursor nad linkiem, aby sprawdzić, czy to prawdziwy link.

- Jeśli podejrzewasz, że e-mail nie jest legalny, skopiuj imię lub tekst z wiadomości i wstaw do wyszukiwarki, aby sprawdzić, czy istnieją znane ataki phishingowe używające tych samych metod.

Zalecamy korzystanie z zaufanych rozwiązań antivirus/anti-malware, takich jak Malwarebytes Premium, aby zwiększyć swoją cyfrową ochronę. Większość nowoczesnych narzędzi bezpieczeństwa, wyposażonych w inteligentne algorytmy, potrafi wykrywać złośliwe linki lub załączniki, zapewniając czujną tarczę nawet przed sprytnymi próbami phishingowymi.

Jeśli taktyka phishingowa umknie Twojej uwadze, nasze niezawodne oprogramowanie zabezpieczające zapewni Ci bezpieczną kontrolę nad Twoimi danymi. Oferujemy bezpłatną wersję próbną Malwarebytes, która pozwala doświadczyć doskonałej ochrony przed dokonaniem zakupu.

Różne rodzaje ataków phishingowych

Ataki phishingowe wykorzystują oszukańcze metody, aby nielegalnie gromadzić wrażliwe informacje i przybierają różne formy, każda z unikalnymi cechami. Oto specyficzne sposoby, w jakie oszuści phishingowi próbują oszukać swoje cele:

Spear Phishing

Spear phishing to ukierunkowana forma phishingu, w której atakujący dostosowują wiadomości do konkretnych osób lub organizacji, wykorzystując zebrane dane, aby oszustwo było bardziej przekonujące. Wymaga to wcześniejszego rozpoznania, aby odkryć imiona, stanowiska, adresy e-mail i podobne informacje.

Hakerzy przeszukują internet, aby połączyć te informacje z innymi zdobytymi danymi o kolegach celu, a także nazwiskami i relacjami zawodowymi kluczowych pracowników w ich organizacjach. W ten sposób phisher tworzy wiarygodny e-mail.

Przykład: Oszuści mogą podszywać się pod kierowników, aby oszukać pracowników do autoryzowania oszukańczych płatności.

Whale Phishing

Celem phishingu wielorybów są osoby o wysokim statusie, takie jak kadra kierownicza, celebryci lub biznesmeni wysokiego szczebla. Próbuje nakłonić je do ujawnienia danych osobowych lub szczegółów zawodowych.

Zrozumienie i identyfikacja różnych form ataków phishingowych jest kluczowe do wdrażania skutecznych środków ochrony, zapewniając bezpieczeństwo oraz integralność zasobów osobistych i organizacyjnych.

Phishing email

Od momentu powstania poczty elektronicznej, e-maile phishingowe były powszechnie spotykane. Polegają na wysyłaniu podstępnych wiadomości, które udają, że pochodzą z wiarygodnych źródeł (np. banki, sklepy internetowe), namawiając odbiorców do klikania linków lub pobierania załączników.

Przykłady:

- Business email compromise (BEC): Atak business email compromise (BEC) celuje w kogoś z działu finansowego organizacji, często dyrektora finansowego, i próbuje nakłonić ich do przesłania dużych sum pieniędzy. Atakujący często używają inżynierii społecznej do przekonania odbiorcy, że przesłanie pieniędzy jest pilne i konieczne.

- Clone phishing: W tym ataku przestępcy tworzą kopię lub klonują wcześniej dostarczone, ale legalne e-maile, które zawierają link lub załącznik. Następnie phisher zastępuje linki lub załączniki złośliwymi substytutami, wyglądającymi jak oryginał. Nieświadomi użytkownicy klikają linki lub otwierają załączniki, co często umożliwia przejęcie ich systemów. Następnie phisher może podszyć się pod ofiarę, aby udawać zaufanego nadawcę wobec innych ofiar w tej samej organizacji.

- Oszustwa 419/Nigeryjskie: Wyczerpująca wiadomość phishingowa od osoby podającej się za nigeryjskiego księcia jest jednym z najwcześniejszych i najdłużej działających oszustw internetowych. Ten "książę" albo oferuje pieniądze, ale mówi, że musisz najpierw wysłać mu niewielką kwotę, aby je odebrać, albo mówi, że ma kłopoty i potrzebuje funduszy, aby je rozwiązać. Numer "419" jest powiązany z tym oszustwem. Odnosi się ona do sekcji nigeryjskiego kodeksu karnego dotyczącej oszustw, opłat i kar dla przestępców.

Vishing (Voice Phishing)

Atakujący udają autorytety (np. urzędników bankowych, służby porządkowe) przez telefon, aby przestraszyć osoby i nakłonić je do udostępnienia wrażliwych informacji lub przelania środków.

Smishing (SMS Phishing)

Podobnie jak vishing, ale prowadzony za pomocą SMS-ów, smishing wysyła wiadomości oszustwa, zachęcając odbiorców do klikania złośliwych linków lub udostępniania danych osobowych.

Catphishing

Podstępna taktyka, w której atakujący tworzą fałszywe postacie online, aby zwabić osoby do romantycznych relacji w celu eksploatacji finansowej lub uzyskania dostępu do danych osobowych.

Przykłady ataków phishingowych

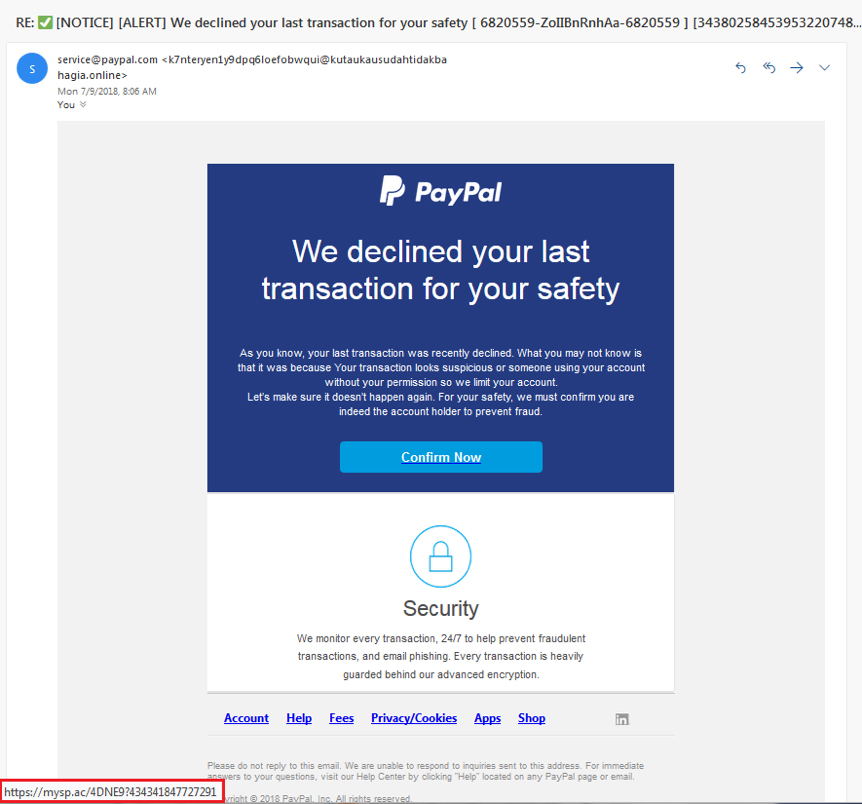

Oto przykład próby phishingu, która podszywa się pod powiadomienie z PayPal, prosząc odbiorcę o kliknięcie przycisku „Potwierdź teraz”. Przesunięcie kursora nad przycisk ujawnia prawdziwy adres URL w czerwonym prostokącie.

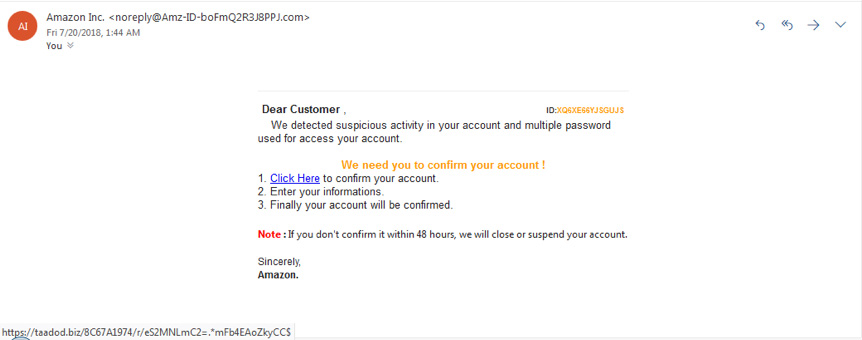

Oto kolejny obraz ataku phishingowego, tym razem podszywający się pod Amazon. Zauważ groźbę zamknięcia konta, jeśli nie będzie odpowiedzi w ciągu 48 godzin.

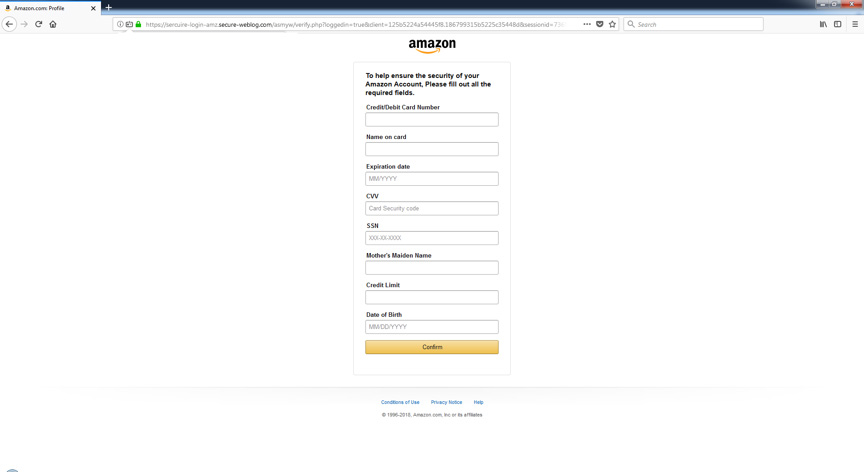

Kliknięcie linku prowadzi do tego formularza, zachęcając cię do przekazania phisherowi danych, które pozwolą mu plądrować twoje cenne zasoby.

Dlaczego phishing jest skuteczny?

Phishing jest szczególnie skuteczny, ponieważ wykorzystuje psychologię ludzi, zamiast polegać na zaawansowanych technicznych taktykach. Często podszywa się pod nagłe komunikaty od autorytetów, łowiąc na zaufanie i strach ofiar.

Adam Kujawa, dawniej z Malwarebytes Labs, podsumowuje to: „Phishing wyróżnia się jako najprostszy, ale jednocześnie najbardziej skuteczny atak cybernetyczny, głównie celujący w najłatwiejszy, a zarazem najpotężniejszy element: ludzki umysł.” Brak technicznego wyrafinowania i potencjał szybkich reakcji podkreślają, dlaczego phishing pozostaje powszechnym i poważnym zagrożeniem online.

„Phishing to najprostszy rodzaj cyberataku, a zarazem najniebezpieczniejszy i najskuteczniejszy.”

Phisherzy nie próbują wykorzystać luki technicznej w systemie operacyjnym urządzenia - wykorzystują inżynierię społeczną. Od Windows i iPhone'ów po Maca i Androida, żaden system operacyjny nie jest całkowicie bezpieczny przed phishingiem, bez względu na to, jak silne są jego zabezpieczenia. W rzeczywistości atakujący często uciekają się do phishingu, ponieważ nie mogą znaleźć żadnych luk technicznych.

Po co tracić czas na łamanie warstw zabezpieczeń, skoro można oszukać kogoś, żeby przekazał ci klucz? Często najsłabszym ogniwem w systemie bezpieczeństwa nie jest błąd ukryty w kodzie komputerowym, lecz człowiek, który nie sprawdza skąd pochodzi e-mail.

Teraz, gdy zbadaliśmy, czym jest phishing i jak działa, przyjrzyjmy się, gdzie to wszystko się zaczęło, wracając do lat 70. XX wieku z hackowaniem systemów telefonicznych, znanym także jako 'phreaking'.

Historia phishingu

Termin "phishing" porównuje próby oszustwa do wędkarstwa, gdzie przynęta jest używana do zwabienia ofiar. Uważa się, że wywodzi się z kultury "phreakingu" z lat 70-tych, która polegała na hakowaniu systemów telefonicznych. Zanim termin "phishi

ng", podobna technika została zaprezentowana na konferencji technicznej w 1987 roku. Pierwsze znane użycie tego terminu datuje się na 1996 r. i wiąże się z hacker Khanem C Smithem, który dokonał oszustwa na użytkownikach America Online (AOL), wykorzystując popularność AOL poprzez podszywanie się pod pracowników AOL w celu zebrania informacji o użytkownikach.

Wchodząc w lata 2000, phisherzy skoncentrowali się na systemach płatności online, bankowości i platformach mediów społecznościowych. Tworzyli przekonujące fałszywe domeny, szczególnie podszywając się pod eBay i PayPal, oszukując użytkowników do dzielenia się wrażliwymi informacjami. Pierwszy atak phishingowy skierowany na banki został zgłoszony w 2003 roku. Do połowy lat 2000, phishing stał się poważnym zagrożeniem cybernetycznym z wyrafinowanymi, zorganizowanymi kampaniami, które generowały znaczne straty finansowe.

Szkody eskalowały na przestrzeni lat, z godnymi uwagi incydentami, w tym kampanią sponsorowaną przez państwo w 2011 roku, masowym naruszeniem danych Target w 2013 roku i głośnymi politycznymi próbami phishingu w 2016 roku. Trend ten utrzymał się w 2017 roku, a oszustwo doprowadziło do przekierowania ponad 100 milionów dolarów od gigantów technologicznych, takich jak Google i Facebook.