Wszystko o atakach ransomware

Ransomware było na czołówkach wiadomości w 2021 roku i dalej pojawia się w 2022. Być może słyszałeś historię o atakach na duże firmy, organizacje czy agencje rządowe, a może sam doświadczyłeś ataku ransomware na swoje urządzenie.

To poważny problem i straszna perspektywa mieć wszystkie swoje pliki i dane wzięte jako zakładnika aż do momentu opłacenia okupu. Jeśli chcesz dowiedzieć się więcej o tym zagrożeniu, czytaj dalej o różnych formach ransomware, jak można się nim zarazić, skąd pochodzi, kogo atakuje i w końcu, co możesz zrobić, by się przed nim chronić.

Czym jest ransomware?

Definicja ransomware

Ransom malware, czyli oprogramowanie wymuszające okup, to rodzaj złośliwego oprogramowania, które uniemożliwia użytkownikom dostęp do ich systemu lub osobistych plików i żąda zapłaty okupu w celu odzyskania dostępu. Podczas gdy niektórzy ludzie mogą pomyśleć " wirus zablokował mój komputer", oprogramowanie ransomware byłoby zazwyczaj klasyfikowane jako inna forma złośliwego oprogramowania niż wirus.

Najwcześniejsze warianty oprogramowania ransomware zostały opracowane pod koniec lat 80. ubiegłego wieku, a płatność miała być wysyłana pocztą tradycyjną. Obecnie autorzy oprogramowania ransomware nakazują wysyłanie płatności za pośrednictwem kryptowaluty lub karty kredytowej, a atakujący atakują osoby fizyczne, firmy i organizacje wszelkiego rodzaju. Niektórzy autorzy oprogramowania ransomware sprzedają usługę innym cyberprzestępcom, co jest znane jako Ransomware-as-a-Service lub RaaS.

Ataki ransomware

Jak dokładnie aktor zagrożenia przeprowadza atak ransomware? Przede wszystkim muszą uzyskać dostęp do urządzenia lub sieci. Dostęp pozwala im wykorzystać złośliwe oprogramowanie potrzebne do szyfrowania, czyli blokowania twojego urządzenia i danych. Ransomware może infekować komputer na kilka różnych sposobów.

Jak dostaję ransomware?

- Malspam: Aby uzyskać dostęp, niektórzy aktorzy zagrożeń używają spamu, w którym wysyłają wiadomość e-mail ze złośliwym załącznikiem do jak największej liczby osób, sprawdzając, kto otworzy załącznik i "złapie przynętę". Złośliwy spam to niechciane wiadomości e-mail, które są wykorzystywane do dostarczania złośliwego oprogramowania. Wiadomości e-mail mogą zawierać załączniki z pułapkami, takie jak pliki PDF lub dokumenty Word. Może również zawierać linki do złośliwych stron internetowych.

- Złośliwa reklama: Inną popularną metodą infekcji jest złośliwa reklama. Malvertising, czyli złośliwa reklama, to wykorzystanie reklam internetowych do dystrybucji złośliwego oprogramowania przy niewielkiej lub zerowej interakcji użytkownika. Podczas przeglądania sieci, nawet legalnych witryn, użytkownicy mogą zostać przekierowani na serwery przestępców bez konieczności klikania reklam. Serwery te katalogują szczegóły dotyczące komputerów ofiar i ich lokalizacji, a następnie wybierają złośliwe oprogramowanie najlepiej nadające się do dostarczenia. Często tym złośliwym oprogramowaniem jest ransomware. Malvertising często wykorzystuje do swojej pracy zainfekowany iframe, czyli niewidoczny element strony internetowej. Ramka iframe przekierowuje na stronę docelową exploita, a złośliwy kod atakuje system ze strony docelowej za pośrednictwem zestawu exploitów. Wszystko to dzieje się bez wiedzy użytkownika, dlatego często określa się to jako drive-by-download.

- Spear phishing: Bardziej ukierunkowanym sposobem ataku ransomware jest spearphishing. Przykładem spear phishingu może być wysyłanie wiadomości e-mail do pracowników określonej firmy, twierdząc, że dyrektor generalny prosi o wypełnienie ważnej ankiety pracowniczej lub że dział HR wymaga pobrania i przeczytania nowej polityki. Termin "whaling" jest używany do opisania takich metod skierowanych do osób podejmujących decyzje na wysokim szczeblu w organizacji, takich jak dyrektor generalny lub inni członkowie kadry kierowniczej.

- Inżynieria społeczna: Malspam, malvertising i spear phishing mogą i często zawierają elementy inżynierii społecznej. Podmioty stanowiące zagrożenie mogą wykorzystywać inżynierię społeczną w celu nakłonienia ludzi do otwierania załączników lub klikania linków, podając się za legalne - czy to od zaufanej instytucji, czy od znajomego. Cyberprzestępcy wykorzystują socjotechnikę w innych rodzajach ataków ransomware, takich jak podszywanie się pod FBI w celu przestraszenia użytkowników do zapłacenia im pewnej sumy pieniędzy za odblokowanie ich plików. Innym przykładem socjotechniki może być sytuacja, w której osoba atakująca zbiera informacje z publicznych profili użytkownika w mediach społecznościowych na temat jego zainteresowań, często odwiedzanych miejsc, wykonywanej pracy itp. i wykorzystuje niektóre z tych informacji do wysłania wiadomości, która wygląda znajomo, mając nadzieję, że klikniesz, zanim zdasz sobie sprawę, że nie jest to legalne.

Szyfrowanie plików i żądanie okupu

Niezależnie od metody użytej przez aktora zagrożenia, gdy uzyskają dostęp, oprogramowanie ransomware (zwykle aktywowane przez kliknięcie przez ofiarę linku lub otwarcie załącznika) szyfruje twoje pliki lub dane, uniemożliwiając ci ich dostęp, a następnie pojawia się wiadomość żądająca zapłaty okupu za przywrócenie tego, co zostało zabrane. Często atakujący będą żądać płatności za pomocą kryptowalut.

Rodzaje ransomware

Trzy główne typy oprogramowania ransomware obejmują scareware, blokady ekranu i szyfrujące oprogramowanie ransomware:

- Scareware: Scareware, jak się okazuje, wcale nie jest takie straszne. Obejmuje nieuczciwe oprogramowanie zabezpieczające i oszustwa związane z pomocą techniczną. Możesz otrzymać wyskakującą wiadomość twierdzącą, że wykryto złośliwe oprogramowanie i jedynym sposobem na pozbycie się go jest zapłacenie. Jeśli nic nie zrobisz, prawdopodobnie nadal będziesz bombardowany wyskakującymi okienkami, ale twoje pliki są zasadniczo bezpieczne. Legalny program cyberbezpieczeństwa nie zabiegałby o klientów w ten sposób. Jeśli nie masz jeszcze oprogramowania tej firmy na swoim komputerze, to nie będzie ono monitorować cię pod kątem infekcji ransomware. Jeśli posiadasz oprogramowanie zabezpieczające, nie będziesz musiał płacić za usunięcie infekcji - już zapłaciłeś za oprogramowanie, które wykonuje to zadanie.

- Blokery ekranu: Podnieś poziom zagrożenia do pomarańczowego dla tych gości. Kiedy ransomware blokujące ekran dotrze na twój komputer, oznacza to, że zostajesz całkowicie zamrożony z dostępu do swojego PC. Po uruchomieniu komputera pojawi się pełnowymiarowe okno, często z pieczęcią wyglądającą na oficjalną FBI lub Departamentu Sprawiedliwości USA, mówiące, że na twoim komputerze wykryto nielegalną działalność i musisz zapłacić grzywnę. Jednakże, FBI nie zamroziłoby cię z dostępu do twojego komputera ani nie zażądałoby zapłaty za nielegalną działalność. Jeśli podejrzewaliby cię o piractwo, pornografię dziecięcą lub inne przestępstwa cybernetyczne, podeszliby do tego za pomocą właściwych kanałów prawnych.

- Ransomware szyfrujące: To faktycznie nieprzyjemne rzeczy. To oni porywają twoje pliki i szyfrują je, żądając zapłaty za ich odszyfrowanie i ponowne dostarczenie. Powodem, dla którego ten typ ransomware jest tak niebezpieczny, jest fakt, że kiedy cyberprzestępcy przejmą twoje pliki, żadne oprogramowanie zabezpieczające ani przywracanie systemu nie mogą ich ci przywrócić. Chyba że zapłacisz okup – w większości przypadków, są one stracone. I nawet jeśli zapłacisz, nie ma gwarancji, że cyberprzestępcy zwrócą ci te pliki.

Ransomware dla Mac

Nie chcąc zostać poza grą ransomware, autorzy złośliwego oprogramowania dla Mac stworzyli pierwsze ransomware dla systemów operacyjnych Mac w 2016 roku. Nazwany KeRanger, ransomware zainfekował aplikację o nazwie Transmission, która po uruchomieniu kopiowała złośliwe pliki pozostające cicho w tle przez trzy dni, aż do momentu, gdy eksplodowały i szyfrowały pliki. Na szczęście, wkrótce po odkryciu ransomware, wbudowany program anty-malware Apple, XProtect, wydał aktualizację, która blokowała jego infekcję systemów użytkowników. Niemniej jednak, ransomware dla Mac przestało być jedynie teorią.

Po KeRanger przyszły Findzip i MacRansom, oba odkryte w 2017 roku. Niedawno, w 2020 roku, pojawiło się coś, co wyglądało na ransomware (ThiefQuest, aka EvilQuest), ale okazało się, że to tak naprawdę tzw. "wiper". Udawało ransomware jako przykrywka dla faktu, że wykradało wszystkie dane, a choć szyfrowało pliki, nigdy nie miało sposobu, aby użytkownicy mogli je odszyfrować lub skontaktować się z gangiem w sprawie płatności.

Mobilne oprogramowanie ransomware

Nie było to aż do pojawienia się słynnego CryptoLocker i innych podobnych rodzin w 2014 roku, że ransomware zostało zauważone na dużą skalę na urządzeniach mobilnych. Mobilne ransomware zazwyczaj wyświetla wiadomość, że urządzenie zostało zablokowane z powodu jakiejś nielegalnej działalności. Wiadomość mówi, że telefon zostanie odblokowany po zapłacie opłaty. Mobilne ransomware często jest dostarczane za pomocą złośliwych aplikacji i wymaga uruchomienia telefonu w trybie bezpiecznym oraz usunięcia zainfekowanej aplikacji, aby odzyskać dostęp do urządzenia mobilnego.

Kogo atakują twórcy ransomware?

Kiedy ransomware zostało wprowadzone (a potem ponownie wprowadzone), jego początkowymi ofiarami były systemy indywidualne (czyli zwykli ludzie). Jednak cyberprzestępcy zdali sobie sprawę z jego pełnego potencjału, gdy zaczęli stosować ransomware wobec przedsiębiorstw. Ransomware było tak skuteczne przeciwko firmom, zatrzymując produktywność i skutkując utratą danych oraz przychodów, że jego autorzy skierowali większość swoich ataków na nie.

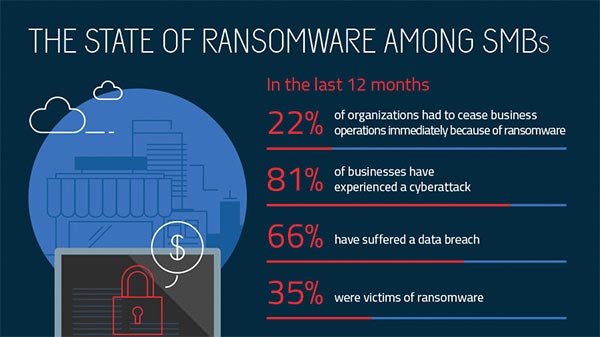

Pod koniec 2016 roku, 12.3 procent globalnych wykryć w przedsiębiorstwach stanowiło ransomware, podczas gdy tylko 1.8 procent wykryć konsumenckich było ransomware na całym świecie. W 2017 roku, 35 procent małych i średnich firm doświadczyło ataków ransomware. Przewijając do globalnej pandemii w 2020 roku, zagrożenie utrzymuje się: Gangi ransomware atakowały szpitale i placówki medyczne oraz opracowały nowe taktyki, takie jak "podwójne wymuszenie," w których atakujący mogą wymuszać większe sumy pieniędzy grożąc wyciekiem wrażliwych danych niż poprzez odszyfrowanie komputerów, które zaszyfrowali. Niektóre grupy ransomware oferują swoje usługi innym, stosując model Ransomware-as-a-Service lub RaaS.

Raport o ransomware dotykający małe i średnie firmy.

Pod względem geograficznym ataki ransomware nadal koncentrują się na rynkach zachodnich, z Wielką Brytanią, Stanami Zjednoczonymi i Kanadą jako trzema głównymi krajami docelowymi. Podobnie jak w przypadku innych podmiotów stanowiących zagrożenie, autorzy oprogramowania ransomware podążają za pieniędzmi, więc szukają obszarów, które mają zarówno szerokie zastosowanie komputerów PC, jak i względne bogactwo. W miarę jak rynki wschodzące w Azji i Ameryce Południowej przyspieszają wzrost gospodarczy, należy spodziewać się tam również wzrostu liczby oprogramowania ransomware (i innych form złośliwego oprogramowania).

Jak mogę usunąć ransomware?

Mówią, że uncja zapobiegania jest warta funta leczenia. Jest to z pewnością prawda, jeśli chodzi o ransomware. Jeśli atakujący zaszyfrują twoje urządzenie i zażądają okupu, nie ma gwarancji, że odszyfrują je, niezależnie od tego, czy zapłacisz, czy nie.

To dlatego tak ważne jest, aby być przygotowanym, zanim zostaniesz zainfekowany ransomware. Dwa kluczowe kroki do podjęcia to:

- Zainstaluj oprogramowanie zabezpieczające zanim zostaniesz zainfekowany ransomware.

- Kopiuj zapasowe ważne dane (pliki, dokumenty, zdjęcia, filmy itp.)

Jeśli znajdziesz się z infekcją ransomware, najważniejsza zasada to nigdy nie płacić okupu. (Jest to obecnie porada zalecana przez FBI.) Jedyne co to robi, to zachęca cyberprzestępców do przeprowadzania kolejnych ataków, albo na ciebie, albo na kogoś innego.

Jedną z potencjalnych opcji na usunięcie ransomware jest możliwość odzyskania części zaszyfrowanych plików za pomocą darmowych dekryptorów. Aby było jasne: Nie wszystkie rodziny ransomware miały stworzone dla siebie dekryptory, w wielu przypadkach ze względu na to, że ransomware wykorzystuje zaawansowane i skomplikowane algorytmy szyfrowania.

I nawet jeśli istnieje dekryptor, nie zawsze jest jasne, czy jest to właściwa wersja malware. Nie chcesz dalej szyfrować swoich plików, używając złego skryptu deszyfrującego. Dlatego musisz zwracać baczną uwagę na wiadomość z żądaniem okupu, albo poradzić się specjalisty ds. bezpieczeństwa/IT przed próbą jakiegokolwiek działania.

Inne sposoby radzenia sobie z infekcją ransomware obejmują pobieranie produktu zabezpieczającego znanego z usuwania zagrożeń i uruchamianie skanowania w celu usunięcia zagrożenia. Może się zdarzyć, że nie odzyskasz swoich plików, ale możesz być pewien, że infekcja zostanie usunięta. W przypadku ransomware blokującego ekran może być konieczne pełne przywrócenie systemu. Jeśli to nie zadziała, spróbuj uruchomić skanowanie z bootowalnego CD lub pendrive'a.

Jeśli chcesz zatrzymać działanie ransomware szyfrującego w trakcie akcji, musisz być szczególnie czujny. Jeśli zauważysz dziwne spowolnienie systemu, wyłącz go i odłącz od Internetu. Jeśli po ponownym uruchomieniu złośliwe oprogramowanie będzie nadal aktywne, nie będzie mogło wysyłać ani otrzymywać poleceń z serwera kontrolnego. To oznacza, że bez klucza lub możliwości wyłudzenia płatności, oprogramowanie może pozostawać nieaktywne. W tym momencie pobierz i zainstaluj produkt zabezpieczający i uruchom pełne skanowanie.

Jednak te opcje usuwania oprogramowania ransomware nie będą działać we wszystkich przypadkach. Jak wspomniano powyżej, konsumenci powinni aktywnie bronić się przed oprogramowaniem ransomware, instalując oprogramowanie zabezpieczające, takie jak Malwarebytes Premiumoraz tworząc kopie zapasowe wszystkich ważnych danych. W przypadku firm, dowiedz się więcej o rozwiązaniach biznesowych Malwarebytes , które obejmują wykrywanie, zapobieganie i wycofywanie oprogramowania ransomware.

Jak chronić się przed ransomware?

Eksperci ds. bezpieczeństwa zgadzają się, że najlepszym sposobem ochrony przed oprogramowaniem ransomware jest zapobieganie jego wystąpieniu.

Przeczytaj o najlepszych sposobach, jak zapobiec infekcji ransomware.

Choć istnieją metody radzenia sobie z infekcją ransomware, są to w najlepszym razie nieidealne rozwiązania, które często wykraczają poza możliwości przeciętnego użytkownika komputera. Dlatego zalecamy, co ludzie powinni robić, aby uniknąć skutków ataków ransomware.

Pierwszym krokiem w zapobieganiu ransomware jest zainwestowanie w niesamowite cyberbezpieczeństwo - program z ochroną w czasie rzeczywistym, który został zaprojektowany w celu udaremnienia zaawansowanych ataków złośliwego oprogramowania, takich jak ransomware. Należy również zwrócić uwagę na funkcje, które zarówno chronią podatne programy przed zagrożeniami (technologia anty-exploit), jak i blokują ransomware przed przetrzymywaniem plików jako zakładników (komponent anty-ransomware ). Na przykład klienci korzystający z wersji premium Malwarebytes dla Windows byli chronieni przed wszystkimi głównymi atakami ransomware w 2017 roku.

Następnie, choć może to być bolesne, należy regularnie tworzyć bezpieczne kopie zapasowe danych. Zalecamy korzystanie z pamięci masowej w chmurze, która obejmuje szyfrowanie wysokiego poziomu i uwierzytelnianie wieloskładnikowe. Możesz jednak kupić USB lub zewnętrzny dysk twardy, na którym możesz zapisywać nowe lub zaktualizowane pliki - pamiętaj tylko, aby fizycznie odłączyć urządzenia od komputera po utworzeniu kopii zapasowej, w przeciwnym razie mogą one również zostać zainfekowane oprogramowaniem ransomware.

Następnie należy upewnić się, że systemy i oprogramowanie są zaktualizowane. Epidemia ransomware WannaCry wykorzystała lukę w oprogramowaniu Microsoft. Chociaż firma wydała łatkę na lukę w zabezpieczeniach w marcu 2017 r., wiele osób nie zainstalowało aktualizacji - co pozostawiło ich otwartymi na atak. Zdajemy sobie sprawę, że trudno jest być na bieżąco ze stale rosnącą listą aktualizacji oprogramowania i aplikacji używanych w codziennym życiu. Dlatego zalecamy zmianę ustawień, aby włączyć automatyczną aktualizację.

Bądź na bieżąco. Jednym z najczęstszych sposobów infekcji komputera przez ransomware jest socjotechnika. Edukuj siebie (i swoich pracowników, jeśli jesteś właścicielem firmy) na temat rozpoznawania malspamów, podejrzanych stron internetowych i innych oszustw. I przede wszystkim, używaj zdrowego rozsądku. Jeśli coś wydaje się podejrzane, prawdopodobnie takie jest.

Jak ransomware wpływa na mój biznes?

GandCrab, SamSam, WannaCry, NotPetya - to różne rodzaje oprogramowania ransomware, które mocno uderzają w firmy. W rzeczywistości ataki ransomware na firmy wzrosły o 88% w drugiej połowie 2018 r., ponieważ cyberprzestępcy odchodzą od ataków skoncentrowanych na konsumentach. Cyberprzestępcy zdają sobie sprawę, że duży biznes przekłada się na duże zyski, atakując szpitale, agencje rządowe i instytucje komercyjne. Podsumowując, średni koszt naruszenia danych, w tym środki zaradcze, kary i wypłaty za oprogramowanie ransomware, wynosi 3,86 miliona dolarów.

Większość ostatnich przypadków ransomware to GandCrab. Po raz pierwszy wykryty w styczniu 2018 roku, GandCrab przeszedł już kilka wersji, jako że jego twórcy czynią ransomware trudniejszym do obrony i wzmacniają szyfrowanie. Szacuje się, że GandCrab już zebrał około 300 milionów dolarów w wypłaconych okupach, przy indywidualnych okupach ustalonych od 600 do 700 tysięcy dolarów.

W innym głośnym ataku, który miał miejsce w marcu 2018 roku, ransomware SamSam sparaliżował miasto Atlanta, wyłączając kilka istotnych usług miejskich – w tym system rejestracji policji i zbiórkę podatków. W sumie atak SamSam kosztował Atlantę 2,6 miliona dolarów na naprawę.

Biorąc pod uwagę falę ataków ransomware i związane z nimi ogromne koszty, teraz jest dobry czas, aby mądrze chronić swoją firmę przed oprogramowaniem ransomware. Omówiliśmy ten temat bardzo szczegółowo wcześniej, ale oto krótki przegląd sposobów ochrony firmy przed złośliwym oprogramowaniem.

- Tworzenie kopii zapasowych danych. Zakładając, że masz dostępne kopie zapasowe, zaradzenie atakowi ransomware jest tak proste, jak wyczyszczenie i ponowne obrazowanie zainfekowanych systemów. Warto przeskanować kopie zapasowe, aby upewnić się, że nie zostały zainfekowane, ponieważ niektóre programy ransomware są zaprojektowane do wyszukiwania udziałów sieciowych. W związku z tym dobrze byłoby przechowywać kopie zapasowe danych na bezpiecznym serwerze w chmurze z szyfrowaniem wysokiego poziomu i uwierzytelnianiem wieloskładnikowym.

- Aktualizuj oprogramowanie. Oprogramowanie ransomware często opiera się na zestawach exploitów w celu uzyskania nielegalnego dostępu do systemu lub sieci (np. GandCrab). Dopóki oprogramowanie w sieci jest aktualne, ataki ransomware oparte na exploitach nie mogą ci zaszkodzić. W związku z tym, jeśli Twoja firma działa na nieaktualnym lub przestarzałym oprogramowaniu, jesteś narażony na ryzyko ransomware, ponieważ twórcy oprogramowania nie wydają już aktualizacji zabezpieczeń. Pozbądź się porzuconego oprogramowania i zastąp je oprogramowaniem nadal wspieranym przez producenta.

- Edukuj swoich użytkowników końcowych w zakresie złośliwego spamu i tworzenia silnych haseł. Przedsiębiorczy cyberprzestępcy stojący za Emotetem wykorzystują dawnego trojana bankowego jako narzędzie do dostarczania oprogramowania ransomware. Emotet polega na złośliwym spamie, aby zainfekować użytkownika końcowego i zdobyć przyczółek w sieci. Po wejściu do sieci Emotet zachowuje się jak robak, rozprzestrzeniając się z systemu na system przy użyciu listy popularnych haseł. Ucząc się, jak wykrywać złośliwą pocztę i wdrażając uwierzytelnianie wieloskładnikowe, użytkownicy końcowi będą o krok przed cyberprzestępcami.

- Zainwestuj w dobrą technologię cyberbezpieczeństwa. Na przykład Malwarebytes Endpoint Detection and Response zapewnia funkcje wykrywania, reagowania i naprawiania za pośrednictwem jednego wygodnego agenta w całej sieci. Możesz również poprosić o bezpłatną wersję próbną technologii anty-ransomwareMalwarebytes , aby dowiedzieć się więcej o naszej technologii ochrony przed ransomware.

Co zrobić, jeśli już padłeś ofiarą oprogramowania ransomware? Nikt nie chce mieć do czynienia z oprogramowaniem ransomware po fakcie.

- Sprawdź, czy istnieje deszyfrator. W niektórych rzadkich przypadkach możesz być w stanie odszyfrować swoje dane bez płacenia, ale zagrożenia ransomware stale ewoluują w celu utrudnienia odszyfrowania plików, więc nie rób sobie nadziei.

- Nie płać okupu. Od dawna zalecamy, aby nie płacić okupu, a FBI (po kilku rozmowach) zgadza się z tym. Cyberprzestępcy nie mają skrupułów i nie ma gwarancji, że odzyskasz swoje pliki. Co więcej, płacąc okup pokazujesz cyberprzestępcom, że ataki ransomware działają.

Historia ataków ransomware

Pierwsze oprogramowanie ransomware, znane jako PC Cyborg lub AIDS, zostało stworzone pod koniec lat 80-tych. PC Cyborg szyfrował wszystkie pliki w katalogu C: po 90 restartach, a następnie żądał od użytkownika odnowienia licencji poprzez wysłanie 189 dolarów pocztą na adres PC Cyborg Corp. Zastosowane szyfrowanie było wystarczająco proste do odwrócenia, więc stanowiło niewielkie zagrożenie dla osób znających się na komputerach.

Z kilkoma wariantami pojawiającymi się w ciągu następnych 10 lat, prawdziwe zagrożenie ransomware pojawiło się na scenie dopiero w 2004 roku, kiedy to GpCode wykorzystał słabe szyfrowanie RSA do przetrzymywania osobistych plików dla okupu.

W 2007 roku WinLock zapowiadał pojawienie się nowego typu oprogramowania ransomware, które zamiast szyfrować pliki, blokowało ludziom dostęp do ich komputerów. WinLock przejmował ekran ofiary i wyświetlał obrazy pornograficzne. Następnie żądał zapłaty za ich usunięcie za pośrednictwem płatnej wiadomości SMS.

Wraz z rozwojem rodziny ransomware Reveton w 2012 roku pojawiła się nowa forma ransomware: ransomware dla organów ścigania. Ofiary były blokowane na pulpicie i pokazywana im była oficjalnie wyglądająca strona, która zawierała dane uwierzytelniające organów ścigania, takich jak FBI i Interpol. Oprogramowanie ransomware twierdziło, że użytkownik popełnił przestępstwo, takie jak włamanie do komputera, pobieranie nielegalnych plików, a nawet udział w pornografii dziecięcej. Większość rodzin ransomware dla organów ścigania wymagała zapłacenia grzywny w wysokości od 100 do 3000 dolarów za pomocą karty przedpłaconej, takiej jak UKash lub PaySafeCard.

Przeciętni użytkownicy nie wiedzieli, co z tym zrobić i wierzyli, że naprawdę są przedmiotem śledztwa prowadzonego przez organy ścigania. Ta taktyka socjotechniczna, obecnie określana jako domniemana wina, sprawia, że użytkownik kwestionuje swoją niewinność i zamiast być wezwanym do działania, z którego nie jest dumny, płaci okup, aby wszystko zniknęło.

W 2013 roku CryptoLocker ponownie przedstawił światu szyfrujące oprogramowanie ransomware - tylko tym razem było ono znacznie bardziej niebezpieczne. CryptoLocker wykorzystywał szyfrowanie klasy wojskowej i przechowywał klucz wymagany do odblokowania plików na zdalnym serwerze. Oznaczało to, że odzyskanie danych bez zapłacenia okupu było praktycznie niemożliwe.

Ten rodzaj szyfrującego oprogramowania ransomware jest nadal używany, ponieważ okazał się niezwykle skutecznym narzędziem do zarabiania pieniędzy przez cyberprzestępców. Duże epidemie oprogramowania ransomware, takie jak WannaCry w maju 2017 r. i Petya w czerwcu 2017 r., wykorzystywały szyfrujące oprogramowanie ransomware do usidlenia użytkowników i firm na całym świecie.

Pod koniec 2018 r. Ryuk wkroczył na scenę ransomware z mnóstwem ataków na amerykańskie publikacje informacyjne, a także na Onslow Water and Sewer Authority w Karolinie Północnej. Co ciekawe, docelowe systemy zostały najpierw zainfekowane Emotetem lub TrickBotem, dwoma trojanami kradnącymi informacje, które są obecnie wykorzystywane do dostarczania innych form złośliwego oprogramowania, takich jak na przykład Ryuk. Dyrektor Malwarebytes Labs, Adam Kujawa, spekuluje, że Emotet i TrickBot są wykorzystywane do znajdowania wartościowych celów. Gdy system zostanie zainfekowany i oznaczony jako dobry cel dla ransomware, Emotet/TrickBot ponownie infekuje system Ryuk.

W 2019 r. przestępcy stojący za oprogramowaniem ransomware Sodinokibi (domniemanym odgałęzieniem GandCrab) zaczęli wykorzystywać dostawców usług zarządzanych (MSP) do rozprzestrzeniania infekcji. W sierpniu 2019 r. setki gabinetów dentystycznych w całym kraju odkryły, że nie mogą już uzyskać dostępu do danych swoich pacjentów. Atakujący wykorzystali skompromitowanego dostawcę usług zarządzanych, w tym przypadku firmę zajmującą się oprogramowaniem do prowadzenia dokumentacji medycznej, aby bezpośrednio zainfekować ponad 400 gabinetów dentystycznych korzystających z oprogramowania do prowadzenia dokumentacji.

Również w 2019 r. Malwarebytes odkrył rodzinę ransomware Maze. Według raportu Malwarebyteso stanie złośliwego oprogramowania w 2021 r., "Maze wykraczał poza przetrzymywanie danych jako zakładników - zawierał dodatkową groźbę publicznego udostępnienia zakodowanych danych, jeśli okup nie zostanie zapłacony". Innym gangiem ransomware, który po raz pierwszy pojawił się w tym samym roku, jest REvil, znany również jako "Sodin" lub "Sodinokibi". REvil, wyrafinowany gang ransomware, wykorzystuje model Ransomware-as-a-Service (RaaS) do sprzedaży innym, którzy chcą używać ich oprogramowania do przeprowadzania ataków ransomware.

W 2020 roku na scenie pojawiła się kolejna nowa rodzina oprogramowania ransomware o nazwie Egregor. Uważa się, że jest to poniekąd następca rodziny ransomware Maze, ponieważ wielu cyberprzestępców, którzy pracowali z Maze, przeszło na Egregor. Podobnie jak Maze, Egregor wykorzystuje atak "podwójnego wymuszenia", w którym zarówno szyfruje pliki, jak i kradnie dane od ofiary, które grożą opublikowaniem w Internecie, chyba że okup zostanie zapłacony.

Podczas gdy ataki ransomware na osoby fizyczne stanowią problem od kilku lat, ataki ransomware na firmy, szpitale i systemy opieki zdrowotnej, szkoły i okręgi szkolne, samorządy lokalne i inne organizacje trafiły na pierwsze strony gazet w 2021 roku. Od Colonial Pipeline, przez dużego producenta mięsa JBS, po Steamship Authority, największą usługę promową w Massachusetts, atakujący ransomware pokazali, że są w stanie i chcą zakłócić funkcjonowanie dużych firm, które dostarczają towary codziennego użytku, takie jak benzyna, żywność i transport.

Przez cały 2021 rok widzieliśmy nagłówek po nagłówku dużych ataków ransomware na duże firmy i organizacje (zobacz sekcję wiadomości powyżej, aby przeczytać o wielu z nich). W połowie roku rząd USA oświadczył, że oprogramowanie ransomware ma być badane jak terroryzm i stworzył stronę internetową StopRansomware.gov, aby zebrać informacje na temat powstrzymywania i przetrwania ataków ransomware.

Co przyniesie reszta 2021 i 2022 roku w krajobrazie zagrożeń ransomware? Chociaż nie wiemy, będziemy tutaj, aby informować Cię na bieżąco. Zaglądaj na tę stronę w poszukiwaniu przyszłych aktualizacji i śledź blogMalwarebytes Labs , aby uzyskać najnowsze informacje na temat cyberbezpieczeństwa.