Porozmawiajmy o ransomware Ryuk

Ryuk to nazwa rodziny ransomware, pierwszy raz wykrytego na wolności w sierpniu 2018 roku. W dawnych dobrych czasach Ryuk był tylko fikcyjną postacią z popularnej japońskiej mangi i serialu animowanego, ale teraz znamy go jako jedną z najbardziej dokuczliwych rodzin ransomware, które nękają systemy na całym świecie.

Czym jest ransomware Ryuk?

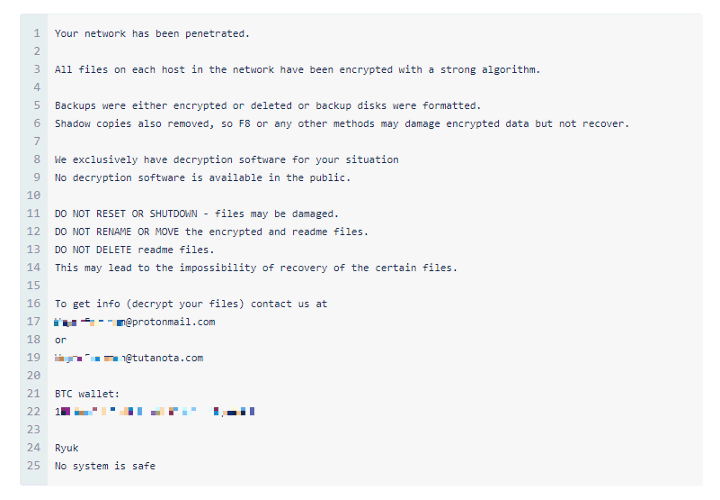

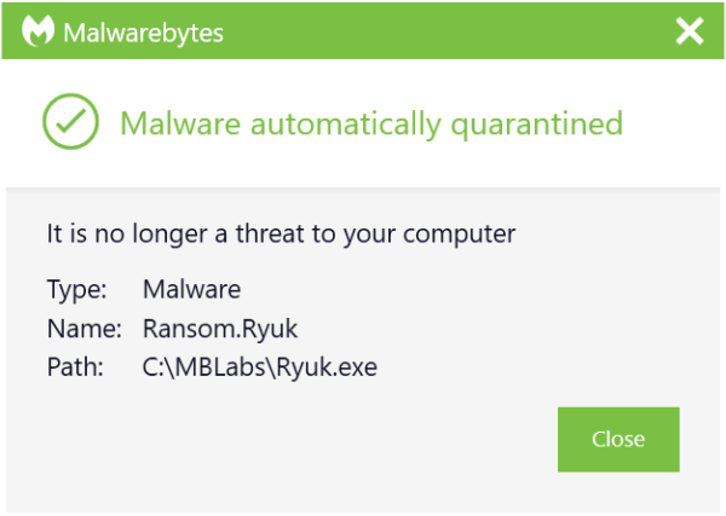

Zacznijmy od definicji ogólnej ransomware. Ransomware to kategoria złośliwego oprogramowania, które blokuje pliki lub systemy i trzyma je jako zakładników dla okupu. Ryuk to typ ransomware używany w ukierunkowanych atakach, gdzie sprawcy dbają o to, by zaszyfrować kluczowe pliki, aby zażądać dużych sum za ich odzyskanie. Typowy żądany okup w przypadku Ryuka może wynosić kilka setek tysięcy dolarów. Malwarebytes wykrywa go jako Ransom.Ryuk. Dla bardziej szczegółowego technicznego spojrzenia na to zagrożenie zobacz Ryuk ransomware threat spotlight.

Jak działa Ryuk?

Ryuk to jedna z pierwszych rodzin ransomware, które potrafią identyfikować i szyfrować sieciowe dyski i zasoby, a także usuwać kopie w tle na końcówce. Oznacza to, że atakujący mogą wyłączyć przywracanie systemu Windows dla użytkowników, co uniemożliwia odzyskanie danych po ataku bez zewnętrznych kopii zapasowych lub technologii cofania zmian.

Kto stworzył Ryuka?

Atrybucja złośliwego oprogramowania jest zawsze trudna. Jednak badacze z Deloitte Argentina, Gabriela Nicolao i Luciano Martins, przypisali Ryuk ransomware CryptoTech, mało znanej grupie cyberprzestępczej, która została zaobserwowana na podziemnym forum w sierpniu 2017 roku. Według badaczy, Hermes 2.1 to inna nazwa ransomware Ryuk.

Wiadomości o Ryuk ransomware

- 2021:

- Miasto Liège zaatakowane przez ransomware, podejrzenia padają na Ryuk

- Ryuk ransomware rozwija zdolność robaka

- 2020:

- VideoBytes: Ryuk Ransomware atakujący szpitale w USA

- Tampa Bay Times zaatakowane przez Ryuk ransomware

- 2019:

Kim są cele Ryuka?

Cele ataków Ryuk to zazwyczaj organizacje o wysokim profilu, gdzie atakujący wie, że może uzyskać wysoki okup. Ofiary to m.in. EMCOR, szpitale UHS i kilka gazet. Szacuje się, że atakując te organizacje, Ryuk przyniósł swoim operatorom około 61 milionów dolarów przychodu pomiędzy lutym 2018 a październikiem 2019.

Jak dostarczany jest Ryuk?

Podobnie jak w przypadku wielu ataków złośliwego oprogramowania, metodą dostarczania jest spam(malspam). Wiadomości te są często wysyłane ze sfałszowanego adresu, aby nazwa nadawcy nie wzbudzała podejrzeń.

Typowy atak Ryuk rozpoczyna się, gdy użytkownik otwiera uzbrojony dokument Microsoft Office dołączony do wiadomości phishingowej. Otwarcie dokumentu powoduje, że złośliwe makro wykonuje polecenie PowerShell, które próbuje pobrać trojana bankowego Emotet. Trojan ten ma możliwość pobrania dodatkowego złośliwego oprogramowania na zainfekowany komputer, który pobiera i wykonuje Trickbota, którego głównym ładunkiem jest oprogramowanie szpiegujące. Gromadzi on dane uwierzytelniające administratora, umożliwiając atakującym przejście do krytycznych zasobów podłączonych do sieci. Łańcuch ataku kończy się, gdy atakujący wykonują Ryuk na każdym z tych zasobów.

Więc kiedy twój system zostanie naruszony, atakujący decydują, czy warto dalej eksplorować i infiltr...ować sieć. Jeżeli mają wystarczającą przewagę do wymuszenia dużego okupu, wdrażają Ryuk ransomware.

Jak mogę chronić się przed Ryukiem?

Pierwszym krokiem do ochrony przed atakiem ransomware jest zainwestowanie w ochronę przed złośliwym oprogramowaniem/antywirusem, najlepiej taką, która oferuje ochronę w czasie rzeczywistym, zaprojektowaną w celu udaremnienia zaawansowanych ataków złośliwego oprogramowania, takich jak ransomware. Należy również zwrócić uwagę na funkcje, które zarówno chronią podatne programy przed zagrożeniami (technologia anti-exploit ), jak i blokują ransomware przed przetrzymywaniem plików jako zakładników (komponent anti-ransomware ). Niektóre rozwiązania chroniące przed złośliwym oprogramowaniem oferują technologię wycofywania, zaprojektowaną specjalnie w celu przeciwdziałania skutkom oprogramowania ransomware.

Następnie, choć może to być bolesne, należy regularnie tworzyć bezpieczne kopie zapasowe danych. Zalecamy korzystanie z pamięci masowej w chmurze, która obejmuje szyfrowanie wysokiego poziomu i uwierzytelnianie wieloskładnikowe. Inną opcją jest zakup USB lub zewnętrznego dysku twardego, na którym można zapisywać nowe lub zaktualizowane pliki - pamiętaj tylko, aby fizycznie odłączyć urządzenia od komputera po utworzeniu kopii zapasowej, w przeciwnym razie mogą one również zostać zainfekowane oprogramowaniem ransomware.

Następnie upewnij się, że systemy i oprogramowanie są regularnie aktualizowane. Epidemia ransomware WannaCry wykorzystała lukę w oprogramowaniu Microsoft i chociaż firma wydała łatkę na lukę w zabezpieczeniach w marcu 2017 r., wiele osób nie zainstalowało aktualizacji - co pozostawiło ich otwartymi na atak. Zdajemy sobie sprawę, że trudno jest być na bieżąco ze stale rosnącą listą aktualizacji oprogramowania i aplikacji, z których korzystasz na co dzień. Dlatego zalecamy zmianę ustawień, aby włączyć automatyczną aktualizację.

Wreszcie, bądź na bieżąco. Jednym z najczęstszych sposobów infekowania komputerów oprogramowaniem ransomware jest socjotechnika. Poinformuj siebie (i swoich pracowników, jeśli jesteś właścicielem firmy), jak wykrywać wiadomości phishingowe, podejrzane strony internetowe i inne oszustwa. A przede wszystkim zachowaj zdrowy rozsądek. Jeśli coś wydaje się podejrzane, prawdopodobnie takie jest.

Jak mogę usunąć Ryuka?

Możesz użyć konsoli Malwarebytes Anti-Malware Nebula do skanowania punktów końcowych. Wybierz opcję Skanowanie + Kwarantanna. Następnie na stronie Wykrycia można sprawdzić, które zagrożenia zostały wykryte. Na stronie Kwarantanna można zobaczyć, które zagrożenia były poddane kwarantannie i przywrócić je, jeśli zajdzie taka potrzeba. Dokładnie przeszukaj stronę Wykrycia, aby sprawdzić, jak Ryuk został dostarczony. Nie chcesz zostawić żadnych tylnych drzwi, z których atakujący mogą ponownie skorzystać!

Jeśli podejrzewasz, że dostawa Ryuk została przeprowadzona przez Emotet, będziesz musiał wykonać kilka dodatkowych kroków. Jeśli komputer jest podłączony do sieci, należy go natychmiast odizolować. Po odizolowaniu upewnij się, że załatałeś i wyczyściłeś zainfekowany system. Ale to nie wszystko. Ze względu na sposób, w jaki Emotet rozprzestrzenia się w sieci, czysty komputer może zostać ponownie zainfekowany po ponownym podłączeniu do zainfekowanej sieci. Wyczyść każdy komputer w sieci jeden po drugim. To żmudny proces, ale rozwiązania biznesoweMalwarebytes mogą go ułatwić, izolując i naprawiając zainfekowane punkty końcowe oraz oferując proaktywną ochronę przed przyszłymi infekcjami Emotet.