In questo articolo:

Questo articolo illustra il phishing, uno dei tipi più comuni e pericolosi di attacchi informatici, spiegando come funziona, come individuarlo e cosa si può fare per proteggersi.

- Definizione di phishing

- Una tattica di criminalità informatica in cui gli aggressori inducono le persone a rivelare informazioni sensibili (ad esempio, password, dati bancari) attraverso e-mail, messaggi o siti web ingannevoli.

- Come funziona il phishing, esempi e tattiche riconoscere

- Gli aggressori si spacciano per persone o organizzazioni fidate.

- Inviano messaggi urgenti per creare paura e indurre le vittime a cliccare su link o a scaricare malware.

- Le vittime vengono reindirizzate a siti web falsi per rubare le credenziali di accesso o i dati finanziari.

- Come proteggersi dal phishing

Che cos'è il phishing?

Il phishing è una forma di crimine informatico in cui i criminali cercano di ottenere informazioni sensibili da te via email con link fraudolenti, invitandoti a compilare un modulo con le tue informazioni personali identificabili. Possono quindi utilizzare queste informazioni per ottenere le tue credenziali online per profili social, conti bancari e altro ancora.

Come funziona il phishing?

Il phishing può avvenire tramite email, telefonate o messaggi di testo. I truffatori inviano messaggi che sembrano reali e urgenti, chiedendo alla persona di agire. Ad esempio, un'e-mail potrebbe sembrare provenire da una banca affidabile, chiedendo alla persona di aggiornare le informazioni account per evitare problemi. Poiché il messaggio sembra urgente e reale, le persone potrebbero condividere informazioni sensibili come password e numeri di carte di credito, che i truffatori possono poi utilizzare in modo improprio.

Fingendosi un'entità legittima, l'aggressore attira le vittime su un sito web contraffatto dove vengono convinte a inserire informazioni riservate. Questa facciata ben confezionata, unita a un senso di urgenza, consente alla truffa di phishing di raccogliere con successo dati personali preziosi, lasciando l'ignara vittima vulnerabile al furto d'identità e alle perdite finanziarie.

Il mittente: In un attacco phishing, il mittente imita (o "falsifica") qualcuno di fidato che il destinatario probabilmente conosce. A seconda del tipo di attacco phishing, potrebbe essere un individuo, come un familiare del destinatario, il CEO dell'azienda per cui lavorano, o persino qualcuno famoso che presumibilmente regala qualcosa. Spesso, i messaggi phishing imitano email di grandi aziende come PayPal, Amazon o Microsoft, e di banche o uffici governativi.

Il messaggio: Sotto le sembianze di qualcuno fidato, l'attaccante chiederà al destinatario di cliccare su un link, scaricare un allegato o inviare denaro. Quando la vittima apre il messaggio, trova un messaggio spaventoso destinato a vincere il suo buonsenso riempiendolo di paura. Il messaggio può esigere che la vittima vada su un sito web e prenda azioni immediate o rischi qualche tipo di conseguenza.

La destinazione: Se gli utenti abboccano e cliccano sul link, vengono inviati a un'imitazione di un sito web legittimo. Da qui, gli viene chiesto di fare il login con le loro credenziali di nome utente e password. Se sono abbastanza ingenui da adempiere, le credenziali di accesso vanno all'attaccante, che le usa per rubare identità, svuotare conti bancari, e vendere informazioni personali sul mercato nero. L'URL di destinazione nel email di phishing spesso sembra molto simile all'URL legittimo, il che può ingannare ulteriormente la vittima.

Come riconoscere il phishing?

I tentativi di phishing sono attività fraudolente in cui i truffatori utilizzano messaggi di posta elettronica o di testo con l'obiettivo di indurre le persone a rivelare informazioni sensibili come password, numeri di conto corrente o numeri di previdenza sociale. Per riconoscere il phishing è necessario prestare attenzione ad alcuni segnali di allarme.

Tipicamente, i messaggi phishing possono sembrare provenire da fonti affidabili come banche, società di carte di credito o piattaforme online familiari. Creano spesso un senso di urgenza, suggerendo attività sospetta o problemi con il tuo account, esortandoti ad agire rapidamente.

Alcuni indicatori comuni di phishing includono comunicazioni inaspettate che richiedono informazioni personali o finanziarie, indirizzi email del mittente sconosciuti, saluti generici, errori di ortografia e grammatica, e URL ingannevoli. Essere cauti e verificare direttamente con le istituzioni coinvolte qualsiasi comunicazione sospetta prima di rispondere può aiutare a proteggersi meglio contro i tentativi di phishing. Ora vogliamo approfondire i segni del phishing e aiutarti a riconoscerli.

Segni di phishing.

Individuare i tentativi di phishing può essere una sfida, ma con un po' di vigilanza, linee guida di base e una dose di buon senso, è possibile ridurre significativamente i rischi. Cercate irregolarità o particolarità nelle e-mail. Usate il "test dell'olfatto" per determinare se qualcosa non vi convince. Fidatevi del vostro istinto, ma non abbiate paura, perché le truffe di phishing spesso sfruttano la paura per compromettere il vostro giudizio.

Ecco ulteriori segnali di tentativi di phishing:

Segnale 1: L'e-mail presenta un'offerta che sembra troppo bella per essere vera.

Potrebbe sostenere che hai vinto alla lotteria, vinto un premio stravagante o altri ricompense improbabili.

Segnale 2: Il mittente è riconoscibile, ma non qualcuno con cui interagisci di solito.

Anche se riconosci il nome del mittente, fai attenzione se non è qualcuno con cui comunichi regolarmente, specialmente se il contenuto dell'email è estraneo ai tuoi compiti lavorativi abituali. Allo stesso modo, sii cauto se sei in copia in un'email insieme a persone o colleghi di dipartimenti non correlati.

Segnale 3: Il messaggio suscita paura.

Sii cauto se l'e-mail utilizza linguaggio carico o allarmante per instillare un senso di urgenza, sollecitandoti a cliccare e "agire immediatamente" per evitare la chiusura dell'account. Ricorda, le organizzazioni legittime non richiederanno informazioni personali via e-mail.

Segnale 4: Il messaggio include allegati inaspettati o strani.

Questi allegati possono ospitare malware, ransomware o altre minacce online.

Segnale 5: Il messaggio incorpora link che sembrano dubbiosi.

Anche se i suddetti indicatori non sollevano sospetti, non fidarti mai ciecamente dei link incorporati. Passa il cursore sul link per rivelare l'URL effettivo. Presta particolare attenzione a piccoli errori di ortografia in un URL di un sito web apparentemente familiare, poiché sono segnali di inganno. È sempre più sicuro inserire manualmente l'URL nel tuo browser invece di fare clic sul link incorporato.

Chi è bersaglio del phishing?

Il phishing è una minaccia per tutti, prendendo di mira vari individui e settori, dai dirigenti aziendali agli utenti quotidiani dei social media e clienti di banche online. L'ampia portata del phishing rende cruciale esercitare cautela online e adottare misure preventive. Essere vigili e proattivi può ridurre significativamente il rischio di cadere vittima delle truffe phishing, garantendo un'esperienza online più sicura per tutti.

Come proteggersi dagli attacchi phishing.

Come affermato in precedenza, il phishing è una minaccia alla pari, capace di apparire su desktop, laptop, tablet e smartphone. La maggior parte dei browser Internet ha modi per verificare se un link è sicuro, ma la prima linea di difesa contro il phishing è il tuo giudizio. Addestra te stesso a riconoscere i segni del phishing e cerca di praticare un computing sicuro ogni volta che controlli la tua e-mail, leggi i post su Facebook o giochi al tuo gioco online preferito.

Malwarebytes Labs ha condiviso alcune delle pratiche chiave per proteggerti dagli attacchi di phishing:

- Non aprire e-mail da mittenti che non conosci.

- Non fare mai clic su un link all'interno di un'e-mail a meno che tu non sappia esattamente dove sta andando.

- Se vi viene chiesto di fornire informazioni sensibili, controllate che l'URL della pagina inizi con "HTTPS" invece che con "HTTP". La "S" sta per "sicuro". Non è una garanzia che un sito sia legittimo, ma la maggior parte dei siti legittimi utilizza HTTPS perché è più sicuro. I siti HTTP, anche quelli legittimi, sono vulnerabili agli hackers.

- Abilitare l'autenticazione a più fattori (MFA): Utilizzate l'MFA ogni volta che è possibile per aggiungere un ulteriore livello di sicurezza. Anche se i phisher riescono a ottenere la vostra password, dovranno superare ulteriori passaggi di verifica per accedere al vostro account.

- Fai attenzione al certificato digitale di un sito web.

- Per aggiungere quel livello di protezione, se ricevi un'e-mail da una fonte di cui non sei sicuro, naviga manualmente sul link fornito inserendo l'indirizzo del sito web legittimo nel tuo browser.

- Passa il cursore sul link per vedere se è un link legittimo.

- Se sospetti che un'e-mail non sia legittima, prendi un nome o un testo dal messaggio e inseriscilo in un motore di ricerca per vedere se esistono attacchi di phishing noti che utilizzano gli stessi metodi.

Raccomandiamo fortemente l'uso di soluzioni antivirus/anti-malware affidabili come Malwarebytes Premium per migliorare la tua sicurezza digitale. La maggior parte degli strumenti di cybersecurity moderni, dotati di algoritmi intelligenti, possono identificare link e allegati malevoli, fornendo uno scudo vigile anche contro i tentativi di phishing più ingegnosi.

Se una tattica di phishing vi sfugge, il nostro robusto software di sicurezza mantiene le vostre informazioni sotto il vostro controllo. Offriamo una prova gratuita di Malwarebytes, che consente di sperimentare la sua protezione superiore prima di effettuare un acquisto.

Diversi tipi di attacchi phishing.

Gli attacchi phishing usano metodi ingannevoli per raccogliere illegalmente informazioni sensibili, e si presentano in varie forme, ciascuna con le proprie caratteristiche uniche. Questi sono modi specifici in cui gli attaccanti phishing mirano a ingannare i loro obiettivi:

Spear Phishing

Lo spear phishing è una forma mirata di phishing in cui gli attaccanti personalizzano i messaggi per individui o organizzazioni specifiche, utilizzando dati raccolti per rendere più convincente l'inganno. Richiede una ricognizione pre-attacco per scoprire nomi, titoli di lavoro, indirizzi email, e simili.

Gli hacker esaminano Internet per abbinare queste informazioni ad altre conoscenze ricercate sui colleghi del bersaglio, insieme ai nomi e alle relazioni professionali dei dipendenti chiave nelle loro organizzazioni. Con questo, il phisher crea un'e-mail credibile.

Esempio: I truffatori possono impersonare dirigenti per indurre i dipendenti ad autorizzare pagamenti fraudolenti.

Whale Phishing

Il phishing delle balene prende di mira persone di alto profilo, come dirigenti, celebrità o uomini d'affari di livello C. Il tentativo è quello di indurli a rivelare informazioni personali o dettagli professionali.

Comprendere e identificare le diverse forme di attacchi di phishing è fondamentale per implementare misure di protezione efficaci, garantendo la sicurezza e l'integrità delle risorse personali e organizzative.

Email Phishing

Visto comunemente sin dall'inizio delle email, le email di phishing coinvolgono email ingannevoli che sembrano provenire da fonti affidabili (ad esempio, banche, rivenditori online) sollecitando i destinatari a cliccare su link o scaricare allegati.

Esempi:

- Business email compromise (BEC): Un attacco di compromissione delle email aziendali (BEC) prende di mira qualcuno nel dipartimento finanziario di un'organizzazione, spesso il CFO, e tenta di ingannarli affinché inviino ingenti somme di denaro. Gli attaccanti spesso utilizzano tattiche di social engineering per convincere il destinatario che l'invio del denaro è urgente e necessario.

- Clone phishing: In questo attacco, i criminali creano una copia—o un clone—di email legittime precedentemente inviate, contenenti un link o un allegato. Il phisher sostituisce poi i link o i file allegati con sostituzioni malevole mascherate da originali. Gli utenti ignari cliccano sul link o aprono l'allegato, permettendo spesso ai loro sistemi di essere compromessi. Il phisher può poi falsificare l'identità della vittima per farsi passare come mittente affidabile verso altre vittime nella stessa organizzazione.

- Truffe 419/Nigeriane: Una verbosa e-mail di phishing da parte di qualcuno che afferma di essere un principe nigeriano è una delle prime e più longeve truffe di Internet. Questo "principe" vi offre del denaro, ma dice che dovete prima inviargli una piccola somma per reclamarlo, oppure dice di essere nei guai e di aver bisogno di fondi per risolverli. Il numero "419" è associato a questa truffa. Si riferisce alla sezione del Codice penale nigeriano che tratta della frode, delle accuse e delle sanzioni per i trasgressori.

Vishing (Voice Phishing)

Gli attaccanti si fingono figure autoritarie (ad esempio, funzionari di banca, forze dell'ordine) al telefono per spaventare le persone e indurle a condividere informazioni sensibili o trasferire fondi.

Smishing (SMS Phishing)

Simile al vishing, ma condotto tramite SMS, lo smishing invia messaggi fraudolenti invitando i destinatari a cliccare su link malevoli o condividere dettagli personali.

Catphishing

Una tattica ingannevole in cui gli attaccanti creano false persone online per attirare gli individui in relazioni romantiche al fine di sfruttarli economicamente o accedere a informazioni personali.

Esempi di attacchi phishing.

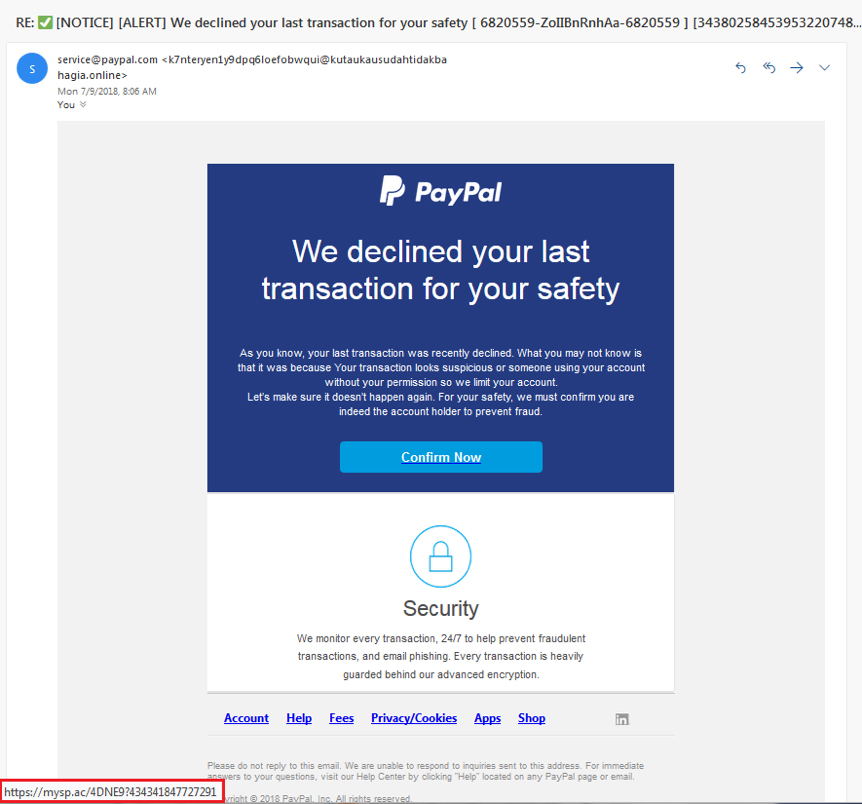

Ecco un esempio di tentativo di phishing che imita un avviso da PayPal, chiedendo al destinatario di cliccare sul pulsante “Conferma ora”. Passando il mouse sopra il pulsante si rivela la vera destinazione URL nel riquadro rosso.

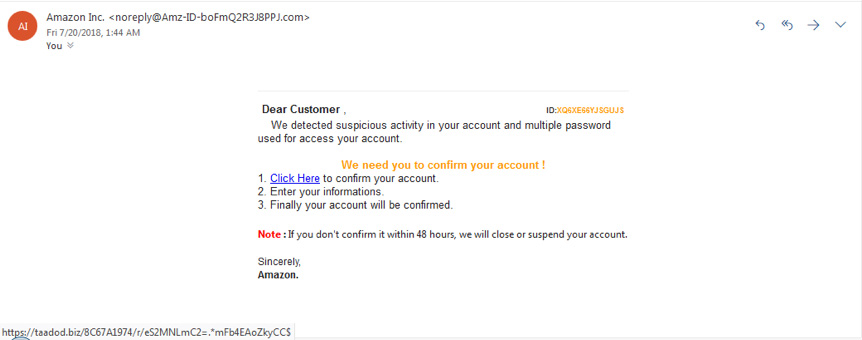

Ecco un'altra immagine di un attacco di phishing, questa volta sostenendo di provenire da Amazon. Nota la minaccia di chiudere l'account se non c'è risposta entro 48 ore.

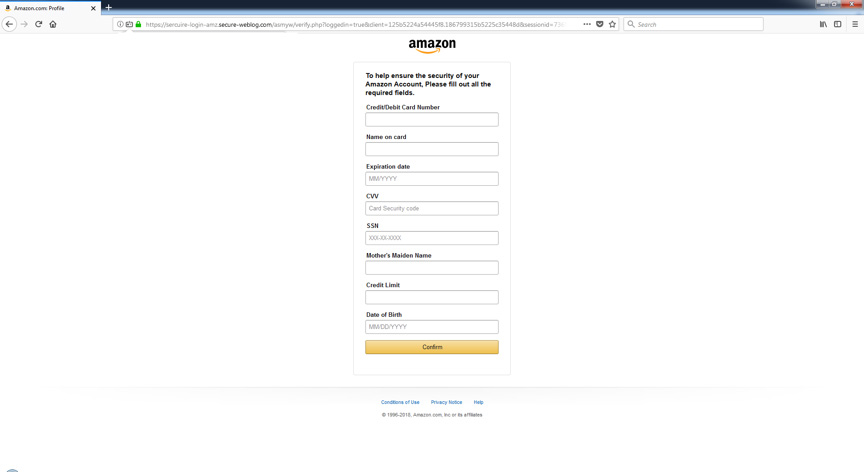

Cliccando sul link si viene portati a questo modulo, invitando a rivelare ciò di cui il phisher ha bisogno per razziare i vostri beni.

Perché il phishing è efficace?

Il phishing è particolarmente efficace grazie al suo sfruttamento della psicologia umana piuttosto che affidarsi a tattiche tecniche avanzate. Spesso mascherandosi come comunicazioni urgenti da figure autorevoli, le truffe phishing sfruttano la fiducia e la paura delle persone.

Adam Kujawa, ex di Malwarebytes Labs, riassume: “Il phishing spicca come il più semplice ma potente attacco informatico, mirato principalmente all'elemento più suscettibile yet potente: la mente umana.” La mancanza di sofisticazione tecnica e il potenziale di evocare reazioni immediate, evidenziano il perché il phishing rimanga una minaccia online diffusa e seria.

"Il phishing è il tipo più semplice di attacco informatico, ed allo stesso tempo, il più pericoloso ed efficace."

I phisher non stanno cercando di sfruttare una vulnerabilità tecnica nel sistema operativo del vostro dispositivo: stanno usando l 'ingegneria sociale. Da Windows e iPhone a Mac e Android, nessun sistema operativo è completamente al sicuro dal phishing, indipendentemente dalla sua sicurezza. Infatti, gli aggressori spesso ricorrono al phishing perché non riescono a trovare alcuna vulnerabilità tecnica.

Perché perdere tempo a scavalcare strati di sicurezza quando si può ingannare qualcuno a consegnarti la chiave? Spesso, l'anello più debole in un sistema di sicurezza non è un bug nascosto nel codice informatico, è un essere umano che non controlla da dove proviene un'email.

Ora che abbiamo esplorato cos'è il phishing e come funziona, diamo uno sguardo a dove tutto è iniziato, tornando agli anni '70 con l'hacking dei sistemi telefonici, noto anche come 'phreaking'.

La storia del phishing.

Il termine "phishing" fa pensare ai tentativi di truffa come alla pesca, dove si usa un'esca per attirare le vittime. Si ritiene che abbia avuto origine dalla cultura del "phreaking" degli anni '70, che prevedeva l'hackeraggio dei sistemi telefonici. Prima che il termine "phishi

Prima che il termine "phishing" fosse coniato, una tecnica simile venne presentata in una conferenza tecnologica del 1987. L'uso più antico noto del termine risale al 1996, associato all'hacker Khan C Smith, nel mezzo di una truffa agli utenti di America Online (AOL), sfruttando la popolarità di AOL impersonando lo staff di AOL per raccogliere informazioni dagli utenti.

Entrando negli anni 2000, i phisher hanno spostato l'attenzione su sistemi di pagamento online, bancari e piattaforme di social media. Hanno creato domini falsi convincenti, in particolare spoofing eBay e PayPal, ingannando gli utenti a condividere informazioni sensibili. Il primo attacco di phishing mirato alle banche è stato segnalato nel 2003. Entro la metà degli anni 2000, il phishing era diventato una seria minaccia informatica con campagne organizzate e sofisticate, causando ingenti perdite finanziarie.

I danni sono aumentati nel corso degli anni, con incidenti degni di nota come una campagna sponsorizzata dallo Stato nel 2011, la massiccia violazione dei dati di Target nel 2013 e tentativi di phishing di alto profilo politico nel 2016. La tendenza è proseguita nel 2017, con una truffa che ha portato al trasferimento di oltre 100 milioni di dollari da colossi tecnologici come Google e Facebook.