Google a publié un correctif pour une faille Chrome de haute gravité, référencée sous le nom CVE-2026-2441. Il s'agit d'un bug mémoire lié à la manière dont le navigateur gère certaines fonctionnalités de police, déjà exploité par des pirates.

CVE-2026-2441 a l'honneur discutable d'être le premier Chrome de 2026. Google l'a jugé suffisamment grave pour publier une mise à jour distincte du canal stable, plutôt que d'attendre la prochaine version majeure.

Comment mettre à jour Chrome

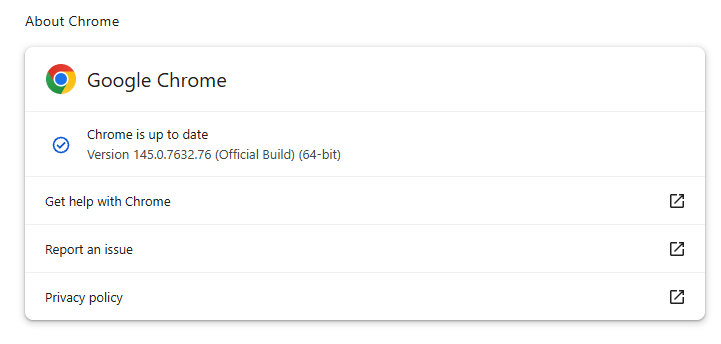

Le numéro de la dernière version est145.0.7632.75/76 pour Windows macOS, et145.0.7632.75pour Linux. Donc, si votre Chrome en version 145.0.7632.75 ou ultérieure,il est protégé contre ces vulnérabilités.

La manière la plus simple de mettre à jour est d'autoriser Chrome se mettre à jour automatiquement. Mais vous pouvez finir par prendre du retard si vous ne fermez jamais votre navigateur ou si un problème survient, par exemple une extension qui empêche la mise à jour.

Pour effectuer une mise à jour manuellement, cliquez sur le menuPlus(trois points), puis allez dansParamètres>À propos de Chrome. Si une mise à jour est disponible, Chrome la télécharger. Redémarrez Chrome terminer la mise à jour, et vous serez protégé contre ces vulnérabilités.

Vous trouverez également des instructions détaillées dans notre guide surla mise à jour Chrome tous les systèmes d'exploitation.

Détails techniques

Google confirme avoir constaté une exploitation active, mais ne divulgue pas encore qui est visé, à quelle fréquence, ni les indicateurs détaillés.

Mais nous pouvons tirer certaines informations de ce que nous savons.

La vulnérabilité est un problème d'utilisation après libération dans la gestion des fonctionnalités de police CSS Chrome(CSSFontFeatureValuesMap), qui fait partie de la manière dont les sites Web affichent et stylisent le texte. Plus précisément : la cause principale est un bug d'invalidation de l'itérateur. Chrome une boucle sur un ensemble de valeurs de fonctionnalités de police tout en modifiant cet ensemble, laissant la boucle pointer vers des données obsolètes jusqu'à ce qu'un attaquant parvienne à les transformer en exécution de code.

L'utilisation après libération (UAF) est un type de vulnérabilité logicielle dans lequel un programme tente d'accéder à un emplacement mémoire après sa libération. Cela peut entraîner des plantages ou, dans certains cas, permettre à un pirate d'exécuter son propre code.

Le rapport CVE indique : « Une utilisation après libération dans CSS dans Google Chrome la version 145.0.7632.75 a permis à un attaquant distant d'exécuter du code arbitraire dans un bac à sable via une page HTML spécialement conçue. » (Niveau de gravité de sécurité Chromium : élevé)

Cela signifie qu'un pirate pourrait créer un site web spécial ou tout autre contenu HTML capable d'exécuter du code dans le bac à sable Chrome .

Le bac à sable Chromeest comme une boîte sécurisée autour de chaque onglet de site Web. Même si quelque chose à l'intérieur de l'onglet devient malveillant, il devrait être confiné et incapable d'altérer le reste de votre système. Il limite ce que le code du site Web peut toucher en termes de fichiers, d'appareils et d'autres applications, de sorte qu'un bug du navigateur ne donne idéalement à un attaquant qu'un point d'ancrage dans cet environnement restreint, et non le contrôle total de la machine.

L'exécution d'un code arbitraire dans le bac à sable reste dangereuse, car l'attaquant « devient » effectivement cet onglet du navigateur. Il peut voir et modifier tout ce à quoi l'onglet a accès. Même sans s'échapper vers le système d'exploitation, cela suffit pour voler des comptes, installer des portes dérobées dans les services cloud ou rediriger le trafic sensible.

Si elle est associée à une vulnérabilité permettant à un processus de s'échapper du bac à sable, un pirate peut se déplacer latéralement, installer des logiciels malveillants ou crypter des fichiers, comme dans le cas de toute autre compromission complète du système.

Comment rester en sécurité

Pour protéger votre appareil contre les attaques exploitant cette vulnérabilité, nous vous recommandons vivement de procéder à la mise à jour dès que possible. Voici quelques conseils supplémentaires pour éviter d'être victime, même avant qu'un zero-day ne soit corrigé :

- Ne cliquez pas sur les liens non sollicités contenus dans les e-mails, les messages, les sites Web inconnus ou les réseaux sociaux.

- Activez les mises à jour automatiques et redémarrez régulièrement. De nombreux utilisateurs laissent leur navigateur ouvert pendant plusieurs jours, ce qui retarde la protection même si la mise à jour est téléchargée en arrière-plan.

- Utilisez une solution anti-malware à jour et en temps réel qui inclut un composant de protection Web.

Les utilisateurs d'autres navigateurs basés sur Chromium peuvent s'attendre à une mise à jour similaire.

Nous ne nous contentons pas de signaler les menaces, nous contribuons à protéger l'ensemble de votre identité numérique.

Les risques liés à la cybersécurité ne devraient jamais dépasser le stade des gros titres. Protégez vos informations personnelles et celles de votre famille en utilisant une protection d'identité.