Google ha rilasciato una patch per una vulnerabilità Chrome ad alto rischio, identificata come CVE-2026-2441, un bug di memoria nel modo in cui il browser gestisce alcune funzionalità dei font che gli hacker stanno già sfruttando.

CVE-2026-2441 ha il discutibile onore di essere il primo Chrome del 2026. Google lo ha ritenuto sufficientemente grave da rilasciare un aggiornamento separato del canale stabile, piuttosto che attendere la prossima versione principale.

Come aggiornare Chrome

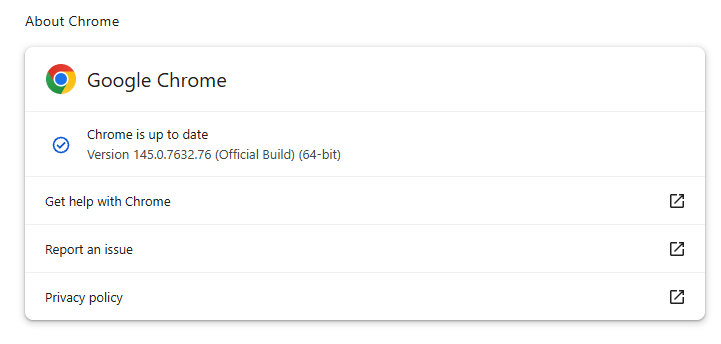

Il numero dell'ultima versione è145.0.7632.75/76 per Windows macOS e145.0.7632.75per Linux. Quindi, se la tua versione Chrome 145.0.7632.75 o successive,è protetto da queste vulnerabilità.

Il modo più semplice per eseguire l'aggiornamento è consentire Chrome aggiornarsi automaticamente. Tuttavia, potresti rimanere indietro se non chiudi mai il browser o se si verifica un problema, ad esempio un'estensione che impedisce l'aggiornamento.

Per aggiornare manualmente, clicca sul menuAltro(tre puntini), quindi vai suImpostazioni>Informazioni Chrome. Se è disponibile un aggiornamento, Chrome scaricarlo. Riavvia Chrome completare l'aggiornamento e sarai protetto da queste vulnerabilità.

Puoi anche trovare istruzioni dettagliate nella nostra guida sucome aggiornare Chrome ogni sistema operativo.

Dettagli tecnici

Google conferma di aver riscontrato un utilizzo attivo, ma non rivela ancora chi sia il bersaglio, con quale frequenza o indicatori dettagliati.

Ma possiamo ricavare alcune informazioni da ciò che sappiamo.

La vulnerabilità è un problema di tipo "use-after-free" nella gestione delle funzionalità dei font CSS Chrome(CSSFontFeatureValuesMap), che fa parte del modo in cui i siti web visualizzano e stilizzano il testo. Più specificamente: la causa principale è un bug di invalidazione dell'iteratore. Chrome un ciclo su un insieme di valori delle funzionalità dei font modificando contemporaneamente tale insieme, lasciando il ciclo puntato su dati obsoleti fino a quando un aggressore non riusciva a trasformarlo in esecuzione di codice.

L'uso dopo la liberazione (UAF) è un tipo di vulnerabilità software in cui un programma tenta di accedere a una posizione di memoria dopo che è stata liberata. Ciò può causare arresti anomali o, in alcuni casi, consentire a un aggressore di eseguire il proprio codice.

Il record CVE riporta: "L'uso dopo la liberazione in CSS in Google Chrome della versione 145.0.7632.75 ha consentito a un utente malintenzionato remoto di eseguire codice arbitrario all'interno di una sandbox tramite una pagina HTML appositamente creata." (Livello di gravità della sicurezza Chromium: alto)

Ciò significa che un hacker potrebbe creare un sito web speciale o altri contenuti HTML in grado di eseguire codice all'interno della sandbox Chrome .

La sandbox Chromeè come una scatola sicura che racchiude ogni scheda del sito web. Anche se qualcosa all'interno della scheda dovesse diventare dannoso, dovrebbe rimanere confinato e non essere in grado di manomettere il resto del sistema. Limita ciò che il codice del sito web può toccare in termini di file, dispositivi e altre app, quindi un bug del browser idealmente dà all'aggressore solo un punto d'appoggio in quell'ambiente limitato, non il controllo completo della macchina.

L'esecuzione di codice arbitrario all'interno della sandbox è comunque pericolosa perché l'autore dell'attacco "diventa" effettivamente quella scheda del browser. Può vedere e modificare tutto ciò a cui la scheda ha accesso. Anche senza sfuggire al sistema operativo, questo è sufficiente per rubare account, inserire backdoor nei servizi cloud o reindirizzare il traffico sensibile.

Se associata a una vulnerabilità che consente a un processo di sfuggire alla sandbox, un aggressore può muoversi lateralmente, installare malware o crittografare file, come in qualsiasi altro caso di compromissione completa del sistema.

Come stare al sicuro

Per proteggere il tuo dispositivo dagli attacchi che sfruttano questa vulnerabilità, ti consigliamo vivamente di effettuare l'aggiornamento il prima possibile. Ecco alcuni ulteriori suggerimenti per evitare di diventare una vittima, anche prima che venga risolto un zero-day:

- Non cliccare su link non richiesti contenuti in e-mail, messaggi, siti web sconosciuti o social media.

- Abilita gli aggiornamenti automatici e riavvia regolarmente. Molti utenti lasciano i browser aperti per giorni, il che ritarda la protezione anche se l'aggiornamento viene scaricato in background.

- Utilizza una soluzione anti-malware aggiornata e in tempo reale che includa un componente di protezione web.

Gli utenti di altri browser basati su Chromium possono aspettarsi un aggiornamento simile.

Non ci limitiamo a segnalare le minacce: contribuiamo a proteggere la tua identità digitale nella sua interezza.

I rischi legati alla sicurezza informatica non dovrebbero mai andare oltre i titoli dei giornali. Proteggi le tue informazioni personali e quelle della tua famiglia utilizzando la protezione dell'identità.