マイクロソフトは、Officeに存在する深刻度の高いゼロデイ脆弱性に対する緊急パッチを公開した。この脆弱性により攻撃者は文書のセキュリティチェックを回避可能であり、現在悪意のあるファイルを介して実環境で悪用されている。

マイクロソフトは、CVE-2026-21509として追跡されたゼロデイ脆弱性に対する緊急パッチを公開し、これを「Microsoft Office セキュリティ機能バイパス脆弱性」と分類した。CVSSスコアは10点満点中7.8点である。

この脆弱性により、攻撃者はOffice文書内の安全でないCOM/OLEコントロールをブロックする目的で設計されたOLE(オブジェクトリンクと埋め込み)対策機能を回避できます。これは、組み込みの保護機能があるにもかかわらず、悪意のある添付ファイルがPCを感染させる可能性があることを意味します。

実際のシナリオでは、攻撃者が偽のWord、Excel、またはPowerPointファイルを作成し、そこに隠された「ミニプログラム」や特殊なオブジェクトを含めます。これらは影響を受けたコンピューター上でコードを実行したり、その他の操作を行ったりできます。通常、Officeには安全チェック機能が備わっており、リスクを伴うこれらのミニプログラムをブロックします。

しかし、この脆弱性により攻撃者はファイルの構造や隠し情報を操作し、文書内に埋め込まれた危険なミニプログラムを無害だとOfficeに誤認させることが可能となる。その結果、Officeは通常のセキュリティチェックを省略し、隠しコードの実行を許可してしまう。

バイパスをテストするコードが公開されているため、悪用リスクが高まっており、ユーザーは早急にパッチを適用するよう強く推奨されています。

システムを保護する方法

必要な操作は、使用しているOfficeのバージョンによって異なります。

影響を受ける製品には、Microsoft Office 2016、2019、LTSC 2021、LTSC 2024、および Microsoft 365 Apps(32 ビット版と 64 ビット版の両方)が含まれます。

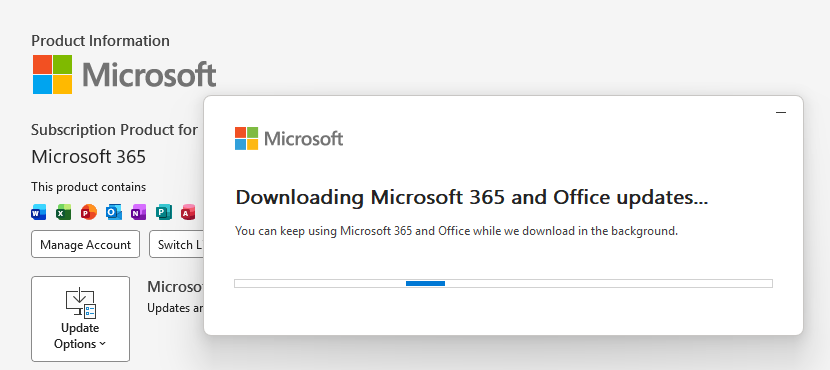

Office 2021 以降では、Office を再起動するとサーバー側の変更によって保護されます。適用するには、すべての Office アプリを閉じて再起動してください。

Office 2016 および 2019 は手動での更新が必要です 。「他の Microsoft 製品の更新を有効にする」オプションをオンにした状態でWindows を実行してください。

ビルド 16.0.10417.20095 以降を実行している場合は、何もする必要はありません。ビルド番号を確認するには、任意の Office アプリを開き、アカウントページに移動し、開いているアプリケーションの[バージョン情報]を選択します。上部に表示されるビルド番号が 16.0.10417.20095 以降であることを確認してください。

いつも役立つこと:

- 信頼できる送信者であることを確認せずに、不審な添付ファイルを開かないでください。

- 予期しない文書、特に「コンテンツを有効にする」や「編集を有効にする」を要求するものは、すべて不審なものとして扱ってください。

- マクロはデフォルトで無効のままにし、信頼できる発行元からの署名付きマクロのみを許可する。

- 最新のリアルタイムマルウェア対策ソリューションを使用してください。

- オペレーティングシステムとソフトウェアを常に最新の状態に保ってください。

脅威を報告するだけでなく、取り除く

サイバーセキュリティのリスクは、ヘッドラインを超えて広がるべきではありません。今すぐMalwarebytes ダウンロードして、デバイスに脅威を持ち込まないようにしましょう。