米国の光ファイバーブロードバンド企業ブライトスピードは、犯罪集団クリムゾン・コレクティブによる脅迫の申し立てを調査中である。同集団は、100万人以上の一般顧客に属する機密データ(広範な個人識別情報(PII)やアカウント・請求明細を含む)を盗んだと主張している。

ブライトスピードは米国最大級の光ファイバーブロードバンドプロバイダーの一つであり、20州にわたる顧客にサービスを提供しています。

1月4日、クリムゾン・コレクティブはテレグラムチャンネルに以下のメッセージを投稿した:

もし誰かがブライトスピードで働いている知り合いがいるなら、メールを素早く読むように伝えてくれ!

当社が保有する100万件以上の住宅ユーザー個人識別情報(PII)には、以下の内容が含まれています:

- 顧客/アカウントマスターレコードには、氏名、メールアドレス、電話番号、請求先住所およびサービス提供先住所、アカウントステータス、ネットワークタイプ、同意フラグ、請求システム、サービスインスタンス、ネットワーク割り当て、サイトIDなどの完全な個人識別情報(PII)が含まれます。

- 住所適格性応答には、住所ID、完全な郵便住所、緯度経度座標、適格性ステータス(光ファイバー/銅線/4G)、最大帯域幅、ドロップ長、ワイヤーセンター、マーケティングプロファイルコード、適格性フラグを含める。

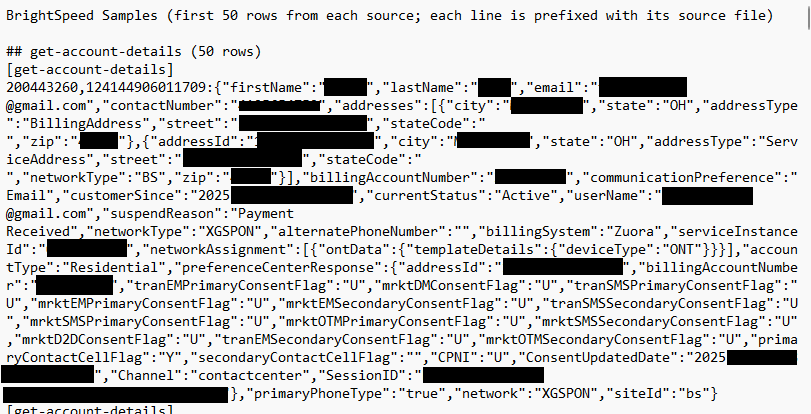

- セッションID/ユーザーIDをキーとするユーザーレベルのアカウント詳細情報。これには個人識別情報(PII)が重複して含まれ、氏名、メールアドレス、電話番号、サービス住所、口座番号、ステータス、連絡方法の希望、および利用停止理由が含まれる。

- アカウントごとの支払い履歴(支払いID、日付、金額、請求書番号、カード種別、マスク処理されたカード番号(末尾4桁)、決済ゲートウェイ、ステータスを含む)。一部の項目は履歴なしまたは空欄を示します。

- アカウントごとの支払い方法(デフォルトの支払い方法ID、決済ゲートウェイ、マスク処理されたクレジットカード番号、有効期限、BIN、名義人名と住所、ステータスフラグ(有効/拒否)、作成/更新タイムスタンプを含む)。

- 請求アカウントごとの予約/注文記録。顧客の個人識別情報(氏名、メールアドレス、電話番号、住所、注文番号、ステータス、予約windows、派遣・技術者情報、設置タイプなど)を含む。

サンプルは月曜の夜に公開します。まずは彼らに回答する時間を与えます。(UTC+9、日本の新年は会社のデータを公開するのに結構楽しい)

約束されたサンプルは後日提供され、以下の各データベーステーブルから50件のエントリを含んでいます:

- [アカウント詳細を取得]

- [住所資格を取得]

- [ユーザーアカウント詳細を取得]

- [listPaymentHistory]

- [listPaymentMethods]

- [ユーザー予約]

別のテレグラムのメッセージで、同グループはまた多数のブライトスピード顧客の接続を切断したと主張した。しかし、この主張はグループの内部メッセージにのみ記載されており、公的な報道によって裏付けられていない。

ソーシャルメディア上では顧客からの苦情が一部出回っているものの、これらの問題が実際にクリムゾン・コレクティブの行動によって引き起こされたものかどうかは依然として不明である。

ブライトスピードはブリーピングコンピュータに次のように述べた:

当社はネットワークのセキュリティと、お客様および従業員の情報の保護を真剣に受け止めており、ネットワークの保護と脅威の監視に厳格に取り組んでいます。現在、サイバーセキュリティインシデントに関する報告を調査中です。詳細が判明次第、お客様、従業員、および関係当局に情報を提供してまいります。

データ漏洩後の自己防衛

データ侵害の影響を受けたと考える場合、自身を守るために以下の手順を実行してください:

- 会社の指示を確認してください。各侵害事案は異なるため、会社に連絡して発生した内容を確認し、提供される具体的な指示に従ってください。

- パスワードを変更する。盗まれたパスワードは、変更することで窃盗犯に使えなくすることができます。他のことには使わない強力なパスワードを選びましょう。さらに良い方法は、パスワード・マネージャーにパスワードを選んでもらうことです。

- 二要素認証(2FA)を有効にしてください。可能であれば、第二要素としてFIDO2準拠のハードウェアキー、ノートパソコン、またはスマートフォンを使用してください。一部の2FA方式はパスワードと同様にフィッシング攻撃の標的となり得ますが、FIDO2デバイスに依存する2FAはフィッシング攻撃の対象になりません。

- なりすましに注意してください。詐欺師が侵害されたプラットフォームを装って連絡してくる可能性があります。被害者への連絡の有無は公式サイトで確認し、別の連絡手段で接触してきた人物の身元を必ず確認してください。

- 時間をかけましょう。フィッシング攻撃は、あなたが知っている人物やブランドになりすますことが多く、未配達、アカウントの停止、セキュリティ警告など、緊急の注意が必要なテーマが使われています。

- カード情報を保存しないことをご検討ください。サイトにカード情報を記憶させる方が確かに便利ですが、ウェブサイトにその情報を保存しないことを強くお勧めします。

- 個人情報の不正取引をオンラインで検知した場合に通知し、事後の復旧を支援するアイデンティティ監視を設定してください。

脅威を報告するだけでなく、お客様のデジタルアイデンティティ全体を保護します

サイバーセキュリティリスクは見出し以上の広がりを決して許さない。本人確認保護サービスを活用し、あなたとご家族の個人情報を守りましょう。