マイクロソフトは毎月第2火曜日に重要なセキュリティ更新プログラムをリリースしており、これは「パッチ・チューズデー」として知られています。今月の更新プログラムでは、6件のゼロデイ脆弱性を含む59件のマイクロソフトCVEが修正されています。

これらの6つの積極的に悪用されているゼロデイ脆弱性を簡単に見てみましょう。

Windows 機能バイパス脆弱性

CVE-2026-21510(CVSSスコア10点満点中8.8点)は、Windows におけるセキュリティ機能のバイパスです。保護メカニズムの欠陥により、攻撃者はユーザーに悪意のあるリンクやショートカットファイルを開かせることに成功した場合、Windows 類似のプロンプトWindows 回避することが可能となります。

この脆弱性はネットワーク経由で悪用されるが、依然としてユーザーの操作を必要とする。被害者はソーシャルエンジニアリングにより、仕掛けられたショートカットやリンクを起動させられなければ、回避策は発動しない。悪用が成功すると、攻撃者は信頼できないコンテンツに対する通常の「確認ダイアログ」を抑制または回避できるようになり、ユーザーの疑念を招くことなく、さらなるペイロードの配信と実行が容易になる。

MSHTMLフレームワークのセキュリティ機能回避の脆弱性

CVE-2026-21513(CVSSスコア10点満点中8.8点)は 、Internet ExplorerのTrident/組み込みWebレンダリングで使用されるMSHTMLフレームワークに影響を与えます 。これは、ネットワーク経由でのセキュリティ機能バイパスを引き起こす保護メカニズムの失敗として分類されます。

攻撃が成功するには、被害者が悪意のあるHTMLファイルまたはMSHTMLでレンダリングされるように細工されたショートカット(.lnk)を開く必要があります。これを開くと、攻撃者はMSHTMLの特定のセキュリティチェックを迂回でき、通常のブラウザやOfficeのサンドボックス、警告保護機能を無効化または弱体化させ、後続のコード実行やフィッシング活動を可能にする可能性があります。

Microsoft Word セキュリティ機能バイパス脆弱性

CVE-2026-21514(CVSSスコア 10点満点中5.5点)は MicrosoftWordに影響します 。セキュリティ判定において信頼できない入力を依存するため、ローカルセキュリティ機能のバイパスを引き起こします。

攻撃者は、この脆弱性を悪用するためにユーザーに悪意のあるWord文書を開かせる必要があります。悪用された場合、信頼できない入力が誤って処理され、Wordの埋め込みコンテンツやアクティブコンテンツに対する防御を迂回する可能性があります。これにより、通常はブロックされる攻撃者が制御するコンテンツが実行される恐れがあります。

デスクトップウィンドウマネージャー特権昇格の脆弱性

CVE-2026-21519(CVSSスコア10点満点中7.8点)は、 Windows ローカル特権昇格の脆弱性です 。これは型混同(システムが1つのデータ型を別のデータ型として扱う欠陥により、意図しない動作を引き起こす)によって引き起こされます。

ローカル認証済みの攻撃者が、低い権限で、かつユーザー操作を必要とせずに、この問題を悪用してより高い権限を取得する可能性があります。悪用はローカル環境で行われる必要があり、例えば標的システム上で動作する細工されたプログラムやエクスプロイトチェーンのステージを介して行われます。この脆弱性を悪用することに成功した攻撃者は、SYSTEM権限を取得する可能性があります。

Windows アクセス接続マネージャーのサービス拒否脆弱性

CVE-2026-21525(CVSSスコア 6.2/10)は 、Windows アクセス接続マネージャー サービス(RasMan)におけるサービス拒否(DoS)脆弱性です 。

認証されていないローカル攻撃者は、低い攻撃複雑度でこの脆弱性を悪用でき、可用性に重大な影響を与えるが、機密性や完全性への直接的な影響はない。つまり、サービスやシステムをクラッシュさせる可能性はあるが、権限昇格や悪意のあるコードの実行は不可能である。

Windows デスクトップ サービスの特権昇格の脆弱性

CVE-2026-21533(CVSSスコア 7.8/10)は、Windows デスクトップ サービスにおける権限昇格の脆弱性であり、不適切な権限管理によって引き起こされます。

ローカル認証済み攻撃者が低権限で、かつユーザー操作を必要とせずに、この脆弱性を悪用することでSYSTEM権限への昇格が可能となり、影響を受けるシステムにおける機密性、完全性、可用性を完全に侵害される。悪用成功には通常、リモートデスクトップサービスが存在するシステム上で攻撃者が制御するコードを実行し、脆弱な権限管理パスを悪用することが含まれる。

Azureの脆弱性

Azureユーザーは、CVSSスコア9.8の重大な脆弱性2件にも注意を払うことが推奨されます:

- Azure SDKに影響を与えるCVE-2026-21531

- Azure Front Doorに影響を与えるCVE-2026-24300

修正プログラムを適用し、保護されていることを確認する方法

これらのアップデートはセキュリティ問題を修正し、Windows PCを保護します。ここでは、あなたが最新の状態であることを確認する方法を説明します:

1.設定を開く

- スタートボタン(画面左下のWindows )をクリックしてください。

- 設定」をクリックします(小さな歯車のように見えます)。

2.Windows Updateにアクセスする。

- 設定]ウィンドウで[Windows Update]を選択します(通常、左側のメニューの一番下にあります)。

3.更新を確認する

- アップデートをチェックする」というボタンをクリックします。

- Windows 最新のパッチ・チューズデー更新プログラムを検索Windows 。

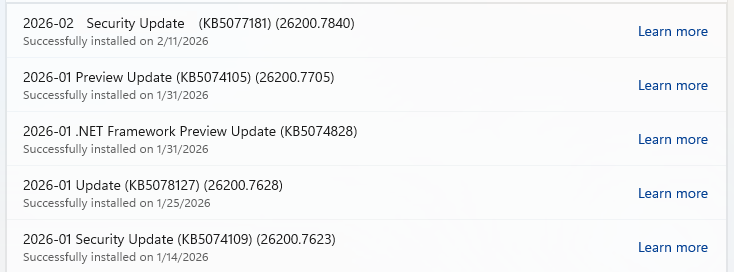

- 以前に自動更新を選択した場合、更新履歴に以下が表示されることがあります:

- または「再起動が必要です」というメッセージが表示される場合があります。これはシステムを再起動するだけで更新が完了することを意味します。

- そうでない場合は、以下の手順を続けてください。

4.ダウンロードとインストール

- アップデートが見つかれば、すぐにダウンロードが始まります。完了すると、「今すぐ インストールまたは再起動」というボタンが表示されます。

- 必要に応じてインストールを クリックし、プロンプトが表示されたらそれに従います。通常、アップデートを完了するにはコンピュータの再起動が必要です。再起動が必要な場合は、[今すぐ再起動]をクリックします。

5.最新情報をダブルチェックする

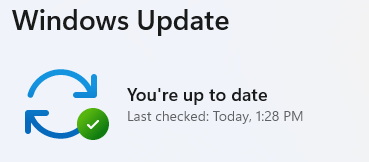

- 再起動後、Windows Updateに戻ってもう一度確認する。最新版です」と表示されれば、設定は完了です!

脅威を報告するだけでなく、取り除く

サイバーセキュリティのリスクは、ヘッドラインを超えて広がるべきではありません。今すぐMalwarebytes ダウンロードして、デバイスに脅威を持ち込まないようにしましょう。