Alles over ransomware-aanvallen

Ransomware haalde de krantenkoppen in 2021 en blijft nieuws maken in 2022. Misschien heb je verhalen gehoord over aanvallen op grote bedrijven, organisaties of overheidsinstellingen, of heb je als individu misschien zelf een ransomware-aanval op je apparaat meegemaakt.

Het is een groot probleem en een angstaanjagend vooruitzicht om al je bestanden en gegevens gegijzeld te zien totdat je betaalt. Als je meer wilt weten over deze dreiging, lees dan verder om meer te weten te komen over de verschillende vormen van ransomware, hoe je het krijgt, waar het vandaan komt, wie het target en uiteindelijk wat je kunt doen om jezelf ertegen te beschermen.

Wat is ransomware?

Definitie van ransomware

Ransom malware, of ransomware, is een vorm van malware die gebruikers de toegang tot hun systeem of persoonlijke bestanden ontzegt en losgeld eist om weer toegang te krijgen. Hoewel sommige mensen misschien denken "een virus heeft mijn computer vergrendeld", wordt ransomware meestal geclassificeerd als een andere vorm van malware dan een virus.

De vroegste varianten van ransomware werden eind jaren 80 ontwikkeld en de betaling moest via slakkenpost worden verzonden. Tegenwoordig geven schrijvers van ransomware opdracht om de betaling te verzenden via cryptocurrency of creditcard en aanvallers richten zich op individuen, bedrijven en organisaties van allerlei aard. Sommige auteurs van ransomware verkopen de service aan andere cybercriminelen, wat bekend staat als Ransomware-as-a-Service of RaaS.

Ransomware-aanvallen

Hoe voert een threat actor precies een ransomware-aanval uit? Eerst moeten ze toegang krijgen tot een apparaat of netwerk. Toegang stelt hen in staat de benodigde malware te gebruiken om je apparaat en gegevens te versleutelen of te vergrendelen. Er zijn verschillende manieren waarop ransomware je computer kan infecteren.

Hoe krijg ik ransomware?

- Malspam: Om toegang te krijgen, gebruiken sommige bedreigingsactoren spam, waarbij ze een e-mail met een schadelijke bijlage naar zoveel mogelijk mensen sturen en kijken wie de bijlage opent en als het ware "in het aas hapt". Kwaadaardige spam, of malspam, is ongevraagde e-mail die wordt gebruikt om malware af te leveren. De e-mail kan bijlagen met boobytraps bevatten, zoals PDF's of Word-documenten. Het kan ook koppelingen naar schadelijke websites bevatten.

- Malvertising: Een andere populaire infectiemethode is malvertising. Malvertising, of kwaadaardige reclame, is het gebruik van online reclame om malware te verspreiden met weinig tot geen interactie van de gebruiker. Tijdens het surfen op het web, zelfs op legitieme sites, kunnen gebruikers naar criminele servers worden geleid zonder ooit op een advertentie te klikken. Deze servers verzamelen gegevens over de computers van slachtoffers en hun locaties en selecteren vervolgens de malware die het meest geschikt is om af te leveren. Vaak is die malware ransomware. Malvertising gebruikt vaak een geïnfecteerd iframe, of onzichtbaar webpagina-element, om zijn werk te doen. Het iframe leidt om naar een landingspagina voor misbruik en kwaadaardige code valt het systeem aan vanaf de landingspagina via een exploit kit. Dit gebeurt allemaal zonder medeweten van de gebruiker, daarom wordt het vaak een drive-by-download genoemd.

- Spear phishing: Een meer gerichte manier om een ransomware-aanval uit te voeren is spearphishing. Een voorbeeld van spear phishing is het sturen van e-mails naar werknemers van een bepaald bedrijf, waarbij wordt beweerd dat de CEO u vraagt om een belangrijke werknemersenquête in te vullen, of dat de HR-afdeling u vraagt u een nieuw beleid te downloaden en te lezen. De term "whaling" wordt gebruikt om dergelijke methoden te beschrijven die gericht zijn op besluitvormers op hoog niveau in een organisatie, zoals de CEO of andere leidinggevenden.

- Social engineering: Malspam, malvertising en spear phishing kunnen elementen van social engineering bevatten en doen dat ook vaak. Bedreigers kunnen social engineering gebruiken om mensen te verleiden bijlagen te openen of op links te klikken door zich legitiem voor te doen - of dat nu is door te doen alsof ze van een vertrouwde instelling of een vriend komen. Cybercriminelen maken gebruik van social engineering bij andere soorten ransomware-aanvallen, zoals het zich voordoen als de FBI om gebruikers bang te maken zodat ze een geldbedrag betalen om hun bestanden te ontgrendelen. Een ander voorbeeld van social engineering is als een bedreigende actor informatie verzamelt van uw openbare sociale-mediaprofielen over uw interesses, plaatsen waar u vaak u , uw baan, enz. en een deel van die informatie gebruikt om u bericht te sturen dat u bekend voorkomt, in de hoop dat uerop klikt voordat u dat het niet legitiem is.

Bestanden versleutelen & losgeld eisen

Welke methode de dreigingsacteur ook gebruikt, zodra ze toegang hebben en de ransomware-software (meestal geactiveerd door het slachtoffer dat op een link klikt of een bijlage opent) je bestanden of gegevens versleutelt zodat je er geen toegang meer toe hebt, zie je vervolgens een bericht waarin een losgeldbetaling wordt geëist om te herstellen wat ze hebben weggenomen. Vaak eisen de aanvallers betaling via cryptocurrency.

Soorten ransomware

De drie belangrijkste soorten ransomware zijn scareware, screen lockers en versleutelende ransomware:

- Scareware: Scareware, zo blijkt, is niet zo eng. u een pop-upbericht ontvangen waarin wordt beweerd dat er malware is ontdekt en dat u deze alleen kunt verwijderen door te betalen. Als u niets u , zult uwaarschijnlijk gebombardeerd blijven worden met pop-ups, maar uw bestanden zijn in wezen veilig. Een legitiem cyberbeveiligingsprogramma zou klanten niet op deze manier benaderen. Als u de software van dit bedrijf nog niet op uw computer hebt staan, zouden ze u niet controleren op ransomware-infectie. Als u beveiligingssoftware hebt, hoeft u niet te betalen om de infectie te laten uhebt al betaald voor de software om dat werk te doen.

- Screen lockers: Verhoog de terreuralert naar oranje voor deze jongens. Wanneer schermvergrendelende ransomware op je computer komt, betekent het dat je volledig uit je pc bent buitengesloten. Bij het opstarten verschijnt een volledig scherm venster, vaak vergezeld van een officieel ogend FBI of Ministerie van Justitie zegel dat zegt dat er illegale activiteit op je computer is gedetecteerd en dat je een boete moet betalen. De FBI zou je echter niet uit je computer buitensluiten of betaling eisen voor illegale activiteiten. Als ze je verdenken van piraterij, kinderporno of andere cybercriminaliteit, zouden ze via de juiste juridische kanalen gaan.

- Encrypting ransomware: Dit is het echt nare spul. Dit zijn de jongens die je bestanden gappen en versleutelen, en betaling eisen in ruil voor het ontsleutelen en terughalen. De reden waarom dit type ransomware zo gevaarlijk is, is omdat zodra cybercriminelen je bestanden in handen hebben, geen enkele beveiligingssoftware of systeemherstel ze aan je kan teruggeven. Tenzij je het losgeld betaalt—zijn ze over het algemeen weg. En zelfs als je betaalt, is er geen garantie dat de cybercriminelen je die bestanden teruggeven.

Mac

Zich niet uit de ransomware-game willen laten, brachten Mac-malware-schrijvers in 2016 de eerste ransomware voor Mac-besturingssystemen uit. KeRanger genaamd, besmette de ransomware een app genaamd Transmission die, als deze werd gestart, kwaadaardige bestanden kopieerde die drie dagen stil op de achtergrond bleven draaien totdat ze ontploften en bestanden versleutelden. Gelukkig bracht het ingebouwde anti-malwareprogramma van Apple, XProtect, kort nadat de ransomware werd ontdekt, een update uit die het zou blokkeren om gebruikerssystemen te besmetten. Desalniettemin is Mac ransomware niet langer theoretisch.

Na KeRanger kwamen Findzip en MacRansom, beide ontdekt in 2017. Meer recentelijk in 2020, was er iets dat op ransomware leek (ThiefQuest, ook bekend als EvilQuest), maar bleek het eigenlijk een zogenaamde "wiper" te zijn. Het deed zich voor als ransomware als een dekmantel voor het feit dat het al je gegevens exfiltreerde en hoewel het bestanden versleutelde, was er nooit een manier voor gebruikers om ze te ontsleutelen of contact op te nemen met de daders over betalingen.

Mobiele ransomware

Pas met de opkomst van de beruchte CryptoLocker en andere vergelijkbare families in 2014 werd ransomware op grote schaal gezien op mobiele apparaten. Mobiele ransomware toont meestal een bericht dat het apparaat is vergrendeld vanwege enige vorm van illegale activiteit. Het bericht meldt dat de telefoon wordt ontgrendeld nadat een vergoeding is betaald. Mobiele ransomware wordt vaak verspreid via kwaadaardige apps en vereist dat je de telefoon in veilige modus opstart en de geïnfecteerde app verwijdert om weer toegang tot je mobiele apparaat te krijgen.

Wie richten ransomware-schrijvers zich op?

Toen ransomware werd geïntroduceerd (en vervolgens opnieuw werd geïntroduceerd), waren de eerste slachtoffers individuele systemen (oftewel gewone mensen). Echter, cybercriminelen begonnen het volledige potentieel van ransomware te realiseren toen ze het naar bedrijven gingen verslepen. Ransomware was zo succesvol tegen bedrijven, waardoor productiviteit werd stopgezet en gegevens en inkomsten verloren gingen, dat de schrijvers ervan de meeste van hun aanvallen daarop richtten.

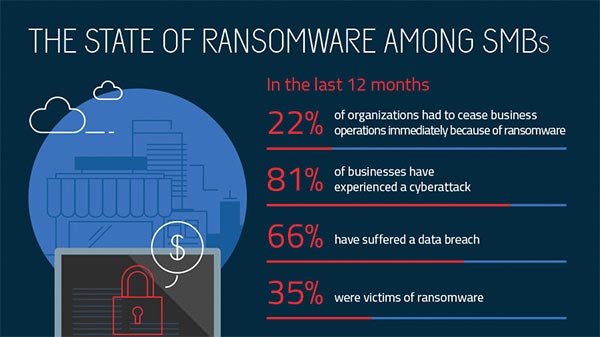

Tegen het einde van 2016 bestond 12,3 procent van de wereldwijde detecties bij ondernemingen uit ransomware, terwijl slechts 1,8 procent van de consumentendetections wereldwijd ransomware was. Tegen 2017 had 35 procent van de kleine en middelgrote bedrijven een ransomware-aanval ervaren. Vooruitspoelend naar de wereldwijde pandemie in 2020, blijft de dreiging bestaan: ransomware-bendes vielen ziekenhuizen en medische faciliteiten aan en ontwikkelden nieuwe tactieken zoals 'dubbele afpersing,' waarbij aanvallers meer geld kunnen afpersen met bedreigingen om gevoelige gegevens uit te lekken dan door computers te ontsleutelen die ze hadden versleuteld. Sommige ransomware-groepen bieden hun diensten aan anderen aan, met behulp van een Ransomware-as-a-Service of RaaS-model.

Ransomwarerapport over kleine en middelgrote bedrijven.

Geografisch gezien zijn ransomware-aanvallen nog steeds gericht op westerse markten, met respectievelijk het Verenigd Koninkrijk, de Verenigde Staten en Canada als de top drie van landen die het doelwit vormen. Net als bij andere bedreigingsactoren volgen ransomware-auteurs het geld, dus ze zoeken naar gebieden waar zowel veel pc's worden gebruikt als relatieve rijkdom heerst. Naarmate de economische groei in opkomende markten in Azië en Zuid-Amerika toeneemt, kunnen we ook daar een toename van ransomware (en andere vormen van malware) verwachten.

Hoe kan ik ransomware verwijderen?

Ze zeggen dat een beetje preventie veel waard is. Dit is zeker waar als het om ransomware gaat. Als een aanvaller je apparaat versleutelt en losgeld eist, is er geen garantie dat ze het ontsleutelen, of je nu betaalt of niet.

Daarom is het cruciaal om voorbereid te zijn voordat je wordt getroffen door ransomware. Twee belangrijke stappen om te nemen zijn:

- Installeer beveiligingssoftware voordat je wordt getroffen door ransomware

- Maak een back-up van je belangrijke gegevens (bestanden, documenten, foto’s, video’s, enz.)

Als je een ransomware-infectie hebt, is de nummer één regel om nooit het losgeld te betalen. (Dit is nu advies ondersteund door de FBI.) Dat moedigt alleen cybercriminelen aan om extra aanvallen te lanceren tegen jou of iemand anders.

Een mogelijke optie om ransomware te verwijderen is dat je misschien enkele versleutelde bestanden kunt terughalen door gratis decryptors te gebruiken. Ter verduidelijking: niet alle ransomware-families hebben decryptors die voor hen zijn gemaakt, in veel gevallen omdat de ransomware gebruikmaakt van geavanceerde en gecompliceerde versleutelingalgoritmen.

En zelfs als er een decryptor is, is het niet altijd duidelijk of het de juiste versie van de malware betreft. Je wilt je bestanden niet verder versleutelen door het verkeerde decryptiescript te gebruiken. Daarom moet je goed letten op het losgeldbericht zelf of misschien het advies van een beveiligings-/IT-specialist vragen voordat je iets probeert.

Andere manieren om een ransomware-infectie aan te pakken zijn onder meer het downloaden van een beveiligingsproduct dat bekendstaat op het gebied van remedie en het uitvoeren van een scan om de dreiging te verwijderen. Je krijgt je bestanden misschien niet terug, maar je kunt erop vertrouwen dat de infectie wordt opgeruimd. Voor schermvergrendelende ransomware kan een volledige systeemherstel noodzakelijk zijn. Als dat niet werkt, kun je proberen een scan uit te voeren vanaf een opstartbare cd of USB-stick.

Als je een encryptie ransomware-infectie in actie wilt proberen te stoppen, moet je bijzonder waakzaam blijven. Als je merkt dat je systeem zonder duidelijke reden vertraagt, schakel het uit en verbreek de internetverbinding. Als, nadat je opnieuw hebt opgestart, de malware nog steeds actief is, kan deze geen instructies verzenden of ontvangen van de commando- en controle server. Dat betekent dat de malware zonder sleutel of betalingsmogelijkheid inactief kan blijven. Op dat punt, download en installeer een beveiligingsproduct en voer een volledige scan uit.

Echter, deze opties voor het verwijderen van ransomware zullen niet in alle gevallen werken. Zoals hierboven vermeld, wees proactief in je verdediging tegen ransomware door beveiligingssoftware zoals Malwarebytes Premium te installeren, en door al je belangrijke gegevens te back-uppen. Voor bedrijven, leer meer over Malwarebytes bedrijfsoplossingen die ransomware detectie, preventie en teruggang bevatten.

Hoe bescherm ik mezelf tegen ransomware?

Beveiligingsexperts zijn het erover eens dat de beste manier om tegen ransomware te beschermen is om het te voorkomen voordat het gebeurt.

Lees over de beste manieren om een ransomware-infectie te voorkomen.

Hoewel er methoden zijn om met een ransomware-infectie om te gaan, zijn het op zijn best onvolkomen oplossingen en vereisen ze vaak veel meer technische vaardigheden dan de gemiddelde computergebruiker heeft. Dus hier is wat we mensen aanraden te doen om de gevolgen van ransomware-aanvallen te vermijden.

De eerste stap in ransomware preventie is te investeren in geweldige cyberbeveiliging—een programma met realtime bescherming dat is ontworpen om geavanceerde malware-aanvallen zoals ransomware te bestrijden. Je moet ook letten op functies die zowel kwetsbare programma's tegen bedreigingen beschermen (een anti-exploit-technologie) als ransomware blokkeren om bestanden gegijzeld te houden (een anti-ransomware component). Klanten die de premium versie van Malwarebytes voor Windows gebruikten, waren bijvoorbeeld beschermd tegen alle grote ransomware-aanvallen van 2017.

Vervolgens u , hoeveel pijn het u ook doet, regelmatig veilige back-ups van uw gegevens maken. Wij raden u aan om cloud-opslag te gebruiken met een hoge mate van versleuteling en verificatie met meerdere factoren. u echter ook USB's of een externe harde schijf aanschaffen waarop u nieuwe of bijgewerkte bestanden kunt opslaan - zorg er alleen wel voor dat u de apparaten fysiek loskoppelt van uw computer nadat u een back-up hebt gemaakt, anders kunnen ze ook geïnfecteerd raken met ransomware.

Zorg er vervolgens voor dat uw systemen en software zijn bijgewerkt. De WannaCry ransomware-uitbraak maakte gebruik van een kwetsbaarheid in Microsoft-software. Hoewel het bedrijf al in maart 2017 een patch had uitgebracht voor het beveiligingslek, installeerden veel mensen de update niet, waardoor ze konden worden aangevallen. We begrijpen dat het moeilijk is om op de hoogte te blijven van een steeds langer wordende lijst met updates van een steeds langer wordende lijst met software en applicaties die uw in uw dagelijks leven gebruikt. Daarom raden we u aan uw instellingen te wijzigen om automatisch updaten in te schakelen.

Tot slot, blijf op de hoogte. Een van de meest voorkomende manieren waarop computers besmet raken met ransomware is door middel van social engineering. Informeer jezelf (en je werknemers als je een bedrijfseigenaar bent) over hoe je malspam, verdachte websites en andere oplichterijen kunt herkennen. En bovenal, gebruik gezond verstand. Als het verdacht lijkt, is het dat waarschijnlijk ook.

Hoe beïnvloedt ransomware mijn bedrijf?

GandCrab, SamSam, WannaCry, NotPetya - het zijn allemaal verschillende soorten ransomware en ze treffen bedrijven hard. Het is zelfs zo dat ransomware-aanvallen op bedrijven in de tweede helft van 2018 met 88% zijn toegenomen doordat cybercriminelen zich minder richten op aanvallen op consumenten. Cybercriminelen beseffen dat grote bedrijven veel geld opleveren en richten zich nu op ziekenhuizen, overheidsinstellingen en commerciële instellingen. Alles bij elkaar opgeteld bedragen de gemiddelde kosten van een datalek, inclusief herstel, boetes en uitbetalingen van ransomware, $3,86 miljoen.

Het merendeel van de recente ransomware gevallen is geïdentificeerd als GandCrab. Eerst ontdekt in januari 2018, heeft GandCrab al verschillende versies doorlopen omdat de bedreigingsmakers hun ransomware moeilijker te verdedigen maken en de versleuteling versterken. Geschat wordt dat GandCrab inmiddels al ergens rond de $300 miljoen aan betaalde losgelden heeft binnengeharkt, met individuele losgelden variërend van $600 tot $700,000.

In een andere opmerkelijke aanval, terug in maart 2018, verlamde de SamSam-ransomware de stad Atlanta door verschillende essentiële stadsdiensten lam te leggen—including de inning van inkomsten en het systeem voor politieadministratie. Al met al kostte de SamSam-aanval Atlanta $2.6 miljoen om te herstellen.

Gezien de golf van ransomware-aanvallen en de enorme kosten die ermee gemoeid zijn, is het nu een goed moment om slim te worden over hoe je je bedrijf tegen ransomware kunt beschermen. We hebben het onderwerp eerder in detail behandeld, maar hier is een korte blik op hoe je je bedrijf tegen malware kunt beschermen.

- Maak een back-up van je gegevens. Als je back-ups beschikbaar hebt, is het herstellen van een ransomware-aanval net zo eenvoudig als het wissen en opnieuw imageren van geïnfecteerde systemen. Je wilt je back-ups mogelijk scannen om ervoor te zorgen dat ze niet geïnfecteerd zijn, want sommige ransomware is ontworpen om naar netwerkshares te zoeken. Daarom is het verstandig om gegevensback-ups op een beveiligde cloudserver op te slaan met hoge encryptie en multi-factor authenticatie.

- uw software patchen en bijwerken. Ransomware maakt vaak gebruik van exploitkits om ongeoorloofde toegang te krijgen tot een systeem of netwerk (bijv. GandCrab). Zolang de software in uw netwerk up-to-date is, kunnen exploit-gebaseerde ransomware-aanvallen u geen kwaad doen. Als uw bedrijf draait op verouderde of verouderde software, loopt urisico op ransomware, omdat de softwaremakers geen beveiligingsupdates meer uitbrengen. Verwijder verouderde software en vervang deze door software die nog wordt ondersteund door de fabrikant.

- uw eindgebruikers voorlichten over malspam en het maken van sterke wachtwoorden. De ondernemende cybercriminelen achter Emotet gebruiken de voormalige banking Trojan als overbrengingsmiddel voor ransomware. Emotet vertrouwt op malspam om een eindgebruiker te infecteren en voet aan de grond te krijgen op uw netwerk. Eenmaal op uw netwerk gedraagt Emotet zich als een worm en verspreidt het zich van systeem naar systeem met behulp van een lijst met veelgebruikte wachtwoorden. Door te leren hoe u malspam herkent en multi-factor authenticatie te implementeren, blijven ueindgebruikers cybercriminelen een stap voor.

- Investeer in goede cyberbeveiligingstechnologie. Malwarebytes Endpoint Detection and Response, bijvoorbeeld, biedt je detectie-, reactie- en herstelmogelijkheden via één handige agent in je hele netwerk. Je kunt ook een gratis proefperiode aanvragen van Malwarebytes anti-ransomware technologie om meer specifiek te leren over onze ransomwarebeveiligingstechnologie.

Wat kun je doen als je al slachtoffer bent van ransomware? Niemand wil na de feiten nog met ransomware te maken hebben.

- Controleer of er een decryptor is. In enkele zeldzame gevallen kun je mogelijk je gegevens ontsleutelen zonder te betalen, maar ransomwarebedreigingen evolueren constant met als doel je bestanden moeilijker en moeilijker te ontsleutelen, dus wees niet al te hoopvol.

- Betaal de losgeld niet. We hebben altijd voorstander geweest van niet betalen en de FBI (na enig heen en weer geschuif) is het daarmee eens. Cybercriminelen hebben geen scrupules en er is geen garantie dat je je bestanden terugkrijgt. Bovendien laat je door het losgeld te betalen zien dat ransomware-aanvallen werken.

Geschiedenis van ransomware-aanvallen

De eerste ransomware, bekend als PC Cyborg of AIDS, werd in de late jaren 80 gemaakt. PC Cyborg zou alle bestanden in de C:-directory versleutelen na 90 keer opstarten, en dan eisen dat de gebruiker hun licentie verlengt door $189 per post naar PC Cyborg Corp te sturen. De gebruikte versleuteling was eenvoudig genoeg om terug te draaien, zodat het voor degenen die computervaardig waren geen bedreiging vormde.

Met weinig varianten die in de volgende 10 jaar opdoken, zou een echte ransomware-bedreiging pas in 2004 op het toneel verschijnen, toen GpCode zwakke RSA-encryptie gebruikte om persoonlijke bestanden gegijzeld te houden.

In 2007 luidde WinLock de opkomst van een nieuw type ransomware in dat, in plaats van bestanden te versleutelen, mensen buiten hun desktops hield. WinLock nam het scherm van het slachtoffer over en vertoonde pornografische beelden. Vervolgens eiste het betaling via een betaalde sms om ze te verwijderen.

Met de ontwikkeling van de losgeldfamilie Reveton in 2012 kwam er een nieuwe vorm van ransomware: law enforcement ransomware. Slachtoffers werden afgesloten van hun bureaublad en kregen een officieel uitziende pagina te zien met gegevens van wetshandhavingsinstanties zoals de FBI en Interpol. De ransomware beweerde dat de gebruiker een misdaad had gepleegd, zoals het hacken van computers, downloaden van illegale bestanden of zelfs betrokkenheid bij kinderporno. De meeste rechtshandhavingsransomwarefamilies eisten dat er een boete werd betaald variërend van $100 tot $3.000 met een pre-paid kaart zoals UKash of PaySafeCard.

Gemiddelde gebruikers wisten niet wat ze hiermee aan moesten en geloofden dat ze echt werden onderzocht door de wetshandhaving. Deze social engineering-tactiek, nu bekend als impliciete schuld, laat de gebruiker twijfelen aan zijn eigen onschuld en, in plaats van beschuldigd te worden van een activiteit waar ze niet trots op zijn, betalen ze de losgeld om alles te laten verdwijnen.

In 2013 introduceerde CryptoLocker de wereld opnieuw aan versleutelende ransomware—alleen dit keer was het veel gevaarlijker. CryptoLocker gebruikte militaire graad encryptie en opgeslagen de sleutel die nodig was om bestanden te ontgrendelen op een externe server. Dit betekende dat het vrijwel onmogelijk was voor gebruikers om hun gegevens terug te krijgen zonder het losgeld te betalen.

Dit type versleutelende ransomware wordt nog steeds gebruikt, omdat het gebleken is een ongelooflijk effectief middel voor cybercriminelen om geld te verdienen. Grootschalige ransomware-uitbraken, zoals WannaCry in mei 2017 en Petya in juni 2017, gebruikten versleutelende ransomware om gebruikers en bedrijven wereldwijd te verstrikken.

Eind 2018 brak Ryuk door op het toneel van ransomware met een reeks aanvallen op Amerikaanse nieuwspublicaties en de Onslow Water and Sewer Authority in North Carolina. In een interessante wending werden de systemen in kwestie eerst geïnfecteerd met Emotet of TrickBot, twee Trojaanse paarden die informatie stelen en nu worden gebruikt om andere vormen van malware te leveren, zoals Ryuk. Adam Kujawa, directeur van Malwarebytes Labs, speculeert dat Emotet en TrickBot worden gebruikt om hoogwaardige doelwitten te vinden. Zodra een systeem is geïnfecteerd en gemarkeerd als een goed doelwit voor ransomware, herinfecteert Emotet/TrickBot het systeem met Ryuk.

In 2019 zijn de criminelen achter de Sodinokibi-ransomware (een vermeende afsplitsing van GandCrab) begonnen met het gebruiken van managed service providers (MSP) om infecties te verspreiden. In augustus 2019 ontdekten honderden tandartspraktijken in het hele land dat ze geen toegang meer hadden tot hun patiëntendossiers. Aanvallers gebruikten een gecompromitteerde MSP, in dit geval een medisch dossier software bedrijf, om rechtstreeks meer dan 400 tandartspraktijken te infecteren met behulp van de administratie software.

Ook in 2019 ontdekte Malwarebytes de Maze-familie van ransomware. Volgens het Malwarebytes 2021 State of Malware Report, "ging Maze verder dan alleen maar data gijzelen—het bevatte een extra dreiging om gestolen gegevens openbaar te maken als er geen losgeld werd betaald." Een andere ransomware-bende die in hetzelfde jaar voor het eerst verscheen, is de REvil, ook bekend als "Sodin" of "Sodinokibi." Een verfijnde ransomware-bende, REvil gebruikt een Ransomware-as-a-Service (RaaS) model om te verkopen aan anderen die hun software willen gebruiken om ransomware-aanvallen uit te voeren.

In 2020 verscheen nog een nieuwe familie van ransomware genaamd Egregor. Er wordt gedacht dat het een soort opvolger is van de Maze-ransomwarefamilie, omdat veel van de cybercriminelen die met Maze werkten, overstapten naar Egregor. Net als Maze gebruikt Egregor een "dubbele afpersing" aanval, waarbij ze zowel bestanden versleutelen als gegevens van het slachtoffer stelen die ze dreigen online te publiceren tenzij het losgeld wordt betaald.

Hoewel ransomware-aanvallen op individuen al enkele jaren een probleem zijn, maken ransomware-aanvallen op bedrijven, ziekenhuizen en gezondheidszorgsystemen, scholen en schooldistricten, lokale overheden en andere organisaties in 2021 de krantenkoppen. Van Colonial Pipeline tot grote vleesverwerker JBS tot Steamship Authority, de grootste veerdienst in Massachusetts, hebben ransomware-aanvallers laten zien dat ze in staat en bereid zijn om grote bedrijven die alledaagse goederen zoals benzine, voedsel en vervoer leveren, te ontwrichten.

Gedurende 2021 hebben we kop na kop gezien van grote ransomware-aanvallen op grote bedrijven en organisaties (zie het nieuwssectie hierboven om te lezen over veel van hen). Medio het jaar zei de Amerikaanse regering dat ransomware zou worden onderzocht zoals terrorisme, en creëerde de website StopRansomware.gov om informatie over het stoppen en overleven van ransomware-aanvallen te bundelen.

Wat zal de rest van 2021 en 2022 brengen in het ransomware dreigingslandschap? Terwijl we het niet weten, zullen we hier zijn om je op de hoogte te houden. Kom terug op deze pagina voor toekomstige updates, en volg de Malwarebytes Labs blog voor de laatste cyberbeveiligingsnieuws.