Google heeft een patch uitgebracht voor een zeer ernstige Chrome , bijgehouden als CVE-2026-2441, een geheugenfout in de manier waarop de browser bepaalde lettertypefuncties verwerkt, waarvan aanvallers al misbruik maken.

CVE-2026-2441 heeft de twijfelachtige eer om de eerste Chrome van 2026 te zijn. Google vond het ernstig genoeg om er een aparte update van het stabiele kanaal voor uit te brengen, in plaats van te wachten op de volgende grote release.

Hoe Chrome bijwerken

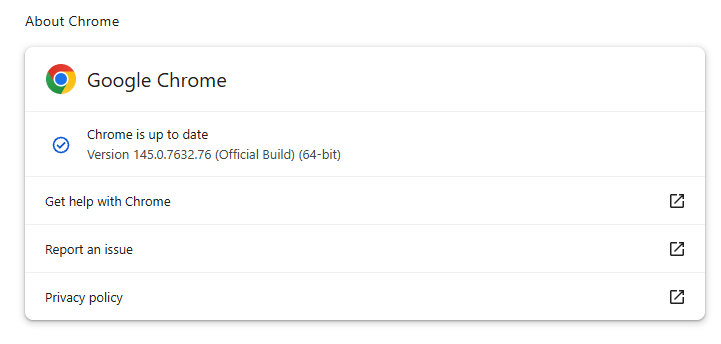

Het nieuwste versienummer is145.0.7632.75/76 voor Windows macOS, en145.0.7632.75voor Linux. Dus als uw Chrome versie 145.0.7632.75 of hoger,dan is deze beschermd tegen deze kwetsbaarheden.

De eenvoudigste manier om te updaten is door Chrome automatisch Chrome laten updaten. Maar je kunt achterop raken als je je browser nooit sluit of als er iets misgaat, bijvoorbeeld als een extensie de update extensie .

Om handmatig te updaten, klik je op het menuMeer(drie puntjes) en ga je naarInstellingen>Over Chrome. Als er een update beschikbaar is, Chrome deze Chrome downloaden. Start Chrome opnieuw op Chrome de update te voltooien, waarna je beschermd bent tegen deze kwetsbaarheden.

Je kunt ook stapsgewijze instructies vinden in onze handleiding voorhet updaten van Chrome elk besturingssysteem.

Technische details

Google bevestigt dat het actieve misbruik heeft geconstateerd, maar deelt nog geen informatie over wie het doelwit is, hoe vaak dit gebeurt of gedetailleerde indicatoren.

Maar we kunnen wel wat informatie afleiden uit wat we weten.

De kwetsbaarheid is een use-after-free-probleem in de CSS-lettertypefunctie Chrome(CSSFontFeatureValuesMap), die deel uitmaakt van de manier waarop websites tekst weergeven en opmaken. Meer specifiek: de hoofdoorzaak is een bug die iterators ongeldig maakt. Chrome een reeks lettertypefunctiewaarden terwijl het die reeks ook wijzigde, waardoor de lus naar verouderde gegevens bleef verwijzen totdat een aanvaller erin slaagde dat om te zetten in code-uitvoering.

Use-after-free (UAF) is een type softwarekwetsbaarheid waarbij een programma probeert toegang te krijgen tot een geheugenlocatie nadat deze is vrijgegeven. Dat kan leiden tot crashes of, in sommige gevallen, een aanvaller in staat stellen zijn eigen code uit te voeren.

Het CVE-record vermeldt: "Gebruik na vrijgave in CSS in Google Chrome 145.0.7632.75 stelde een externe aanvaller in staat om willekeurige code uit te voeren binnen een sandbox via een speciaal vervaardigde HTML-pagina." (Chromium-beveiligingsernst: hoog)

Dit betekent dat een aanvaller een speciale website of andere HTML-inhoud zou kunnen maken die code zou uitvoeren binnen de sandbox Chrome .

De sandbox Chromeis als een beveiligde box rond elk tabblad van een website. Zelfs als er iets in het tabblad misgaat, blijft dit beperkt en kan het de rest van uw systeem niet beschadigen. Het beperkt wat websitecode kan beïnvloeden op het gebied van bestanden, apparaten en andere apps, zodat een browserbug een aanvaller idealiter alleen toegang geeft tot die beperkte omgeving en niet de volledige controle over de machine.

Het uitvoeren van willekeurige code binnen de sandbox blijft gevaarlijk, omdat de aanvaller in feite 'die browsertab' wordt. Ze kunnen alles zien en wijzigen waar de tab toegang toe heeft. Zelfs zonder naar het besturingssysteem te ontsnappen, is dit voldoende om accounts te stelen, achterdeurtjes in clouddiensten te plaatsen of gevoelig verkeer om te leiden.

Als dit wordt gecombineerd met een kwetsbaarheid waardoor een proces uit de sandbox kan ontsnappen, kan een aanvaller zich lateraal verplaatsen, malware installeren of bestanden versleutelen, net als bij elke andere volledige systeemcompromittering.

Hoe blijf ik veilig

Om uw apparaat te beschermen tegen aanvallen die misbruik maken van deze kwetsbaarheid, wordt u sterk aangeraden om zo snel mogelijk een update uit te voeren. Hier volgen nog enkele tips om te voorkomen dat u slachtoffer wordt, zelfs voordat een zero-day is gepatcht:

- Klik niet op ongevraagde links in e-mails, berichten, onbekende websites of op sociale media.

- Schakel automatische updates in en start regelmatig opnieuw op. Veel gebruikers laten hun browser dagenlang openstaan, waardoor de bescherming vertraging oploopt, zelfs als de update op de achtergrond wordt gedownload.

- Gebruik een actuele, realtime antimalware-oplossing met een webbeveiligingscomponent.

Gebruikers van andere Chromium-gebaseerde browsers kunnen een soortgelijke update verwachten.

We rapporteren niet alleen over bedreigingen, we helpen ook uw volledige digitale identiteit te beveiligen.

Cyberbeveiligingsrisico's mogen nooit verder reiken dan een krantenkop. Bescherm uw persoonlijke gegevens en die van uw gezin door identiteitsbescherming te gebruiken.