A ferramenta de IA Vercel foi usada indevidamente por cibercriminosos para criar um site Malwarebytes .

Os cibercriminosos não precisam mais de habilidades de design ou programação para criar um site falso convincente de uma marca. Tudo o que precisam é de um nome de domínio e um construtor de sites com inteligência artificial. Em poucos minutos, eles podem clonar a aparência de um site, inserir fluxos de pagamento ou roubo de credenciais e começar a atrair vítimas por meio de pesquisas, mídias sociais e spam.

Um efeito colateral de ser uma marca estabelecida e confiável é atrair imitadores que querem uma fatia dessa confiança sem fazer nenhum esforço. Os cibercriminosos sempre souberam que é muito mais fácil enganar os usuários se passando por algo que eles já reconhecem do que inventando algo novo — e os avanços na inteligência artificial tornaram trivial para os golpistas criarem sites falsos convincentes.

Registrar um domínio com aparência plausível é barato e rápido, especialmente por meio de registradores e revendedores que fazem pouca ou nenhuma verificação prévia. Depois que os invasores obtêm um nome que se parece bastante com o original, eles podem usar ferramentas baseadas em IA para copiar layouts, cores e elementos de marca, além de gerar páginas de produtos, fluxos de inscrição e perguntas frequentes que parecem “da marca”.

Uma enxurrada de sites “oficiais” falsos

Dados de épocas festivas recentes mostram como o abuso de domínios em grande escala se tornou rotineiro.

Durante um período de três meses que antecedeu a temporada de compras de 2025, os pesquisadores observaram mais de 18.000 domínios com temas natalinos e iscas como “Natal”, “Black Friday” e “Promoção relâmpago”, com pelo menos 750 confirmados como maliciosos e muitos outros ainda sob investigação. No mesmo período, cerca de 19.000 domínios adicionais foram registrados explicitamente para se passar por grandes marcas de varejo, dos quais quase 3.000 já hospedavam páginas de phishing ou lojas fraudulentas.

Esses sites são usados para tudo, desde coleta de credenciais e fraudes de pagamento até entrega de malware disfarçado como “rastreadores de pedidos” ou “atualizações de segurança”.

Os invasores então aumentam a visibilidade usando SEO poisoning, abuso de anúncios e spam em comentários, empurrando seus sites falsos para os resultados de pesquisa e promovendo-os em feeds sociais ao lado dos sites legítimos. Da perspectiva do usuário, especialmente em dispositivos móveis sem a função hover, esse site falso pode estar a apenas um erro de digitação ou um toque de distância.

Quando a imitação atinge em cheio

Um exemplo recente mostra como a barreira à entrada se tornou baixa.

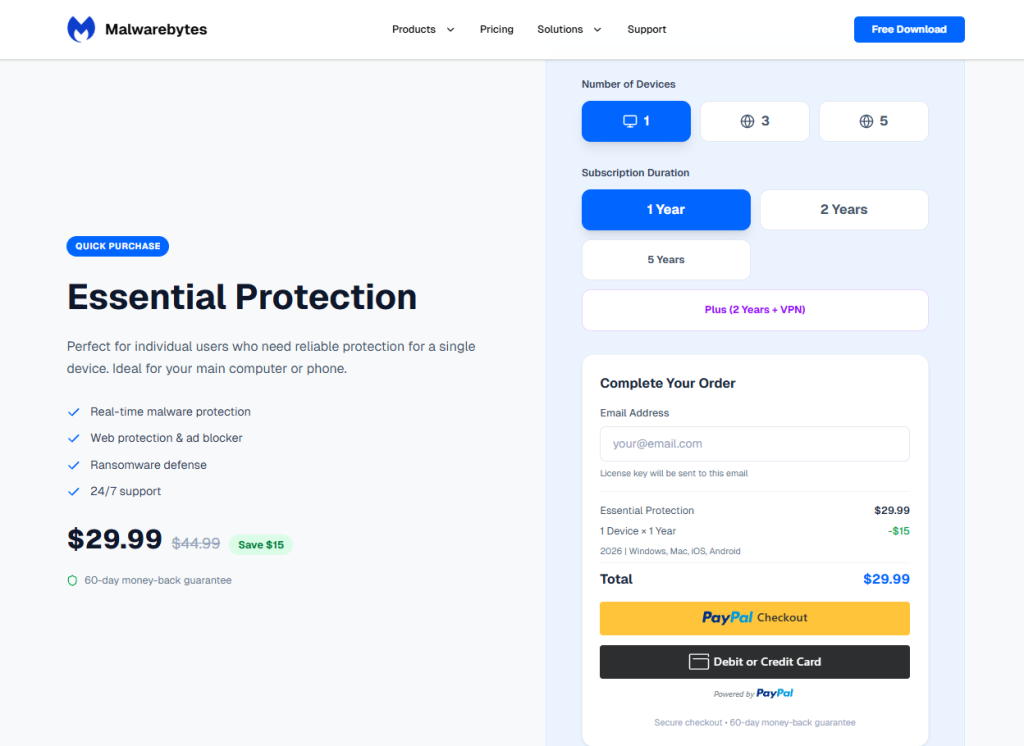

Fomos alertados sobre um site em installmalwarebytes[.]org que se fazia passar por um Malwarebytes genuíno Malwarebytes , desde o logotipo até o layout.

Uma inspeção minuciosa revelou que o HTML continha um valor de meta tag apontando para a v0 da Vercel, um aplicativo assistido por IA e criador de sites.

A ferramenta permite que os usuários colem uma URL existente em um prompt para recriar automaticamente seu layout, estilo e estrutura, produzindo um clone quase perfeito de um site em muito pouco tempo.

A história do domínio impostor mostra uma evolução gradual para o abuso.

Registrado em 2019, o site inicialmente não continha nenhuma Malwarebytes . Em 2022, o operador começou a incorporar Malwarebytes ao publicar conteúdo de segurança em indonésio. Isso provavelmente ajudou na reputação de pesquisa, ao mesmo tempo em que normalizou a aparência da marca para os visitantes. Mais tarde, o site ficou em branco, sem registros públicos de arquivo para 2025, apenas para reaparecer como um clone completo apoiado por ferramentas assistidas por IA.

O tráfego não chegou por acaso. Links para o site apareceram em comentários spam e links injetados em sites não relacionados, dando aos usuários a impressão de referências orgânicas e levando-os a páginas de download falsas.

Os fluxos de pagamento eram igualmente opacos. O site falso utilizava PayPal pagamentos, mas a integração ocultava o nome e o logotipo do comerciante das telas de confirmação exibidas ao usuário, deixando visíveis apenas os dados do comprador. Isso permitia que os criminosos aceitassem dinheiro revelando o mínimo possível sobre si mesmos.

Nos bastidores, os dados históricos de registro apontavam para uma origem na Índia e para um IP de hospedagem (209.99.40[.]222) associado ao estacionamento de domínios e outros usos duvidosos, em vez de hospedagem normal de produção.

Combinado com a clonagem alimentada por IA e a configuração de pagamento evasiva, isso criou um quadro de fraude de baixo esforço e alta confiança.

Construtores de sites com IA como multiplicadores de força

O caso installmalwarebytes[.]org não é um uso indevido isolado de construtores assistidos por IA. Ele se encaixa em um padrão mais amplo de invasores que utilizam ferramentas generativas para criar e hospedar sites de phishing em grande escala.

Equipes de inteligência contra ameaças documentaram o uso indevido da plataforma v0 da Vercel para gerar páginas de phishing totalmente funcionais que se passam por portais de login de várias marcas, incluindo provedores de identidade e serviços em nuvem, tudo a partir de simples prompts de texto. Depois que a IA produz um clone, os criminosos podem ajustar alguns links para apontar para seus próprios back-ends de roubo de credenciais e entrar em operação em questão de minutos.

Pesquisas sobre o papel da IA no phishing moderno mostram que os invasores estão recorrendo fortemente a geradores de sites, assistentes de redação e chatbots para otimizar toda a cadeia de ataque — desde a criação de textos persuasivos em vários idiomas até a geração de páginas responsivas que são exibidas de forma clara em todos os dispositivos. Uma análise de campanhas de phishing assistidas por IA descobriu que cerca de 40% dos abusos observados envolviam serviços de geração de sites, 30% envolviam ferramentas de redação de IA e cerca de 11% utilizavam chatbots, muitas vezes em combinação. Essa combinação permite que até mesmo agentes pouco qualificados produzam golpes com aparência profissional que antes exigiam habilidades especializadas ou kits pagos.

Primeiro o crescimento, depois as proteções

O problema central não é que a IA possa criar sites. É que os incentivos em torno do desenvolvimento de plataformas de IA são distorcidos. Os fornecedores estão sob intensa pressão para lançar novos recursos, aumentar a base de usuários e conquistar participação no mercado, e essa pressão muitas vezes se sobrepõe a investimentos sérios na prevenção de abusos.

Como disse o gerente Malwarebytes , Mark Beare:

“Construtores de sites baseados em IA, como Lovable e Vercel, reduziram drasticamente a barreira para o lançamento de sites sofisticados em poucos minutos. Embora essas plataformas incluam controles básicos de segurança, seu foco principal é a velocidade, a facilidade de uso e o crescimento — não a prevenção da falsificação de marcas em grande escala. Esse desequilíbrio cria uma oportunidade para que os malfeitores ajam mais rapidamente do que as defesas, criando marcas falsas convincentes antes que as vítimas ou empresas possam reagir.”

Os geradores de sites permitem a clonagem de marcas de empresas conhecidas sem verificação, os fluxos de publicação ignoram as verificações de identidade e a moderação falha silenciosamente ou só reage após uma denúncia de abuso. Alguns construtores permitem que qualquer pessoa crie e publique um site sem sequer confirmar um endereço de e-mail, facilitando a queima de contas assim que uma é sinalizada ou removida.

Para ser justo, há sinais de que alguns provedores estão começando a responder bloqueando campanhas específicas de phishing após a divulgação ou adicionando controles limitados de proteção de marca. Mas essas são, muitas vezes, soluções reativas aplicadas após o dano já ter sido causado.

Enquanto isso, os invasores podem migrar para clones de código aberto ou bifurcações levemente modificadas das mesmas ferramentas hospedadas em outros lugares, onde pode não haver nenhuma moderação de conteúdo significativa.

Na prática, o efeito líquido é que as empresas de IA se beneficiam do crescimento e da experimentação que acompanham as ferramentas permissivas, enquanto as consequências são deixadas para as vítimas e os defensores.

Bloqueamos o domínio em nosso módulo de proteção da web e solicitamos a remoção do domínio e do fornecedor.

Como se manter seguro

Os usuários finais não podem corrigir incentivos de IA desalinhados, mas podem dificultar a vida dos falsificadores de marcas. Mesmo quando um site clonado parece convincente, há sinais de alerta a serem observados:

- Antes de concluir qualquer pagamento, sempre verifique os detalhes de “Pagar a” ou o resumo da transação. Se nenhum comerciante for mencionado, saia do site e considere-o suspeito.

- Use umasolução antimalwareatualizada e em tempo real com um módulo de proteção da web.

- Não siga links publicados em comentários, redes sociais ou e-mails não solicitados para comprar um produto. Siga sempre um método verificado e confiável para entrar em contato com o fornecedor.

Se você encontrar um Malwarebytes falso Malwarebytes , por favor, nos informe.

Não nos limitamos a relatar ameaças — ajudamos a proteger toda a sua identidade digital.

Os riscos de segurança cibernética nunca devem ir além das manchetes. Proteja suas informações pessoais e as de sua família usando proteção de identidade.