Tudo sobre ataques de ransomware

O ransomware foi manchete durante todo o ano de 2021 e continua a ser notícia em 2022. Você pode ter ouvido histórias de ataques a grandes empresas, organizações ou órgãos governamentais, ou talvez você, como indivíduo, tenha sofrido um ataque de ransomware em seu próprio dispositivo.

É um problema significativo e uma perspectiva assustadora ter todos os seus arquivos e dados mantidos como reféns até que você pague. Se você quiser saber mais sobre essa ameaça, continue lendo para conhecer as diferentes formas de ransomware, como ele é obtido, de onde vem, quem é o alvo e, por fim, o que você pode fazer para se proteger contra ele.

O que é ransomware?

Definição de ransomware

O malware de resgate, ou ransomware, é um tipo de malware que impede que os usuários acessem seus sistemas ou arquivos pessoais e exige o pagamento de um resgate para recuperar o acesso. Embora algumas pessoas possam pensar que "um vírus travou meu computador", o ransomware normalmente é classificado como uma forma de malware diferente de um vírus.

As primeiras variantes de ransomware foram desenvolvidas no final da década de 1980, e o pagamento deveria ser enviado por correio tradicional. Hoje, os autores de ransomware ordenam que o pagamento seja enviado por meio de criptomoeda ou cartão de crédito, e os atacantes têm como alvo indivíduos, empresas e organizações de todos os tipos. Alguns autores de ransomware vendem o serviço para outros criminosos cibernéticos, o que é conhecido como Ransomware-as-a-Service ou RaaS.

Ataques de ransomware

Como exatamente um agente de ameaça realiza um ataque de ransomware? Primeiro, ele precisa obter acesso a um dispositivo ou rede. O acesso permite que ele utilize o malware necessário para criptografar ou bloquear seu dispositivo e seus dados. Há várias maneiras diferentes pelas quais o ransomware pode infectar seu computador

Como posso obter ransomware?

- Malspam: Para obter acesso, alguns agentes de ameaças usam o spam, no qual enviam um e-mail com um anexo mal-intencionado para o maior número possível de pessoas, para ver quem abre o anexo e "morde a isca", por assim dizer. O spam malicioso, ou malspam, é um e-mail não solicitado que é usado para distribuir malware. O e-mail pode incluir anexos com armadilhas, como PDFs ou documentos do Word. Ele também pode conter links para sites mal-intencionados.

- Malvertising: Outro método de infecção popular é o malvertising. Malvertising, ou publicidade maliciosa, é o uso de publicidade on-line para distribuir malware com pouca ou nenhuma interação com o usuário. Ao navegar na Web, mesmo em sites legítimos, os usuários podem ser direcionados a servidores criminosos sem nunca clicar em um anúncio. Esses servidores catalogam os detalhes sobre os computadores das vítimas e suas localizações e, em seguida, selecionam o malware mais adequado para distribuição. Geralmente, esse malware é um ransomware. O malvertising geralmente usa um iframe infectado, ou elemento invisível de página da Web, para fazer seu trabalho. O iframe é redirecionado para uma página de destino de exploração e o código mal-intencionado ataca o sistema a partir da página de destino por meio de um kit de exploração. Tudo isso acontece sem o conhecimento do usuário, e é por isso que muitas vezes é chamado de drive-by-download.

- Spear phishing: um meio mais direcionado para um ataque de ransomware é o spearphishing. Um exemplo de spear phishing seria o envio de e-mails aos funcionários de uma determinada empresa, alegando que o CEO está pedindo que você responda a uma importante pesquisa com os funcionários ou que o departamento de RH está solicitando o download e a leitura de uma nova política. O termo "whaling" é usado para descrever esses métodos direcionados a tomadores de decisão de alto nível em uma organização, como o CEO ou outros executivos.

- Engenharia social: Malspam, malvertising e spear phishing podem conter, e frequentemente contêm, elementos de engenharia social. Os agentes de ameaças podem usar a engenharia social para enganar as pessoas e fazê-las abrir anexos ou clicar em links, aparentando ser legítimos, seja por parecerem ser de uma instituição confiável ou de um amigo. Os criminosos cibernéticos usam a engenharia social em outros tipos de ataques de ransomware, como se passar pelo FBI para assustar os usuários e fazê-los pagar uma quantia em dinheiro para desbloquear seus arquivos. Outro exemplo de engenharia social seria se um agente de ameaça reunisse informações de seus perfis públicos de mídia social sobre seus interesses, lugares que você visita com frequência, seu trabalho etc., e usasse algumas dessas informações para enviar uma mensagem que lhe pareça familiar, esperando que você clique antes de perceber que não é legítima.

Criptografia de arquivos e exigência de resgate

Seja qual for o método usado pelo agente da ameaça, depois que ele obtém acesso e o software de ransomware (normalmente ativado pela vítima ao clicar em um link ou abrir um anexo) criptografa seus arquivos ou dados para que você não possa acessá-los, você verá uma mensagem exigindo o pagamento de um resgate para restaurar o que foi tirado. Geralmente, o invasor exige o pagamento por meio de criptomoeda.

Tipos de ransomware

Os três principais tipos de ransomware incluem scareware, bloqueadores de tela e ransomware de criptografia:

- Scareware: O scareware, como se vê, não é tão assustador assim. Ele inclui software de segurança desonesto e golpes de suporte técnico. Você pode receber uma mensagem pop-up informando que um malware foi descoberto e que a única maneira de se livrar dele é pagar. Se você não fizer nada, provavelmente continuará a ser bombardeado com pop-ups, mas seus arquivos estarão basicamente seguros. Um programa de software de segurança cibernética legítimo não solicitaria clientes dessa forma. Se você ainda não tiver o software dessa empresa no computador, ela não o estará monitorando para detectar infecção por ransomware. Se você tiver um software de segurança, não precisará pagar para que a infecção seja removida - você já pagou pelo software para fazer esse trabalho.

- Bloqueadores de tela: Atualize para o alerta laranja de terror para esses tipos. Quando o ransomware de tela bloqueada entra no seu computador, isso significa que você fica totalmente fora do PC. Ao iniciar o computador, uma janela em tamanho real será exibida, geralmente acompanhada de um selo oficial do FBI ou do Departamento de Justiça dos EUA dizendo que uma atividade ilegal foi detectada em seu computador e que você deve pagar uma multa. No entanto, o FBI não bloqueia o acesso ao seu computador nem exige pagamento por atividade ilegal. Se eles suspeitassem de pirataria, pornografia infantil ou outros crimes cibernéticos, eles passariam pelos canais legais apropriados.

- Ransomware de criptografia: Esse é o material realmente desagradável. São aqueles que se apoderam de seus arquivos e os criptografam, exigindo pagamento para descriptografá-los e entregá-los novamente. O motivo pelo qual esse tipo de ransomware é tão perigoso é que, uma vez que os criminosos cibernéticos obtêm seus arquivos, nenhum software de segurança ou restauração do sistema pode devolvê-los a você. A menos que você pague o resgate, na maioria das vezes, eles desaparecem. E mesmo que você pague, não há garantia de que os criminosos cibernéticos devolverão os arquivos.

Ransomware Mac

Como não querem ficar de fora do jogo do ransomware, os autores de malware Mac lançaram o primeiro ransomware para Mac OS em 2016. Chamado de KeRanger, o ransomware infectou um aplicativo chamado Transmission que, quando iniciado, copiava arquivos maliciosos que permaneciam em execução silenciosa em segundo plano por três dias até serem detonados e criptografarem arquivos. Felizmente, o XProtect, programa antimalware integrado da Apple, lançou uma atualização logo após a descoberta do ransomware que o impediria de infectar os sistemas dos usuários. No entanto, o ransomware Mac não é mais teórico.

Depois do KeRanger, vieram o Findzip e o MacRansom, ambos descobertos em 2017. Mais recentemente, em 2020, surgiu o que parecia ser um ransomware(ThiefQuest, também conhecido como EvilQuest), mas descobriu-se que era, na verdade, o que se chama de "limpador". Ele fingia ser um ransomware para encobrir o fato de que estava exfiltrando todos os seus dados e, embora criptografasse os arquivos, nunca tinha uma maneira de os usuários descriptografá-los ou entrar em contato com a quadrilha para fazer pagamentos.

Ransomware móvel

Não foi até o auge do infame CryptoLocker e outras famílias semelhantes em 2014 que o ransomware foi visto em grande escala em dispositivos móveis. O ransomware para dispositivos móveis geralmente exibe uma mensagem informando que o dispositivo foi bloqueado devido a algum tipo de atividade ilegal. A mensagem afirma que o telefone será desbloqueado após o pagamento de uma taxa. O ransomware para dispositivos móveis geralmente é fornecido por meio de aplicativos mal-intencionados e exige que você inicialize o telefone no modo de segurança e exclua o aplicativo infectado para recuperar o acesso ao seu dispositivo móvel.

Quem são os alvos dos autores de ransomware?

Quando o ransomware foi introduzido (e depois reintroduzido), suas vítimas iniciais eram sistemas individuais (também conhecidos como pessoas comuns). No entanto, os criminosos cibernéticos começaram a perceber todo o seu potencial quando lançaram o ransomware para as empresas. O ransomware foi tão bem-sucedido contra as empresas, interrompendo a produtividade e resultando em perda de dados e receita, que seus autores voltaram a maior parte de seus ataques para elas.

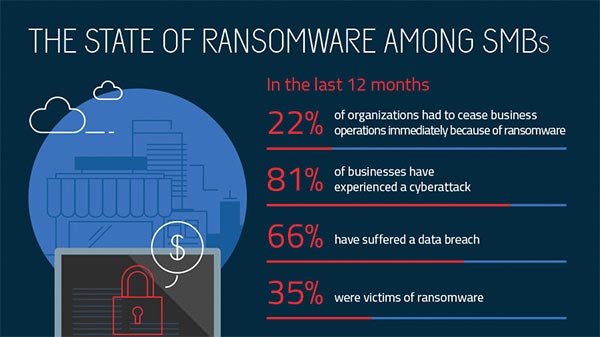

Até o final de 2016, 12,3% das detecções globais de empresas eram ransomware, enquanto apenas 1,8% das detecções de consumidores eram ransomware em todo o mundo. Em 2017, 35% das pequenas e médias empresas haviam sofrido um ataque de ransomware. Avançando rapidamente para a pandemia global em 2020, a ameaça persiste: As gangues de ransomware atacaram hospitais e instalações médicas e desenvolveram novas táticas, como a "extorsão dupla", em que os invasores conseguem extorquir mais dinheiro com ameaças de vazamento de dados confidenciais do que com a descriptografia de computadores criptografados. Alguns grupos de ransomware oferecem seus serviços a terceiros, usando o modelo Ransomware-as-a-Service ou RaaS.

Relatório sobre ransomware em empresas de pequeno e médio porte.

Geograficamente, os ataques de ransomware ainda se concentram nos mercados ocidentais, sendo que o Reino Unido, os EUA e o Canadá são os três principais países visados, respectivamente. Como acontece com outros agentes de ameaças, os autores de ransomware seguem o dinheiro e, por isso, procuram áreas com ampla adoção de PCs e relativa riqueza. À medida que os mercados emergentes da Ásia e da América do Sul aumentam o crescimento econômico, espera-se ver um aumento no ransomware (e em outras formas de malware) nesses países também.

Como posso remover o ransomware?

Dizem que uma grama de prevenção vale mais que um quilo de cura. Isso certamente é verdade quando se trata de ransomware. Se um invasor criptografar seu dispositivo e exigir um resgate, não há garantia de que ele o descriptografará, quer você pague ou não.

Por isso, é fundamental estar preparado antes de ser atingido por um ransomware. Duas medidas importantes a serem tomadas são:

- Instale um software de segurança antes de ser atingido por um ransomware

- Faça backup de seus dados importantes (arquivos, documentos, fotos, vídeos, etc.)

Se você se deparar com uma infecção de ransomware, a regra número um é nunca pagar o resgate. (Esse conselho agora é endossado pelo FBI.) Tudo o que isso faz é incentivar os criminosos cibernéticos a lançar ataques adicionais contra você ou outra pessoa.

Uma possível opção para a remoção de ransomware é a possibilidade de recuperar alguns arquivos criptografados usando descriptografadores gratuitos. Para ser claro: nem todas as famílias de ransomware tiveram decodificadores criados para elas, em muitos casos porque o ransomware está utilizando algoritmos de criptografia avançados e sofisticados.

E mesmo que haja um decodificador, nem sempre fica claro se ele é para a versão correta do malware. Você não quer criptografar ainda mais seus arquivos usando o script de descriptografia errado. Portanto, você precisará prestar muita atenção à própria mensagem de resgate ou talvez pedir a orientação de um especialista em segurança/TI antes de tentar qualquer coisa.

Outras maneiras de lidar com uma infecção por ransomware incluem o download de um produto de segurança conhecido por remediação e a execução de uma varredura para remover a ameaça. Talvez você não recupere seus arquivos, mas pode ter certeza de que a infecção será eliminada. No caso do ransomware de bloqueio de tela, uma restauração completa do sistema pode ser necessária. Se isso não funcionar, você pode tentar executar uma verificação a partir de um CD ou unidade USB inicializável.

Se quiser tentar impedir uma infecção de ransomware criptografado em ação, você precisará ficar particularmente atento. Se perceber que seu sistema está ficando lento sem motivo aparente, desligue-o e desconecte-o da Internet. Se, ao inicializar novamente, o malware ainda estiver ativo, ele não poderá enviar ou receber instruções do servidor de comando e controle. Isso significa que, sem uma chave ou uma forma de extrair o pagamento, o malware pode ficar inativo. Nesse momento, baixe e instale um produto de segurança e execute uma verificação completa.

No entanto, essas opções de remoção de ransomware não funcionarão em todos os casos. Conforme observado acima, para os consumidores, seja proativo em sua defesa contra o ransomware instalando um software de segurança como o Malwarebytes Premiume fazendo o backup de todos os seus dados importantes. Para as empresas, saiba mais sobre as soluções empresariais Malwarebytes que incluem detecção, prevenção e reversão de ransomware.

Como posso me proteger do ransomware?

Os especialistas em segurança concordam que a melhor maneira de se proteger contra o ransomware é evitar que ele ocorra em primeiro lugar.

Leia sobre as melhores maneiras de evitar uma infecção por ransomware.

Embora existam métodos para lidar com uma infecção por ransomware, eles são soluções imperfeitas, na melhor das hipóteses, e geralmente exigem muito mais habilidade técnica do que o usuário médio de computador. Portanto, aqui está o que recomendamos que as pessoas façam para evitar as consequências de ataques de ransomware.

A primeira etapa na prevenção do ransomware é investir em uma segurança cibernética incrível - um programa com proteção em tempo real projetado para impedir ataques avançados de malware, como o ransomware. Você também deve procurar recursos que protejam os programas vulneráveis contra ameaças (uma tecnologia anti-exploração) e que impeçam o ransomware de manter os arquivos como reféns (um componente anti-ransomware ). Os clientes que estavam usando a versão premium do Malwarebytes para Windows, por exemplo, estavam protegidos contra todos os principais ataques de ransomware de 2017.

Em seguida, por mais que lhe custe, você precisa criar backups seguros de seus dados regularmente. Nossa recomendação é usar o armazenamento em nuvem que inclui criptografia de alto nível e autenticação de vários fatores. No entanto, você pode comprar USBs ou um disco rígido externo para salvar arquivos novos ou atualizados - apenas certifique-se de desconectar fisicamente os dispositivos do computador após fazer o backup, caso contrário, eles também poderão ser infectados por ransomware.

Em seguida, certifique-se de que seus sistemas e softwares estejam atualizados. O surto do ransomware WannaCry se aproveitou de uma vulnerabilidade no software da Microsoft. Embora a empresa tenha lançado um patch para a brecha de segurança em março de 2017, muitas pessoas não instalaram a atualização, o que as deixou expostas ao ataque. Entendemos que é difícil ficar por dentro de uma lista cada vez maior de atualizações de uma lista cada vez maior de softwares e aplicativos usados no seu dia a dia. É por isso que recomendamos alterar suas configurações para ativar a atualização automática.

Por fim, mantenha-se informado. Uma das maneiras mais comuns de infectar computadores com ransomware é por meio de engenharia social. Eduque-se(e aos seus funcionários, se você for proprietário de uma empresa) sobre como detectar malspam, sites suspeitos e outros golpes. E, acima de tudo, use o bom senso. Se parecer suspeito, provavelmente é.

Como o ransomware afeta minha empresa?

GandCrab, SamSam, WannaCry, NotPetya - todos esses são tipos diferentes de ransomware e estão atingindo fortemente as empresas. De fato, os ataques de ransomware a empresas aumentaram 88% no segundo semestre de 2018, à medida que os criminosos cibernéticos se afastam dos ataques focados no consumidor. Os criminosos cibernéticos reconhecem que grandes negócios se traduzem em grandes pagamentos, visando hospitais, órgãos governamentais e instituições comerciais. Ao todo, o custo médio de uma violação de dados, incluindo remediação, penalidades e pagamentos de ransomware, é de US$ 3,86 milhões.

A maioria dos casos de ransomware nos últimos tempos foi identificada como GandCrab. Detectado pela primeira vez em janeiro de 2018, o GandCrab já passou por várias versões à medida que os autores da ameaça tornam seu ransomware mais difícil de ser defendido e fortalecem sua criptografia. Estima-se que o GandCrab já tenha arrecadado algo em torno de US$ 300 milhões em resgates pagos, com resgates individuais de US$ 600 a US$ 700.000.

Em outro ataque notável que ocorreu em março de 2018, o ransomware SamSam prejudicou a cidade de Atlanta ao interromper vários serviços essenciais da cidade, incluindo a coleta de receitas e o sistema de manutenção de registros da polícia. No total, o ataque do SamSam custou a Atlanta US$ 2,6 milhões para ser remediado.

Considerando a onda de ataques de ransomware e o enorme custo associado a eles, agora é um bom momento para ficar esperto quanto à proteção de sua empresa contra ransomware. Já abordamos o assunto em detalhes anteriormente, mas aqui está um resumo rápido sobre como proteger sua empresa contra malware.

- Faça backup de seus dados. Supondo que você tenha backups disponíveis, a correção de um ataque de ransomware é tão simples quanto limpar e recriar a imagem dos sistemas infectados. Talvez você queira verificar seus backups para garantir que não tenham sido infectados, pois alguns ransomwares são projetados para procurar compartilhamentos de rede. Portanto, seria bom armazenar backups de dados em um servidor em nuvem seguro com criptografia de alto nível e autenticação de vários fatores.

- Faça o patch e atualize seu software. O ransomware geralmente se baseia em kits de exploração para obter acesso ilícito a um sistema ou rede (por exemplo, GandCrab). Desde que o software em sua rede esteja atualizado, os ataques de ransomware baseados em exploit não poderão prejudicá-lo. Nesse sentido, se a sua empresa utiliza um software desatualizado ou obsoleto, você corre o risco de ser vítima de ransomware, pois os fabricantes de software não estão mais lançando atualizações de segurança. Livre-se do abandonware e substitua-o por um software que ainda tenha suporte do fabricante.

- Eduque seus usuários finais sobre malspam e criação de senhas fortes. Os criminosos cibernéticos empreendedores por trás do Emotet estão usando o antigo Trojan bancário como veículo de entrega de ransomware. O Emotet se baseia em malspam para infectar um usuário final e se estabelecer na sua rede. Uma vez em sua rede, o Emotet apresenta um comportamento semelhante ao de um worm, espalhando-se de sistema para sistema usando uma lista de senhas comuns. Ao aprender a identificar o malspam e implementar a autenticação multifator, seus usuários finais estarão um passo à frente dos criminosos cibernéticos.

- Invista em uma boa tecnologia de segurança cibernética. Malwarebytes Endpoint Detection and Response, por exemplo, oferece recursos de detecção, resposta e correção por meio de um agente conveniente em toda a sua rede. Você também pode solicitar uma avaliação gratuita da tecnologia anti-ransomwareMalwarebytes para saber mais especificamente sobre nossa tecnologia de proteção contra ransomware.

O que fazer se você já foi vítima de ransomware? Ninguém quer lidar com ransomware após o fato.

- Verifique se há um descriptografador. Em alguns casos raros, você pode conseguir descriptografar seus dados sem pagar, mas as ameaças de ransomware evoluem constantemente com o objetivo de dificultar cada vez mais a descriptografia de seus arquivos, portanto, não tenha muitas esperanças.

- Não pague o resgate. Há muito tempo defendemos que não se pague o resgate e o FBI (depois de algumas idas e vindas) concorda. Os criminosos cibernéticos não têm escrúpulos e não há garantia de que você receberá seus arquivos de volta. Além disso, ao pagar o resgate, você está mostrando aos criminosos cibernéticos que os ataques de ransomware funcionam.

Histórico de ataques de ransomware

O primeiro ransomware, conhecido como PC Cyborg ou AIDS, foi criado no final da década de 1980. O PC Cyborg criptografava todos os arquivos no diretório C: após 90 reinicializações e, em seguida, exigia que o usuário renovasse sua licença enviando US$ 189 pelo correio para a PC Cyborg Corp. A criptografia usada era simples o suficiente para ser revertida e, portanto, representava pouca ameaça para aqueles que tinham conhecimento de informática.

Com poucas variantes surgindo nos 10 anos seguintes, uma verdadeira ameaça de ransomware só entraria em cena em 2004, quando o GpCode usou a fraca criptografia RSA para manter arquivos pessoais para resgate.

Em 2007, o WinLock anunciou o surgimento de um novo tipo de ransomware que, em vez de criptografar arquivos, bloqueava o acesso das pessoas a seus desktops. O WinLock assumia o controle da tela da vítima e exibia imagens pornográficas. Em seguida, ele exigia pagamento por meio de um SMS pago para removê-las.

Com o desenvolvimento da família de ransomware Reveton em 2012, surgiu uma nova forma de ransomware: o ransomware de aplicação da lei. As vítimas eram bloqueadas em suas áreas de trabalho e recebiam uma página de aparência oficial que incluía credenciais de órgãos policiais, como o FBI e a Interpol. O ransomware alegava que o usuário havia cometido um crime, como invasão de computadores, download de arquivos ilegais ou até mesmo envolvimento com pornografia infantil. A maioria das famílias de ransomware de aplicação da lei exigia o pagamento de uma multa que variava de US$ 100 a US$ 3.000 com um cartão pré-pago, como UKash ou PaySafeCard.

Os usuários comuns não sabiam o que fazer com isso e acreditavam que estavam realmente sendo investigados pelas autoridades policiais. Essa tática de engenharia social, agora chamada de culpa implícita, faz com que o usuário questione sua própria inocência e, em vez de ser acusado de uma atividade da qual não se orgulha, pague o resgate para que tudo desapareça.

Em 2013, o CryptoLocker reapresentou ao mundo o ransomware de criptografia, mas dessa vez ele era muito mais perigoso. O CryptoLocker usava criptografia de nível militar e armazenava a chave necessária para desbloquear arquivos em um servidor remoto. Isso significava que era praticamente impossível para os usuários recuperarem seus dados sem pagar o resgate.

Esse tipo de ransomware de criptografia ainda está em uso atualmente, pois provou ser uma ferramenta incrivelmente eficaz para os criminosos cibernéticos ganharem dinheiro. Surtos de ransomware em larga escala, como o WannaCry, em maio de 2017, e o Petya, em junho de 2017, usaram ransomware de criptografia para enganar usuários e empresas em todo o mundo.

No final de 2018, o Ryuk surgiu no cenário do ransomware com uma série de ataques a publicações de notícias americanas, bem como à Onslow Water and Sewer Authority da Carolina do Norte. Em uma reviravolta interessante, os sistemas visados foram infectados primeiro com o Emotet ou o TrickBot, dois cavalos de Troia que roubam informações e que agora estão sendo usados para fornecer outras formas de malware, como o Ryuk, por exemplo. O diretor do Malwarebytes Labs, Adam Kujawa, especula que o Emotet e o TrickBot estão sendo usados para encontrar alvos de alto valor. Depois que um sistema é infectado e sinalizado como um bom alvo para o ransomware, o Emotet/TrickBot reinfecta o sistema com o Ryuk.

Em 2019, os criminosos por trás do ransomware Sodinokibi (uma suposta ramificação do GandCrab) começaram a usar provedores de serviços gerenciados (MSP) para disseminar infecções. Em agosto de 2019, centenas de consultórios odontológicos em todo o país descobriram que não podiam mais acessar os registros de seus pacientes. Os invasores usaram um MSP comprometido, nesse caso uma empresa de software de registros médicos, para infectar diretamente mais de 400 consultórios odontológicos que usavam o software de manutenção de registros.

Também em 2019, Malwarebytes descobriu a família de ransomware Maze. De acordo com o relatório 2021 State of Malware da Malwarebytes, "o Maze foi além de manter os dados como reféns - ele incluiu uma ameaça adicional de liberar publicamente os dados roubados se o resgate não fosse pago". Outra gangue de ransomware que apareceu pela primeira vez no mesmo ano foi a REvil, também conhecida como "Sodin" ou "Sodinokibi". Uma gangue de ransomware sofisticada, a REvil usa um modelo de Ransomware como serviço (RaaS) para vender a outras pessoas que desejam usar seu software para cometer ataques de ransomware.

Em 2020, mais uma nova família de ransomware chamada Egregor entrou em cena. Acredita-se que ela seja uma espécie de sucessora da família de ransomware Maze, pois muitos dos criminosos cibernéticos que trabalhavam com o Maze mudaram para o Egregor. Semelhante ao Maze, o Egregor usa um ataque de "extorsão dupla", no qual criptografa arquivos e rouba dados da vítima, que ameaçam publicar on-line, a menos que o resgate seja pago.

Embora os ataques de ransomware contra pessoas físicas sejam um problema há vários anos, os ataques de ransomware contra empresas, hospitais e sistemas de saúde, escolas e distritos escolares, governos locais e outras organizações têm sido manchetes em 2021. Desde a Colonial Pipeline até o grande frigorífico JBS e a Steamship Authority, o maior serviço de balsas de Massachusetts, os atacantes de ransomware mostraram que são capazes e estão dispostos a interromper grandes empresas que fornecem bens de uso diário, como gasolina, alimentos e transporte.

Ao longo de 2021, vimos manchete após manchete sobre grandes ataques de ransomware a grandes empresas e organizações (consulte a seção de notícias acima para ler sobre muitos deles). Em meados do ano, o governo dos EUA disse que o ransomware deveria ser investigado como terrorismo e criou o site StopRansomware.gov para reunir informações sobre como impedir e sobreviver a ataques de ransomware.

O que o restante de 2021 e 2022 trará no cenário de ameaças de ransomware? Embora não saibamos, estaremos aqui para mantê-lo informado. Volte a esta página para futuras atualizações e siga o blog doMalwarebytes Labs para obter as últimas notícias sobre segurança cibernética.