A Microsoft lança atualizações de segurança importantes na segunda terça-feira de cada mês, conhecida como “Patch Tuesday”. As correções da atualização deste mês corrigem 59 CVEs da Microsoft, incluindo seis zero-days.

Vamos dar uma olhada rápida nessas seis vulnerabilidades zero-day ativamente exploradas.

Vulnerabilidade de contorno do recurso de segurança Windows

CVE-2026-21510 (pontuação CVSS 8,8 em 10) é uma falha na segurança doWindows . Uma falha no mecanismo de proteção permite que um invasor contorne Windows e avisos semelhantes, uma vez que convença um usuário a abrir um link malicioso ou um arquivo de atalho.

A vulnerabilidade é explorada pela rede, mas ainda requer a interação do usuário. A vítima deve ser induzida por engenharia social a abrir o atalho ou link armadilhado para que o bypass seja acionado. A exploração bem-sucedida permite que o invasor suprima ou evite as habituais caixas de diálogo de segurança “tem certeza?” para conteúdo não confiável, facilitando a entrega e execução de cargas adicionais sem levantar suspeitas do usuário.

Vulnerabilidade de contorno do recurso de segurança do MSHTML Framework

A CVE-2026-21513 (pontuação CVSS 8,8 em 10) afeta o MSHTML Framework, que é usado pelo Trident/renderização web incorporada do Internet Explorer. É classificada como uma falha no mecanismo de proteção que resulta em uma violação da funcionalidade de segurança na rede.

Para que um ataque seja bem-sucedido, é necessário que a vítima abra um arquivo HTML malicioso ou um atalho (.lnk) criado para aproveitar o MSHTML para renderização. Quando aberto, a falha permite que um invasor contorne certas verificações de segurança no MSHTML, potencialmente removendo ou enfraquecendo as proteções normais do navegador ou da área restrita do Office ou os avisos de proteção e permitindo a execução de código subsequente ou atividades de phishing.

Vulnerabilidade de contorno do recurso de segurança do Microsoft Word

CVE-2026-21514 (pontuação CVSS 5,5 em 10) afeta o Microsoft Word. Ele depende de entradas não confiáveis em uma decisão de segurança, levando a uma violação do recurso de segurança local.

Um invasor deve persuadir um usuário a abrir um documento malicioso do Word para explorar essa vulnerabilidade. Se explorada, a entrada não confiável é processada incorretamente, potencialmente contornando as defesas do Word para conteúdo incorporado ou ativo, levando à execução de conteúdo controlado pelo invasor que normalmente seria bloqueado.

Vulnerabilidade de elevação de privilégios do Gerenciador de Janelas da Área de Trabalho

CVE-2026-21519 (pontuação CVSS 7,8 em 10) é uma vulnerabilidade de elevação de privilégios local no Windows Window Manager causada por confusão de tipos (uma falha em que o sistema trata um tipo de dados como outro, levando a um comportamento indesejado).

Um invasor autenticado localmente com privilégios baixos e sem interação necessária do usuário pode explorar a falha para obter privilégios mais elevados. A exploração deve ser feita localmente, por exemplo, por meio de um programa criado ou uma cadeia de exploração em execução no sistema de destino. Um invasor que explorar com sucesso essa vulnerabilidade poderá obter privilégios do SISTEMA.

Vulnerabilidade de negação de serviço do Gerenciador de conexões de acesso Windows

CVE-2026-21525 (pontuação CVSS 6,2 em 10) é uma vulnerabilidade de negação de serviço no serviço Gerenciador de Conexão de AcessoWindows (RasMan).

Um invasor local não autenticado pode acionar a falha com baixa complexidade de ataque, causando um grande impacto na disponibilidade, mas sem impacto direto na confidencialidade ou integridade. Isso significa que eles podem travar o serviço ou, potencialmente, o sistema, mas não elevar privilégios ou executar código malicioso.

Vulnerabilidade de elevação de privilégios dos Serviços de Área de Trabalho Windows

CVE-2026-21533 (pontuação CVSS 7,8 em 10) é uma vulnerabilidade de elevação de privilégios nos Serviços de Área de Trabalho Windows , causada por um gerenciamento inadequado de privilégios.

Um invasor autenticado local com privilégios baixos e sem interação necessária do usuário pode explorar a falha para elevar privilégios para o SISTEMA e comprometer totalmente a confidencialidade, integridade e disponibilidade do sistema afetado. A exploração bem-sucedida geralmente envolve a execução de código controlado pelo invasor em um sistema com Serviços de Área de Trabalho Remota presentes e o abuso do caminho vulnerável de gerenciamento de privilégios.

Vulnerabilidades do Azure

Os usuários do Azure também devem estar cientes de duas vulnerabilidades críticas com classificações CVSS de 9,8:

- CVE-2026-21531afetando o Azure SDK

- CVE-2026-24300afetando o Azure Front Door

Como aplicar as correções e verificar se você está protegido

Essas atualizações corrigem problemas de segurança e mantêm seu PC Windows protegido. Veja como garantir que você esteja atualizado:

1. Abra Configurações

- Clique no botãoIniciar(o Windows na parte inferior esquerda da tela).

- Clique em Settings (parece uma pequena engrenagem).

2. Vá para o Windows Update

- Na janela Configurações, selecione Windows Update (geralmente na parte inferior do menu à esquerda).

3.Verifique se há atualizações

- Clique no botão Check for updates (Verificar atualizações).

- Windows procurar as últimas atualizações da Patch Tuesday.

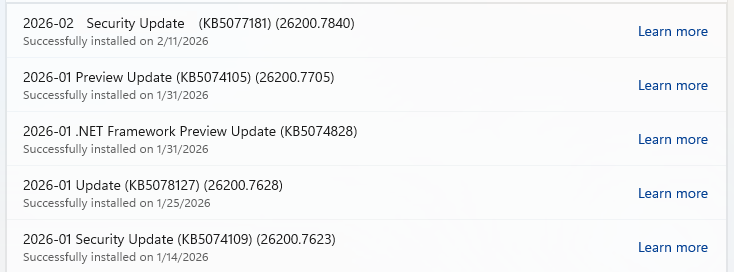

- Se você selecionou atualizações automáticas anteriormente, poderá ver isso emHistórico de atualizações:

- Ou você poderá ver uma mensageminformando que é necessário reiniciar, o que significa que tudo o que você precisa fazer é reiniciar o sistema e a atualização estará concluída.

- Caso contrário, continue com as etapas abaixo.

4. Faça o download e instale

- Se forem encontradas atualizações, elas começarão a ser baixadas imediatamente. Depois de concluído, você verá um botão que diz Install or Restart now( Instalar ou reiniciar agora).

- Clique em Instalar , se necessário, e siga as instruções. Normalmente, seu computador precisará ser reiniciado para concluir a atualização. Se isso acontecer, clique em Reiniciar agora.

5. Verifique novamente se você está atualizado

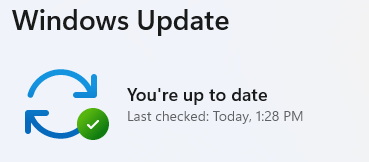

- Depois de reiniciar, volte ao Windows Update e verifique novamente. Se ele indicar Você está atualizado, está tudo pronto!

Não nos limitamos a informar sobre as ameaças, nós as removemos

Os riscos de segurança cibernética nunca devem se espalhar além de uma manchete. Mantenha as ameaças longe de seus dispositivos fazendo o download Malwarebytes hoje mesmo.