O Google lançou uma correção para uma Chrome de alta gravidade Chrome , identificada como CVE-2026-2441, um bug de memória na forma como o navegador lida com certos recursos de fonte que os invasores já estão explorando.

O CVE-2026-2441 tem a duvidosa honra de ser o primeiro Chrome em 2026. O Google considerou-o grave o suficiente para lançar uma atualização separada do canal estável para ele, em vez de esperar pelo próximo lançamento principal.

Como atualizar Chrome

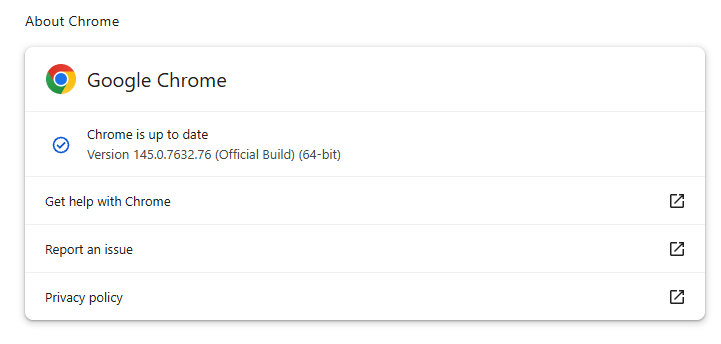

O número da versão mais recente é145.0.7632.75/76 para Windows macOS, e145.0.7632.75para Linux. Portanto, se Chrome seu Chrome na versão 145.0.7632.75 ou posterior,ele está protegido contra essas vulnerabilidades.

A maneira mais fácil de atualizar é permitir Chrome atualização automaticamente. Mas você pode acabar ficando para trás se nunca fechar o navegador ou se algo der errado, como uma extensão impedindo a atualização.

Para atualizar manualmente, clique no menuMais(três pontos) e vá paraConfigurações>Sobre Chrome. Se houver uma atualização disponível, Chrome baixá-la. Reinicie Chrome concluir a atualização e você estará protegido contra essas vulnerabilidades.

Você também pode encontrar instruções passo a passo em nosso guia sobrecomo atualizar Chrome todos os sistemas operacionais.

Detalhes técnicos

O Google confirma que observou uma exploração ativa, mas ainda não divulgou quem está sendo alvo, com que frequência ou indicadores detalhados.

Mas podemos obter algumas informações a partir do que sabemos.

A vulnerabilidade é um problema de uso após liberação no tratamento do recurso de fonte CSS Chrome(CSSFontFeatureValuesMap), que faz parte da forma como os sites exibem e estilizam o texto. Mais especificamente: a causa principal é um bug de invalidação do iterador. Chrome um loop sobre um conjunto de valores de recursos de fonte enquanto também alterava esse conjunto, deixando o loop apontando para dados obsoletos até que um invasor conseguisse transformar isso em execução de código.

Use-after-free (UAF) é um tipo de vulnerabilidade de software em que um programa tenta acessar um local da memória após ele ter sido liberado. Isso pode levar a falhas ou, em alguns casos, permitir que um invasor execute seu próprio código.

O registro CVE afirma: “O uso após liberação no CSS no Google Chrome à versão 145.0.7632.75 permitiu que um invasor remoto executasse código arbitrário dentro de uma sandbox por meio de uma página HTML criada.” (Gravidade de segurança do Chromium: alta)

Isso significa que um invasor poderia criar um site especial ou outro conteúdo HTML que executaria código dentro da área restrita Chrome

A sandbox Chromeé como uma caixa segura em torno de cada guia do site. Mesmo que algo dentro da guia se torne malicioso, ele deve ficar confinado e não conseguir interferir no resto do seu sistema. Ela limita o que o código do site pode acessar em termos de arquivos, dispositivos e outros aplicativos, de modo que, idealmente, um bug do navegador só dá ao invasor uma vantagem nesse ambiente restrito, e não o controle total da máquina.

Executar código arbitrário dentro da sandbox ainda é perigoso porque o invasor efetivamente “se torna” aquela guia do navegador. Ele pode ver e modificar tudo o que a guia pode acessar. Mesmo sem escapar para o sistema operacional, isso é suficiente para roubar contas, plantar backdoors em serviços em nuvem ou redirecionar tráfego confidencial.

Se associado a uma vulnerabilidade que permite que um processo escape da sandbox, um invasor pode se mover lateralmente, instalar malware ou criptografar arquivos, como em qualquer outro comprometimento total do sistema.

Como se manter seguro

Para proteger seu dispositivo contra ataques que exploram essa vulnerabilidade, é altamente recomendável que você faça a atualização o mais rápido possível. Aqui estão mais algumas dicas para evitar se tornar uma vítima, mesmo antes que uma vulnerabilidade zero-day seja corrigida:

- Não clique em links não solicitados em e-mails, mensagens, sites desconhecidos ou nas redes sociais.

- Habilite as atualizações automáticas e reinicie regularmente. Muitos usuários deixam os navegadores abertos por dias, o que atrasa a proteção, mesmo que a atualização seja baixada em segundo plano.

- Use uma solução antimalware atualizada e em tempo real que inclua um componente de proteção da web.

Os usuários de outros navegadores baseados no Chromium podem esperar uma atualização semelhante.

Não nos limitamos a relatar ameaças — ajudamos a proteger toda a sua identidade digital.

Os riscos de segurança cibernética nunca devem ir além das manchetes. Proteja suas informações pessoais e as de sua família usando proteção de identidade.