Depois que o assistente de IA viral Clawdbot foi forçado a mudar seu nome para Moltbot devido a uma disputa de marca registrada, oportunistas agiram rapidamente. Em poucos dias, domínios com erros ortográficos e um repositório GitHub clonado apareceram, falsificando a identidade do criador do projeto e posicionando a infraestrutura para um possível ataque à cadeia de suprimentos.

O código é limpo. A infraestrutura, não. Com o rápido aumento dos downloads e da classificação por estrelas no GitHub, analisamos detalhadamente como domínios falsos visam projetos de código aberto virais.

O contexto: por que o Clawdbot foi renomeado?

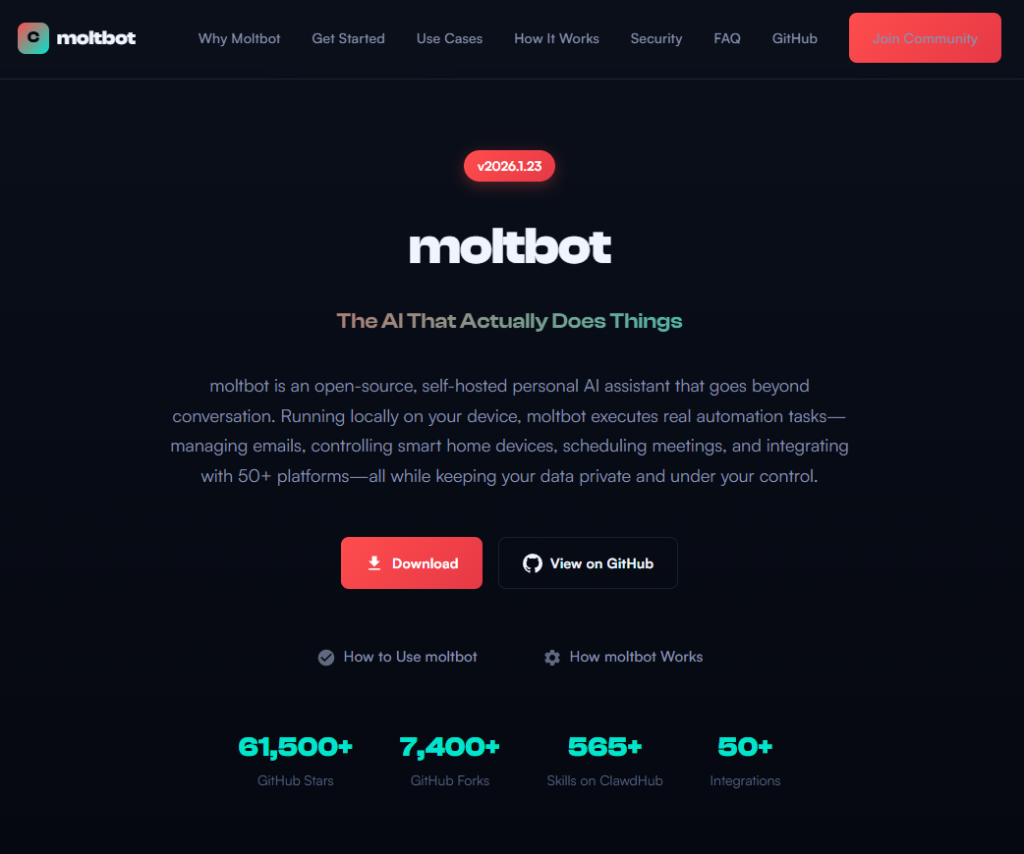

No início de 2026, o Clawdbot de Peter Steinberger tornou-se um dos projetos de código aberto que mais cresceu no GitHub. O assistente auto-hospedado — descrito como “Claude com mãos” — permitia aos usuários controlar seus computadores através do WhatsApp, Telegram, Discord e plataformas semelhantes.

Mais tarde, a Anthropic se opôs ao nome. Steinberger concordou e renomeou o projeto para Moltbot (“molt” é o que as lagostas fazem quando trocam de carapaça).

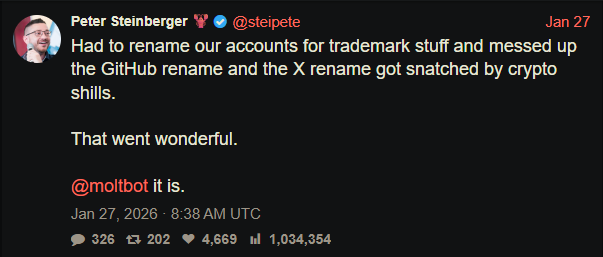

Durante a renomeação, tanto a organização GitHub quanto o nome de usuário X anteriormente Twitter) foram liberados brevemente antes de serem recuperados. Os invasores que monitoravam a transição os capturaram em questão de segundos.

“Tivemos que renomear nossas contas por questões relacionadas a marcas registradas e acabamos estragando a renomeação no GitHub, enquanto a X foi roubada por criptomoedas.” — Peter Steinberger

Aquele breve intervalo foi suficiente.

Surgiu uma infraestrutura de falsificação de identidade

Ao investigar um repositório suspeito, descobri um conjunto coordenado de recursos projetados para se passar pelo Moltbot.

Domínios

- moltbot[.]você

- clawbot[.]ai

- clawdbot[.]você

Repositório

- github[.]com/gstarwd/clawbot — um repositório clonado usando uma variante com erro ortográfico do nome do antigo projeto Clawdbot

Site

Um site de marketing sofisticado com:

- design profissional que corresponde fielmente ao projeto real

- Otimização SEO e metadados estruturados

- botões de download, tutoriais e perguntas frequentes

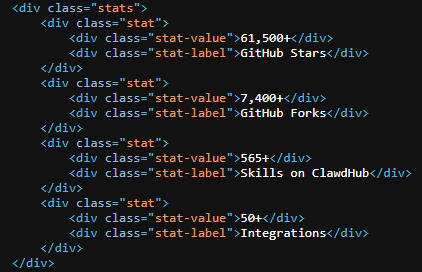

- reivindicações de mais de 61.500 estrelas do GitHub retiradas do repositório real

Evidência de falsificação de identidade

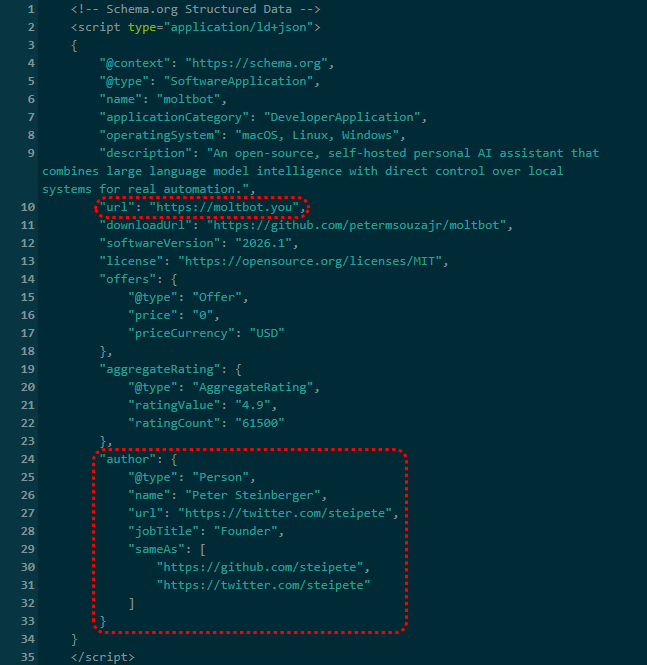

Atribuição falsa: os metadados schema.org do site atribuem falsamente a autoria a Peter Steinberger, com links diretos para seus X reais no GitHub e X . Trata-se de uma falsificação explícita de identidade.

Redirecionamento incorreto para um repositório não autorizado: os links “Ver no GitHub” direcionam os usuários para gstarwd/clawbot, e não para o repositório oficial moltbot/moltbot.

Credibilidade roubada: O site anuncia com destaque dezenas de milhares de estrelas que pertencem ao projeto real. O clone praticamente não tem nenhuma (embora, no momento da redação deste artigo, esse número esteja aumentando constantemente).

Mistura de links legítimos e fraudulentos: alguns links apontam para ativos reais, como documentação oficial ou binários legítimos. Outros redirecionam para infraestruturas de falsificação de identidade. Essa legitimidade seletiva contorna a verificação casual e parece deliberada.

Otimização completa de SEO: tags canônicas, metadados Open Graph, Twitter e análises estão todos presentes — claramente com o objetivo de classificar o site de falsificação à frente dos recursos legítimos do projeto.

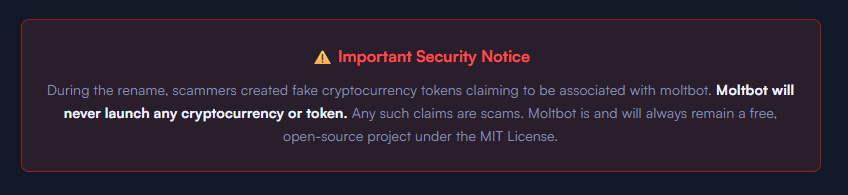

O aviso de segurança irônico: o site falso até alerta os usuários sobre golpes envolvendo tokens de criptomoedas falsos — enquanto ele próprio se faz passar pelo projeto.

Análise de código: Limpo por padrão

Realizei uma auditoria estática do repositório gstarwd/clawbot:

- sem scripts npm maliciosos

- sem exfiltração de credenciais

- sem ofuscação ou preparação de carga útil

- sem mineração de criptomoedas

- nenhuma atividade suspeita na rede

O código é funcionalmente idêntico ao projeto legítimo, o que não é tranquilizador.

O modelo de ameaça

A ausência de malware é a estratégia. Nada aqui sugere uma campanha oportunista de malware. Em vez disso, a configuração aponta para uma preparação antecipada para um ataque à cadeia de suprimentos.

A provável sequência de eventos:

Um usuário pesquisa por “clawbot GitHub” ou “moltbot download” e encontra moltbot[.]you ou gstarwd/clawbot.

O código parece legítimo e passa na auditoria de segurança.

O usuário instala o projeto e o configura, adicionando chaves API e tokens de mensagens. A confiança é estabelecida.

Posteriormente, uma atualização de rotina é executada através do npm update ou git pull. Uma carga maliciosa é entregue em uma instalação na qual o usuário já confia.

Um invasor pode então coletar:

- Chaves API da Anthropic

- Chaves da API OpenAI

- Credenciais da sessão do WhatsApp

- Tokens do bot do Telegram

- Tokens OAuth do Discord

- Credenciais do Slack

- Chaves de identidade de sinal

- histórico completo das conversas

- acesso à execução de comandos na máquina comprometida

O que é malicioso e o que não é

Claramente malicioso

- atribuição falsa a um indivíduo real

- deturpação das métricas de popularidade

- redirecionamento deliberado para um repositório não autorizado

Enganoso, mas ainda não é malware

- domínios com erros ortográficos

- Manipulação de SEO

- repositórios clonados com código limpo

Não presente (ainda)

- malware ativo

- exfiltração de dados

- mineração de criptomoedas

Um código limpo hoje reduz suspeitas amanhã.

Um padrão familiar

Isso segue um padrão bem conhecido em ataques à cadeia de suprimentos de código aberto.

Um usuário pesquisa um projeto popular e chega a um site com aparência convincente ou a um repositório clonado. O código parece legítimo e passa por uma auditoria de segurança.

Eles instalam o projeto e o configuram, adicionando chaves API ou tokens de mensagens para que ele funcione conforme o esperado. A confiança é estabelecida.

Mais tarde, uma atualização de rotina chega por meio de uma atualização padrão do npm ou git pull. Essa atualização introduz uma carga maliciosa em uma instalação na qual o usuário já confia.

A partir daí, um invasor pode coletar credenciais, dados de conversas e, potencialmente, executar comandos no sistema comprometido.

Não é necessário nenhum exploit. Toda a cadeia se baseia na confiança, e não em vulnerabilidades técnicas.

Como se manter seguro

Infraestruturas de falsificação de identidade como essa são projetadas para parecerem legítimas muito antes de qualquer ação maliciosa aparecer. Quando uma atualização prejudicial chega — se é que chega —, o software já pode estar amplamente instalado e ser considerado confiável.

É por isso que a verificação básica da fonte ainda é importante, especialmente quando projetos populares mudam de nome ou se deslocam rapidamente.

Recomendações para os usuários

- Verificar a propriedade da organização GitHub

- Marque os repositórios oficiais diretamente

- Trate os projetos renomeados como de maior risco durante as transições

Conselhos para mantenedores

- Pré-registre domínios com erros ortográficos prováveis antes que sejam renomeados publicamente

- Coordene renomeações e lide com alterações com cuidado

- Monitorar repositórios clonados e sites de falsificação de identidade

Dica profissional: Malwarebytes estão protegidos. Malwarebytes bloqueando ativamente todos os indicadores de comprometimento (IOCs) conhecidos associados a essa infraestrutura de falsificação de identidade, impedindo que os usuários acessem os domínios fraudulentos e os ativos relacionados identificados nesta investigação.

Não nos limitamos a informar sobre as ameaças, nós as removemos

Os riscos de segurança cibernética nunca devem se espalhar além de uma manchete. Mantenha as ameaças longe de seus dispositivos fazendo o download Malwarebytes hoje mesmo.