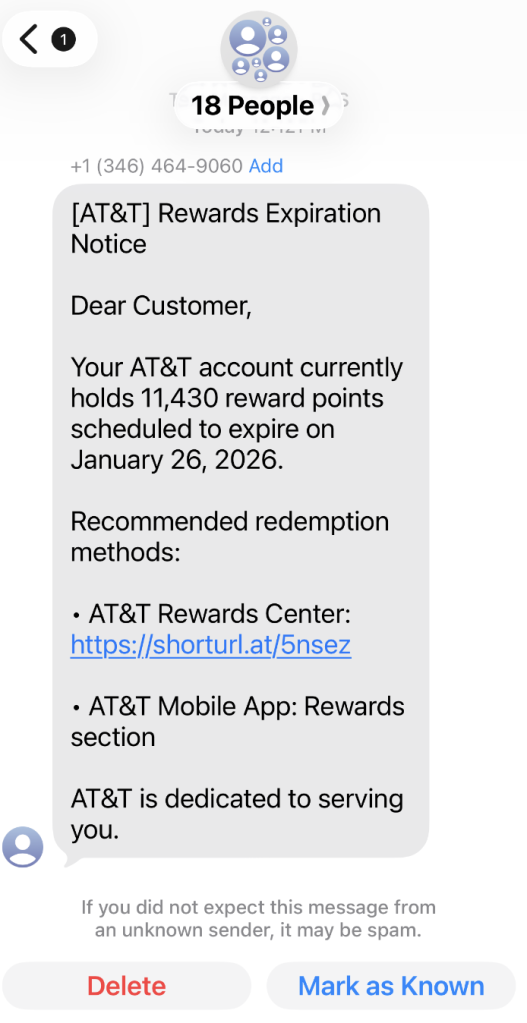

Um colega de trabalho compartilhou esta mensagem de texto suspeita, na qual a AT&T supostamente avisa o destinatário que seus pontos de recompensa estão prestes a expirar.

Os ataques de phishing estão se tornando cada vez mais sofisticados, provavelmente com a ajuda da IA. Eles estão ficando cada vez melhores em imitar grandes marcas, não apenas na aparência, mas também no comportamento. Recentemente, descobrimos uma campanha de phishing bem executada, direcionada aos clientes da AT&T, que combina uma marca realista, engenharia social inteligente e táticas de roubo de dados em camadas.

Nesta publicação, vamos guiá-lo pela investigação, tela por tela, explicando como a campanha engana suas vítimas e para onde vão os dados roubados.

Esta é a mensagem de texto que deu início à investigação.

“Dear Customer,

Your AT&T account currently holds 11,430 reward points scheduled to expire on January 26, 2026.

Recommended redemption methods:

– AT&T Rewards Center: {Shortened link}

– AT&T Mobile App: Rewards section

AT&T is dedicated to serving you.”

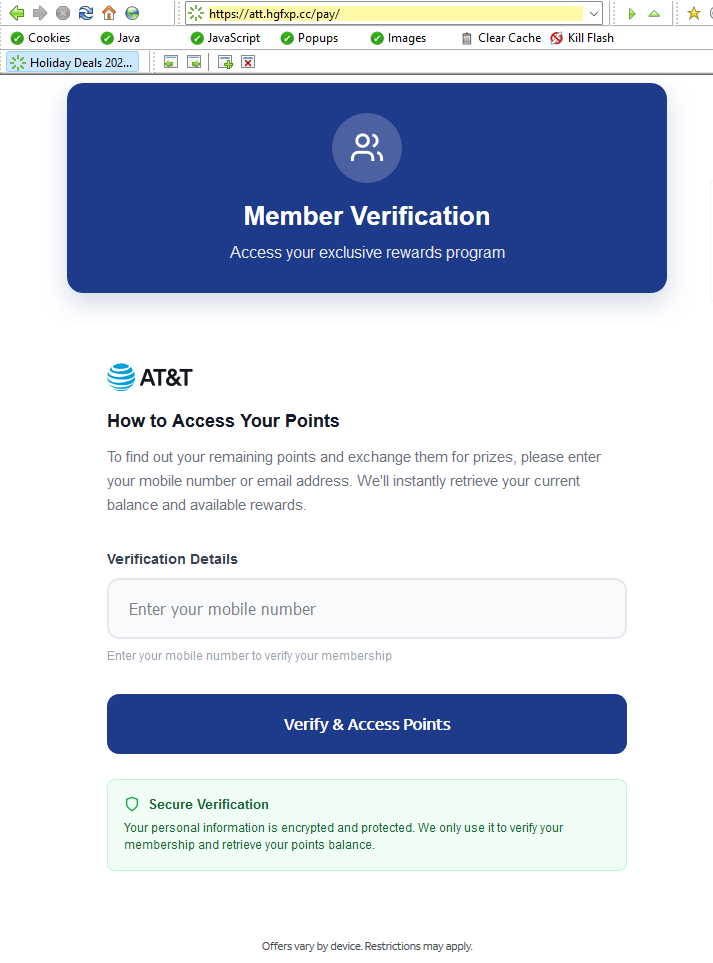

A URL encurtada levou a https://att.hgfxp[.]cc/pay/, um site projetado para se parecer com um site da AT&T em nome e aparência.

Todas as marcas, cabeçalhos e menus foram copiados, e a página estava repleta de links reais para att.com.

Mas o “evento principal” foi uma seção especial explicando como acessar seus pontos de recompensa da AT&T.

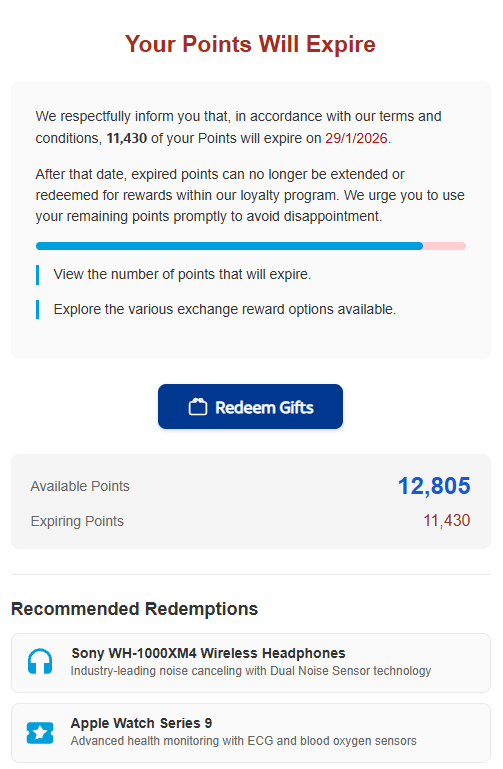

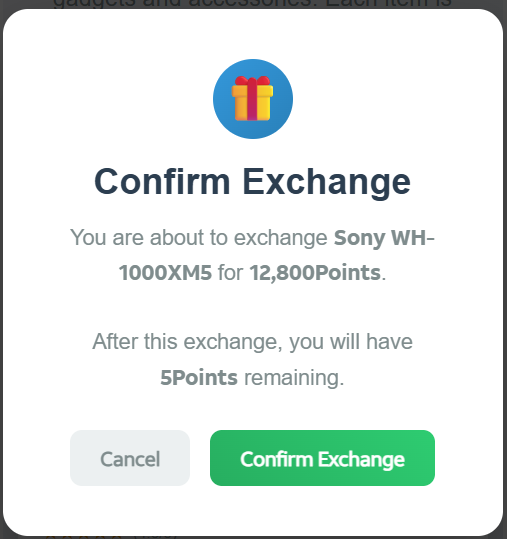

Após “verificar” sua conta com um número de telefone, a vítima vê um painel de controle avisando que seus pontos AT&T expirarão em dois dias. Esse curto prazo é uma tática comum de phishing que explora a urgência e o medo de ficar de fora (FOMO, na sigla em inglês).

As recompensas oferecidas — como Amazon , fones de ouvido, smartwatches e muito mais — são atraentes e reforçam a ilusão de que a vítima está lidando com um programa de fidelidade legítimo.

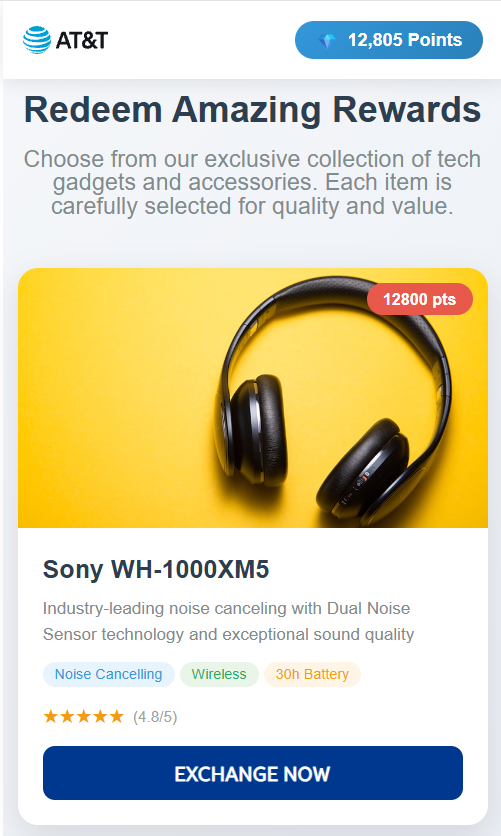

Para adicionar ainda mais credibilidade, após enviar um número de telefone, a vítima vê uma lista de presentes disponíveis, seguida de uma solicitação de confirmação final.

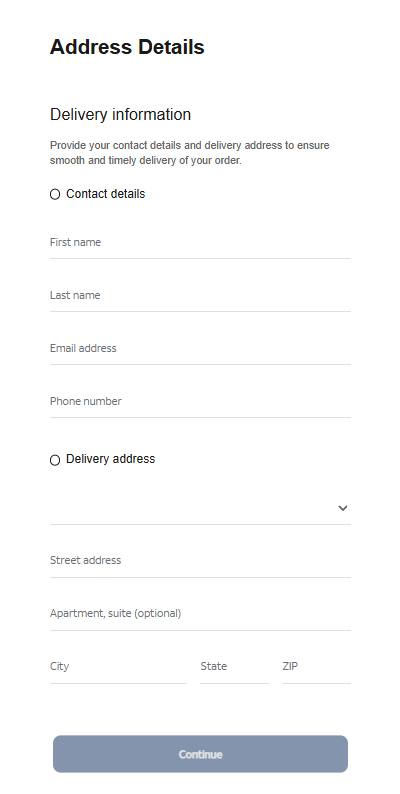

Nesse momento, o alvo é solicitado a preencher um formulário de “Informações de Entrega” solicitando informações pessoais confidenciais, incluindo nome, endereço, número de telefone, e-mail e muito mais. É aqui que ocorre o roubo de dados propriamente dito.

O fluxo de envio visível do formulário é suave e profissional, com validação em tempo real e destaque de erros — exatamente como você esperaria de uma marca de ponta. Isso é deliberado. Os invasores usam código avançado de validação front-end para maximizar a qualidade e a integridade das informações roubadas.

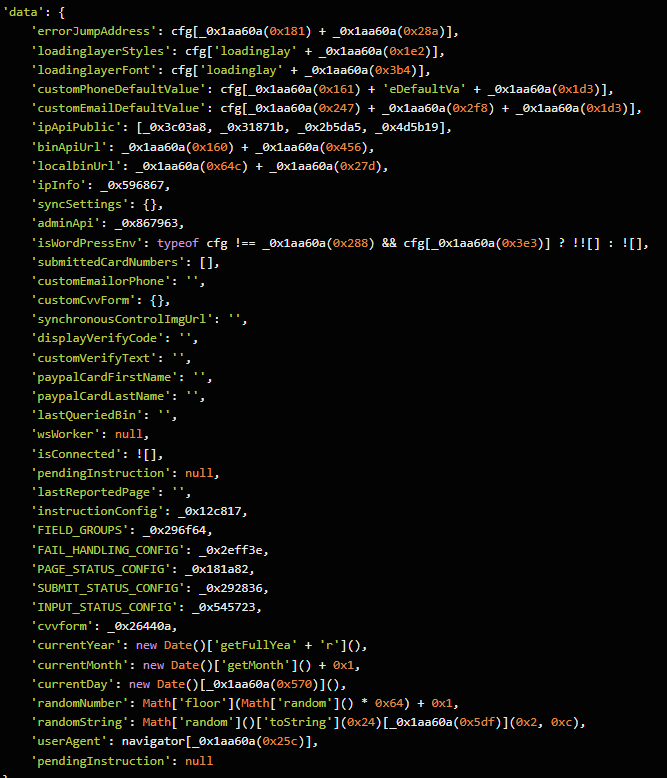

Por trás da interface elegante, o formulário está conectado a um código JavaScript que, quando a vítima clica em “Continuar”, coleta todas as informações inseridas e as transmite diretamente aos invasores. Em nossa investigação, desofuscamos o código e encontramos uma grande seção de “dados”.

Os dados roubados são enviados em formato JSON via POST para https://att.hgfxp[.]cc/api/open/cvvInterface.

Este endpoint está hospedado no domínio do invasor, dando-lhe acesso imediato a tudo o que a vítima enviar.

O que torna esta campanha eficaz e perigosa

- Mimetismo sofisticado: cada página é uma réplica exata do site att.com, com links de navegação e logotipos funcionais.

- Engenharia social em camadas: as vítimas são atraídas passo a passo, cada página diminuindo sua desconfiança e aumentando sua confiança.

- Garantia de qualidade: a validação personalizada de formulários JavaScript reduz erros e aumenta a captura bem-sucedida de dados.

- Código ofuscado: scripts maliciosos são envoltos em ofuscação, retardando a análise e a remoção.

- Exfiltração centralizada: todos os dados coletados são enviados diretamente para o terminal de comando e controle do invasor.

Como se defender

Vários sinais de alerta poderiam ter alertado o alvo de que se tratava de uma tentativa de phishing:

- O texto foi enviado para 18 destinatários ao mesmo tempo.

- Utilizou uma saudação genérica (“Prezado Cliente”) em vez de identificação pessoal.

- O número do remetente não era um contato reconhecido pela AT&T.

- A data de validade mudava se a vítima visitasse o site falso em uma data posterior.

Além de evitar links não solicitados, aqui estão algumas maneiras de se manter seguro:

- Acesse suas contas apenas por meio de aplicativos oficiais ou digitando o endereço do site oficial (att.com) diretamente no seu navegador.

- Verifique cuidadosamente os URLs. Mesmo que uma página pareça perfeita, passe o cursor sobre os links e verifique a barra de endereços para ver se os domínios são oficiais.

- Habilite a autenticação multifatorialpara suas contas da AT&T e outras contas importantes.

- Use uma solução antimalware em tempo real atualizada com um módulo de proteção da web.

Dica profissional: Malwarebytes Guard reconheceu este texto como uma fraude.

Não nos limitamos a informar sobre fraudes - ajudamos a detectá-las

Os riscos de segurança cibernética nunca devem ir além de uma manchete. Se algo parecer suspeito para você, verifique se é uma fraude usando Malwarebytes Guard. Envie uma captura de tela, cole o conteúdo suspeito ou compartilhe um link, texto ou número de telefone, e nós informaremos se é uma fraude ou se é legítimo. Disponível com Premium Malwarebytes Premium para todos os seus dispositivos e no Malwarebytes para iOS Android.