Neste artigo:

Este artigo analisa o phishing - um dos tipos mais comuns e perigosos de ciberataques - explicando como funciona, como detectá-lo e o que pode fazer para se proteger.

- Definição de phishing

- Uma tática de cibercrime em que os atacantes enganam as pessoas para que revelem informações sensíveis (por exemplo, palavras-passe, dados bancários) através de e-mails, mensagens ou sítios Web enganadores.

- Como funciona o phishing, exemplos e tácticas para reconhecer

- Os atacantes fazem-se passar por indivíduos ou organizações de confiança.

- Enviam mensagens que parecem urgentes para criar medo e enganar as vítimas, levando-as a clicar em ligações ou a descarregar malware.

- As vítimas são redireccionadas para sites falsos para roubar credenciais de login ou dados financeiros.

- Como se proteger do phishing

O que é o phishing?

O phishing é uma forma de cibercrime em que os criminosos tentam obter informações sensíveis através de correio eletrónico com hiperligações fraudulentas, pedindo-lhe que preencha um formulário com as suas informações pessoais identificáveis. Podem então utilizar estas informações para obter as suas credenciais online para perfis de redes sociais, contas bancárias e muito mais.

Como é que o phishing funciona?

O phishing pode ocorrer através de e-mails, telefonemas ou mensagens de texto. Os burlões enviam mensagens que parecem reais e urgentes, pedindo à pessoa que tome medidas. Por exemplo, um e-mail pode parecer ser de um banco de confiança, dizendo à pessoa para atualizar as informações da sua conta para evitar problemas. Como a mensagem parece urgente e real, as pessoas podem partilhar informações sensíveis, como palavras-passe e números de cartões de crédito, que os burlões podem depois utilizar indevidamente.

Fazendo-se passar por uma entidade legítima, o atacante atrai as vítimas para um site falso, onde são persuadidas a introduzir informações confidenciais. Esta fachada bem elaborada, associada a um sentido de urgência, permite que o esquema de phishing consiga recolher dados pessoais valiosos, deixando a vítima desprevenida vulnerável ao roubo de identidade e a perdas financeiras.

O remetente: Num ataque de phishing, o remetente imita (ou "falsifica") alguém de confiança que o destinatário provavelmente conhece. Dependendo do tipo de ataque de phishing, pode ser um indivíduo, como um familiar do destinatário, o CEO da empresa onde trabalha ou mesmo alguém famoso que supostamente está a oferecer algo. Muitas vezes, as mensagens de phishing imitam mensagens de correio eletrónico de grandes empresas, como PayPal, Amazon ou Microsoft, e de bancos ou serviços governamentais.

A mensagem: Sob o disfarce de alguém de confiança, o atacante pede ao destinatário que clique numa ligação, descarregue um anexo ou envie dinheiro. Quando a vítima abre a mensagem, depara-se com uma mensagem assustadora destinada a ultrapassar o seu bom senso, enchendo-a de medo. A mensagem pode exigir que a vítima vá a um sítio Web e tome medidas imediatas ou arrisque-se a sofrer algum tipo de consequência.

O destino: Se os utilizadores mordem o isco e clicam no link, são enviados para uma imitação de um site legítimo. A partir daqui, é-lhes pedido que façam login com o seu nome de utilizador e palavra-passe. Se forem suficientemente ingénuos para aceitar, as credenciais de início de sessão vão para o atacante, que as utiliza para roubar identidades, pilhar contas bancárias e vender informações pessoais no mercado negro. O URL de destino no e-mail de phishing é frequentemente muito semelhante ao URL legítimo, o que pode enganar ainda mais a vítima.

Como reconhecer o phishing?

As tentativas de phishing são actividades fraudulentas em que os burlões utilizam mensagens de correio eletrónico ou de texto com o objetivo de enganar as pessoas para que revelem informações sensíveis, como palavras-passe, números de contas bancárias ou números da segurança social. Para reconhecer o phishing, é necessário estar atento a certos sinais de alerta.

Normalmente, as mensagens de phishing podem parecer vir de fontes respeitáveis, como bancos, empresas de cartões de crédito ou plataformas online conhecidas. Muitas vezes, criam um sentido de urgência, sugerindo atividade suspeita ou problemas com a sua conta, instando-o a agir rapidamente.

Alguns indicadores comuns de phishing incluem comunicações inesperadas que solicitam informações pessoais ou financeiras, endereços de correio eletrónico de remetentes desconhecidos, saudações genéricas, erros ortográficos e gramaticais e URLs enganadores. Ao serem cautelosos e verificarem quaisquer comunicações suspeitas diretamente com as instituições envolvidas antes de responderem, os indivíduos podem proteger-se melhor contra tentativas de phishing. Agora queremos entrar em mais pormenores sobre os sinais de phishing e ajudá-lo a identificá-los.

Sinais de phishing

Detetar tentativas de phishing pode ser um desafio, mas com alguma vigilância, diretrizes básicas e uma dose de senso comum, pode reduzir significativamente os riscos. Procure irregularidades ou peculiaridades no e-mail. Utilize o "teste do cheiro" para determinar se algo não lhe parece bem. Confie nos seus instintos, mas mantenha-se afastado do medo, uma vez que as fraudes de phishing exploram frequentemente o medo para prejudicar o seu discernimento.

Eis outros sinais de tentativas de phishing:

Sinal 1: A mensagem de correio eletrónico apresenta uma oferta que parece demasiado boa para ser verdade.

Pode afirmar que acertou no jackpot, que ganhou um prémio extravagante ou outras recompensas improváveis.

Sinal 2: O remetente é reconhecível, mas não é alguém com quem interage habitualmente.

Mesmo que reconheça o nome do remetente, tenha cuidado se não for alguém com quem comunica regularmente, especialmente se o conteúdo da mensagem de correio eletrónico não estiver relacionado com as suas tarefas profissionais habituais. Da mesma forma, tenha cuidado se for incluído numa mensagem de correio eletrónico juntamente com pessoas desconhecidas ou colegas de departamentos não relacionados.

Sinal 3: A mensagem induz o medo.

Tenha cuidado se a mensagem de correio eletrónico utilizar uma linguagem carregada ou alarmante para incutir um sentido de urgência, pedindo-lhe que clique e "aja imediatamente" para evitar o encerramento da conta. Lembre-se, as organizações legítimas não pedem informações pessoais por correio eletrónico.

Sinal 4: A mensagem inclui anexos inesperados ou estranhos.

Estes anexos podem conter malware, ransomware ou outras ameaças em linha.

Sinal 5: A mensagem inclui ligações que parecem duvidosas.

Mesmo que os indicadores acima não levantem suspeitas, nunca confie cegamente nas hiperligações incorporadas. Passe o cursor sobre a hiperligação para revelar o URL real. Preste especial atenção a erros ortográficos subtis no URL de um site aparentemente familiar, pois é um sinal de alerta para o engano. É sempre mais seguro introduzir manualmente o URL no seu browser em vez de clicar na hiperligação incorporada.

Quem é visado pelo phishing?

O phishing é uma ameaça para todos, visando vários indivíduos e indústrias, desde executivos de empresas a utilizadores quotidianos de redes sociais e clientes de serviços bancários online. O vasto âmbito do phishing faz com que seja crucial ter cuidado em linha e adotar medidas preventivas. Ser vigilante e proactivo pode reduzir significativamente o risco de ser vítima de esquemas de phishing, garantindo uma experiência online mais segura para todos.

Como se proteger contra ataques de phishing

Tal como referido anteriormente, o phishing é uma ameaça de igual oportunidade, capaz de aparecer em computadores de secretária, portáteis, tablets e smartphones. A maioria dos navegadores de Internet tem formas de verificar se uma ligação é segura, mas a primeira linha de defesa contra o phishing é o seu discernimento. Treine-se para reconhecer os sinais de phishing e tente praticar uma computação segura sempre que verificar o seu correio eletrónico, ler publicações Facebook ou jogar o seu jogo online favorito.

Malwarebytes Labs partilhou algumas das principais práticas para se proteger contra ataques de phishing:

- Não abra mensagens de correio eletrónico de remetentes que não conhece.

- Nunca clique numa ligação dentro de uma mensagem de correio eletrónico, a menos que saiba exatamente para onde vai.

- Se lhe for pedido que forneça informações sensíveis, verifique se o URL da página começa com "HTTPS" em vez de apenas "HTTP". O "S" significa "seguro". Não é uma garantia de que um sítio seja legítimo, mas a maioria dos sítios legítimos utiliza HTTPS porque é mais seguro. Os sítios HTTP, mesmo os legítimos, são vulneráveis aos hackers informáticos.

- Ativar a autenticação multi-fator (MFA): Utilize a MFA sempre que possível para adicionar uma camada extra de segurança. Mesmo que os phishers obtenham a sua palavra-passe, terão de contornar passos de verificação adicionais para aceder à sua conta.

- Procure o certificado digital de um sítio Web.

- Para reforçar essa proteção, se receber uma mensagem de correio eletrónico de uma fonte que não conhece, navegue para a ligação fornecida manualmente, introduzindo o endereço do sítio Web legítimo no seu browser.

- Passe o rato sobre a ligação para ver se é uma ligação legítima.

- Se suspeitar que uma mensagem de correio eletrónico não é legítima, pegue num nome ou num texto da mensagem e coloque-o num motor de busca para ver se existem ataques de phishing conhecidos que utilizem os mesmos métodos.

Recomendamos vivamente a utilização de soluções antivírus/anti-malware fiáveis, como Malwarebytes Premium para melhorar a sua segurança digital. A maioria das ferramentas modernas de cibersegurança, equipadas com algoritmos inteligentes, consegue identificar ligações ou anexos maliciosos, proporcionando um escudo vigilante mesmo contra tentativas inteligentes de phishing.

Se uma tática de phishing lhe passar despercebida, o nosso software de segurança robusto mantém as suas informações em segurança sob o seu controlo. Oferecemos um teste gratuito do Malwarebytes, permitindo-lhe experimentar a sua proteção superior antes de efetuar uma compra.

Diferentes tipos de ataques de phishing

Os ataques de phishing utilizam métodos enganadores para recolher ilegalmente informações sensíveis e apresentam-se de várias formas, cada uma com as suas caraterísticas únicas. Estas são formas específicas de os atacantes de phishing tentarem enganar os seus alvos:

Spear Phishing

O Spear phishing é uma forma de phishing direcionada em que os atacantes adaptam as mensagens a indivíduos ou organizações específicas, utilizando dados recolhidos para tornar o engano mais convincente. Requer um reconhecimento antes do ataque para descobrir nomes, cargos, endereços de correio eletrónico e afins.

hackers informáticos vasculham a Internet para comparar esta informação com outros conhecimentos pesquisados sobre os colegas do alvo, juntamente com os nomes e as relações profissionais de funcionários-chave nas suas organizações. Com isto, o phisher cria um e-mail credível.

Exemplo: Os autores de fraudes podem fazer-se passar por executivos para induzir os empregados a autorizar pagamentos fraudulentos.

Phishing de baleias

O phishing de baleia tem como alvo indivíduos de alto perfil, como executivos, celebridades ou empresários de nível C. Tenta enganá-los para que revelem informações pessoais ou detalhes profissionais.

Compreender e identificar as diversas formas de ataques de phishing é crucial para implementar medidas de proteção eficazes, garantindo a segurança e a integridade dos bens pessoais e organizacionais.

Phishing de correio eletrónico

Frequentemente observados desde o início do correio eletrónico, os e-mails de phishing envolvem e-mails enganadores que parecem vir de fontes respeitáveis (por exemplo, bancos, retalhistas em linha), instando os destinatários a clicar em ligações ou a descarregar anexos.

Exemplos:

- Compromisso de correio eletrónico empresarial (BEC): Um ataque de comprometimento de correio eletrónico empresarial (BEC) visa alguém do departamento financeiro de uma organização, frequentemente o diretor financeiro, e tenta enganá-lo para que envie grandes somas de dinheiro. Os atacantes utilizam frequentemente tácticas de engenharia social para convencer o destinatário de que o envio do dinheiro é urgente e necessário.

- Phishing de clone: Neste ataque, os criminosos fazem uma cópia - ou clone - de mensagens de correio eletrónico legítimas anteriormente entregues, que contêm uma ligação ou um anexo. Depois, o phisher substitui as hiperligações ou os ficheiros anexados por substituições maliciosas disfarçadas de verdadeiras. Os utilizadores desprevenidos clicam na ligação ou abrem o anexo, o que muitas vezes permite que os seus sistemas sejam controlados. Depois, o phisher pode falsificar a identidade da vítima para se fazer passar por um remetente de confiança para outras vítimas da mesma organização.

- Fraudes 419/Nigerianas: Um e-mail de phishing verboso de alguém que diz ser um príncipe nigeriano é uma das primeiras e mais antigas burlas da Internet. Este "príncipe" oferece-lhe dinheiro, mas diz que tem de lhe enviar primeiro uma pequena quantia para o reclamar, ou diz que está com problemas e precisa de fundos para os resolver. O número "419" está associado a esta burla. Refere-se à secção do Código Penal Nigeriano que trata da fraude, das acusações e das penas para os infractores.

Vishing (phishing por voz)

Os atacantes fazem-se passar por figuras de autoridade (por exemplo, funcionários de bancos, agentes da autoridade) por telefone para assustar as pessoas e levá-las a partilhar informações sensíveis ou a transferir fundos.

Smishing (SMS Phishing)

Semelhante ao vishingmas efectuado através de SMS, smishing envia mensagens fraudulentas que incitam os destinatários a clicar em ligações maliciosas ou a partilhar dados pessoais.

Catphishing

Uma tática enganosa em que os atacantes criam falsas personas online para atrair indivíduos para relações românticas para exploração monetária ou acesso a informações pessoais.

Exemplos de ataques de phishing

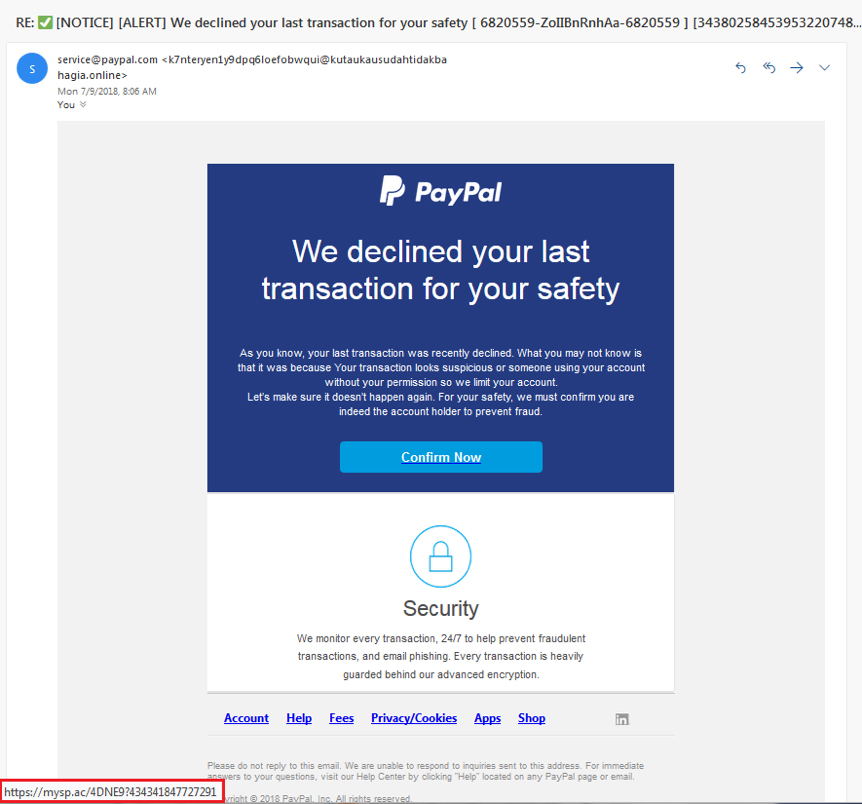

Aqui está um exemplo de uma tentativa de phishing que falsifica um aviso do PayPal, pedindo ao destinatário para clicar no botão "Confirmar agora". Passar o rato sobre o botão revela o verdadeiro destino do URL no retângulo vermelho.

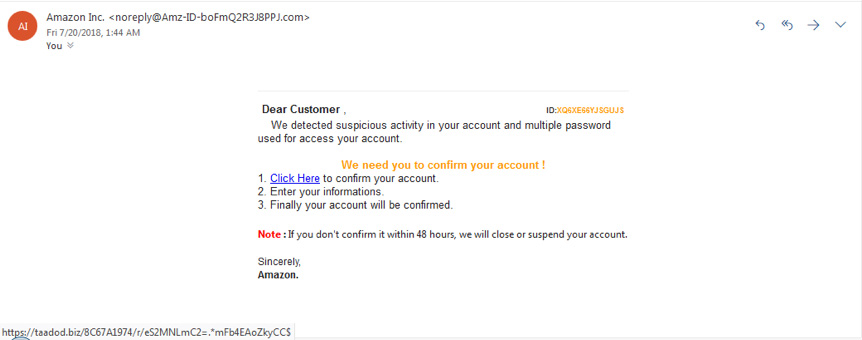

Aqui está outra imagem de ataque de phishing, desta vez alegando ser da Amazon. Note a ameaça de fechar a conta se não houver resposta em 48 horas.

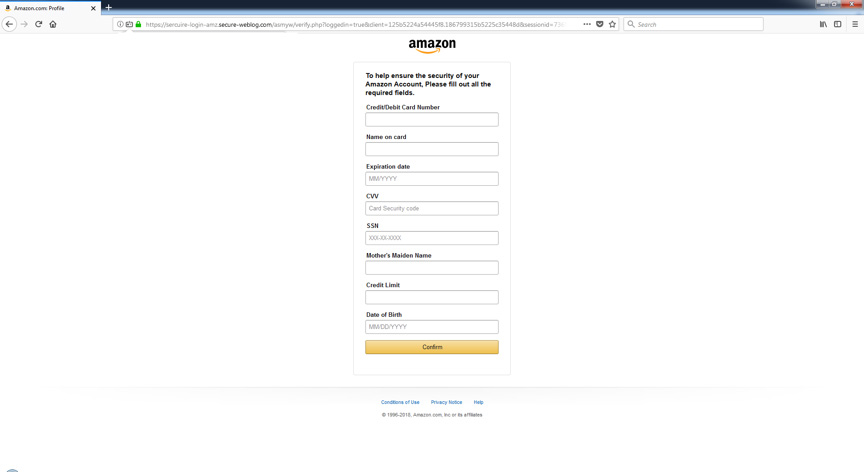

Clicar na ligação leva-o a este formulário, convidando-o a dar o que o phisher precisa para saquear os seus valores:

Porque é que o phishing é eficaz?

O phishing é notavelmente eficaz devido à sua exploração da psicologia humana, em vez de se basear em tácticas técnicas avançadas. Muitas vezes disfarçados de comunicações urgentes de figuras autorizadas, os esquemas de phishing aproveitam-se da confiança e do medo dos indivíduos.

Adam Kujawa, antigo membro da Malwarebytes Labs, resume a situação: "O phishing destaca-se como o ciberataque mais simples mas mais potente, visando principalmente o elemento mais suscetível mas poderoso: a mente humana." A falta de sofisticação técnica e o potencial para evocar reacções imediatas realçam a razão pela qual o phishing continua a ser uma ameaça em linha grave e generalizada.

"O phishing é o tipo mais simples de ciberataque e, ao mesmo tempo, o mais perigoso e eficaz."

Os phishers não estão a tentar explorar uma vulnerabilidade técnica no sistema operativo do seu dispositivo - estão a utilizar engenharia social. De Windows e iPhones a Macs e Androids, nenhum sistema operativo está completamente a salvo de phishing, por mais forte que seja a sua segurança. De facto, os atacantes recorrem frequentemente ao phishing porque não conseguem encontrar quaisquer vulnerabilidades técnicas.

Para quê perder tempo a quebrar as camadas de segurança quando se pode enganar alguém para que nos entregue a chave? Muitas vezes, o elo mais fraco num sistema de segurança não é uma falha enterrada no código informático, mas sim um ser humano que não verifica duas vezes a origem de um e-mail.

Agora que já explorámos o que é o phishing e como funciona, vamos ver onde tudo começou, remontando aos anos 70 com a pirataria de sistemas telefónicos, também conhecida como "phreaking".

A história do phishing

O termo "phishing" compara as tentativas de burla à pesca, em que o isco é utilizado para atrair as vítimas. Pensa-se que teve origem na cultura "phreaking" dos anos 70, que envolvia a pirataria de sistemas telefónicos. Antes do termo "phishi

ng" foi cunhado, uma técnica semelhante foi apresentada numa conferência tecnológica em 1987. A primeira utilização conhecida do termo remonta a 1996, associada ao hacker informático Khan C Smith, que aplicou um golpe aos utilizadores da America Online (AOL), explorando a popularidade da AOL ao fazer-se passar por pessoal da AOL para recolher informações sobre os utilizadores.

No início da década de 2000, os phishers mudaram o foco para os sistemas de pagamento online, bancos e plataformas de redes sociais. Criaram domínios falsos convincentes, especialmente falsificando o eBay e PayPal, enganando os utilizadores para que partilhassem informações sensíveis. O primeiro ataque de phishing direcionado para bancos foi registado em 2003. Em meados da década de 2000, o phishing tinha-se tornado uma grande ameaça cibernética com campanhas sofisticadas e organizadas, causando perdas financeiras significativas.

Os danos aumentaram ao longo dos anos, com incidentes notáveis, incluindo uma campanha patrocinada pelo Estado em 2011, a violação maciça de dados da Target em 2013 e tentativas de phishing político de alto nível em 2016. A tendência continuou em 2017, com uma fraude que levou a que mais de 100 milhões de dólares fossem desviados de gigantes tecnológicos como a Google e Facebook.