Google hat einen Patch für eine hochkritische Chrome veröffentlicht, die unter der Kennung CVE-2026-2441 geführt wird. Es handelt sich um einen Speicherfehler bei der Verarbeitung bestimmter Schriftartfunktionen durch den Browser, den Angreifer bereits ausnutzen.

CVE-2026-2441 hat die zweifelhafte Ehre, der erste Chrome des Jahres 2026 zu sein. Google hielt ihn für so schwerwiegend, dass es ein separates Update des stabilen Kanals dafür veröffentlichte, anstatt auf die nächste große Version zu warten.

So aktualisieren Sie Chrome

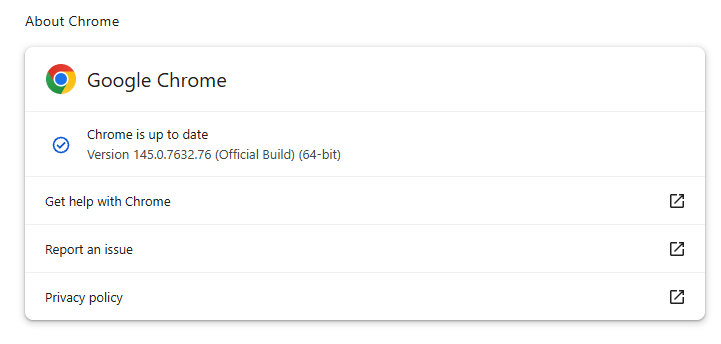

Die neueste Versionsnummer lautet145.0.7632.75/76 für Windows macOS und145.0.7632.75für Linux. Wenn Ihr Chrome also Chrome Version 145.0.7632.75 oder höher,ist es vor diesen Sicherheitslücken geschützt.

Der einfachste Weg für ein Update ist, Chrome automatisch Chrome lassen. Aber du kannst zurückbleiben, wenn du deinen Browser nie schließt oder wenn etwas schiefgeht, wie zum Beispiel eine Erweiterung, die das Update verhindert.

Um manuell zu aktualisieren, klicken Sie auf das Menü„Mehr“(drei Punkte) und gehen Sie dann zu„Einstellungen“>„Über Chrome“. Wenn ein Update verfügbar ist, Chrome dem Herunterladen. Starten Sie Chrome neu, Chrome das Update abzuschließen, und Sie sind vor diesen Sicherheitslücken geschützt.

Eine Schritt-für-Schritt-Anleitung finden Sie auch in unserem Leitfadenzum Aktualisieren von Chrome jedem Betriebssystem.

Technische Einzelheiten

Google bestätigt, dass es aktive Ausnutzung festgestellt hat, gibt jedoch noch keine Informationen darüber bekannt, wer davon betroffen ist, wie oft dies geschieht oder welche detaillierten Indikatoren vorliegen.

Aber wir können aus dem, was wir wissen, einige Informationen ableiten.

Die Schwachstelle ist ein Use-after-free-Problem in der CSS-Schriftartfunktionsverarbeitung (CSSFontFeatureValuesMap) Chrome, die Teil der Darstellung und Formatierung von Text auf Websites ist. Genauer gesagt: Die Ursache ist ein Fehler bei der Ungültigkeitserklärung von Iteratoren. Chrome eine Reihe von Schriftartfunktionswerten Chrome und ändert gleichzeitig diese Reihe, sodass die Schleife auf veraltete Daten verweist, bis es einem Angreifer gelingt, dies in eine Codeausführung umzuwandeln.

Use-after-free (UAF) ist eine Art von Software-Sicherheitslücke, bei der ein Programm versucht, auf einen Speicherplatz zuzugreifen, nachdem dieser freigegeben wurde. Dies kann zu Abstürzen führen oder in einigen Fällen einem Angreifer ermöglichen, seinen eigenen Code auszuführen.

Der CVE-Eintrag lautet: „Durch eine Use-after-free-Sicherheitslücke in CSS in Google Chrome Version 145.0.7632.75 konnte ein Angreifer über eine speziell gestaltete HTML-Seite beliebigen Code innerhalb einer Sandbox ausführen.“ (Chromium-Sicherheitsstufe: Hoch)

Das bedeutet, dass ein Angreifer eine spezielle Website oder andere HTML-Inhalte erstellen könnte, die Code innerhalb der Sandbox Chrome ausführen würden.

Die Sandbox Chromeist wie eine sichere Box um jeden Website-Tab herum. Selbst wenn etwas innerhalb des Tabs bösartig wird, sollte es eingegrenzt sein und nicht in der Lage sein, den Rest Ihres Systems zu manipulieren. Sie schränkt ein, auf welche Dateien, Geräte und andere Apps der Website-Code zugreifen kann, sodass ein Browser-Fehler einem Angreifer im Idealfall nur in dieser eingeschränkten Umgebung Zugang verschafft und ihm nicht die vollständige Kontrolle über den Computer ermöglicht.

Das Ausführen von beliebigem Code innerhalb der Sandbox ist nach wie vor gefährlich, da der Angreifer praktisch zu diesem Browser-Tab „wird“. Er kann alles sehen und ändern, worauf der Tab Zugriff hat. Selbst ohne Ausweichen auf das Betriebssystem reicht dies aus, um Konten zu stehlen, Hintertüren in Cloud-Diensten zu platzieren oder sensiblen Datenverkehr umzuleiten.

Wenn dies mit einer Schwachstelle einhergeht, die es einem Prozess ermöglicht, aus der Sandbox zu entkommen, kann ein Angreifer sich lateral bewegen, Malware installieren oder Dateien verschlüsseln, wie bei jeder anderen vollständigen Kompromittierung des Systems.

Wie man sicher bleibt

Um Ihr Gerät vor Angriffen zu schützen, die diese Schwachstelle ausnutzen, wird dringend empfohlen, so schnell wie möglich ein Update durchzuführen. Hier sind einige weitere Tipps, um zu vermeiden, Opfer zu werden, noch bevor ein Zero-Day-Patch verfügbar ist:

- Klicken Sie nicht auf unaufgeforderte Links in E-Mails, Nachrichten, unbekannten Websites oder sozialen Medien.

- Aktivieren Sie automatische Updates und starten Sie das Gerät regelmäßig neu. Viele Benutzer lassen ihren Browser tagelang geöffnet, was den Schutz verzögert, selbst wenn das Update im Hintergrund heruntergeladen wird.

- Verwenden Sie eine aktuelle Echtzeit -Anti-Malware-Lösung, die eine Webschutzkomponente enthält.

Benutzer anderer Chromium-basierter Browser können mit einem ähnlichen Update rechnen.

Wir berichten nicht nur über Bedrohungen – wir helfen Ihnen dabei, Ihre gesamte digitale Identität zu schützen.

Cybersicherheitsrisiken sollten niemals über eine Schlagzeile hinausgehen. Schützen Sie Ihre persönlichen Daten und die Ihrer Familie durch Identitätsschutz.