Im Rahmen unserer Untersuchung einer Phishing-Kampagne zum Thema Arbeit stießen wir auf mehrere verdächtige URLs, die alle wie folgt aussahen:

https://forms.google.ss-o[.]com/forms/d/e/{unique_id}/viewform?form=opportunitysec&promo=

Die Subdomain forms.google.ss-o[.]com ist ein offensichtlicher Versuch, die legitime Website forms.google.com zu imitieren. Das „ss-o“ wurde wahrscheinlich eingefügt, um wie „Single Sign-On“ zu wirken, eine Authentifizierungsmethode, mit der sich Benutzer mit einem einzigen Satz von Anmeldedaten (Benutzername und Passwort) sicher bei mehreren unabhängigen Anwendungen oder Websites anmelden können.

Leider wurden wir beim Aufrufen der URLs auf die lokale Google-Suchwebsite weitergeleitet. Dies ist eine gängige Taktik von Phishern, um zu verhindern, dass Opfer ihre personalisierten Links an Forscher oder Online-Analysen weitergeben.

Nach einiger Recherche fanden wir eine Datei namens generation_form.php auf derselben Domain, die unserer Meinung nach von den Phishing-Betrügern zum Erstellen dieser Links verwendet wurde. Die Landingpage für die Kampagne lautete: https://forms.google.ss-o[.]com/generation_form.php?form=opportunitysec

Die generation_form.php Das Skript macht genau das, was der Name sagt: Es erstellt eine personalisierte URL für die Person, die auf diesen Link klickt.

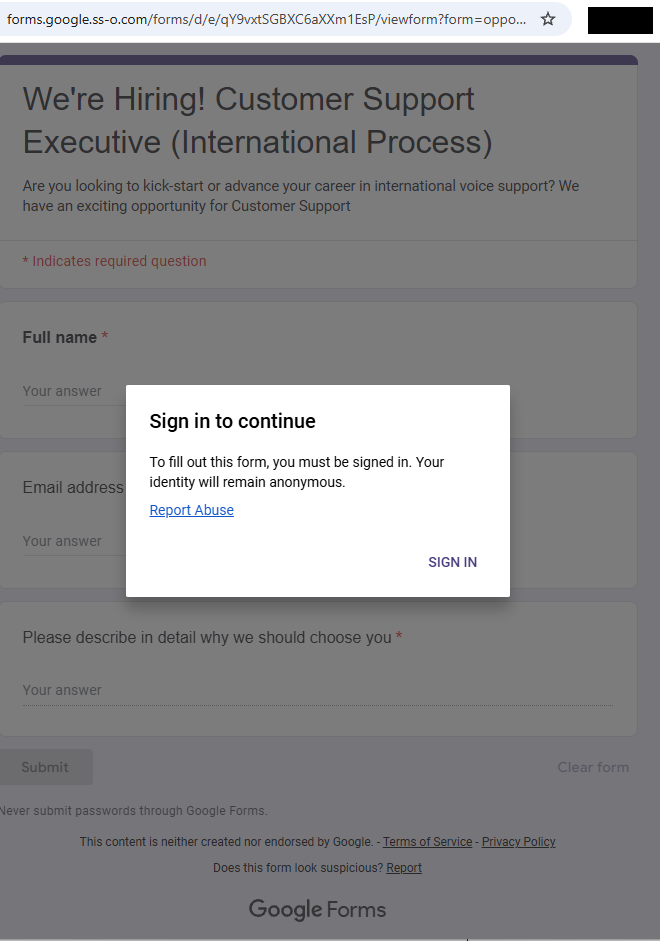

Mit diesem Wissen konnten wir überprüfen, worum es bei dem Phishing-Versuch ging. Unser personalisierter Link führte uns zu dieser Website:

Das ausgegraute „Formular“ hinter der Eingabeaufforderung verspricht:

- Wir stellen ein! Kundendienstmitarbeiter (internationaler Prozess)

- Möchten Sie Ihre Karriere starten oder vorantreiben?

- Die Felder im Formular: Vollständiger Name, E-Mail-Adresse und ein Textfeld mit der Aufforderung „Bitte beschreiben Sie ausführlich, warum wir Sie auswählen sollten“.

- Schaltflächen: „Absenden“ und „Formular löschen“.

Die gesamte Webseite ahmt Google Forms nach, einschließlich Logo-Bildern, Farbschemata, einem Hinweis zum Nicht-„Übermitteln von Passwörtern“ und rechtlichen Links. Am unteren Rand befindet sich sogar der typische Haftungsausschluss von Google Forms („Dieser Inhalt wurde weder von Google erstellt noch wird er von Google unterstützt.“), um die Authentizität zu unterstreichen.

Durch Klicken auf die Schaltfläche „Anmelden“ gelangten wir zu https://id-v4[.]com/generation.php, die inzwischen entfernt wurde. Die Domain id-v4.com wurde fast ein Jahr lang in mehreren Phishing-Kampagnen verwendet. In diesem Fall wurden die Anmeldedaten für Google-Konten abgefragt.

Angesichts des Ansatzes „Stellenangebot“ vermuten wir, dass die Links über gezielte E-Mails oder LinkedIn verbreitet wurden.

Wie man sicher bleibt

Lockangebote, die Stellenangebote im Homeoffice versprechen, sind heutzutage weit verbreitet. Hier sind einige Tipps, die Ihnen helfen, sich vor solchen gezielten Angriffen zu schützen:

- Klicken Sie nicht auf Links in unaufgeforderten Stellenangeboten.

- Verwenden Sie einen Passwort-Manager, der Ihren Google-Benutzernamen und Ihr Passwort nicht auf einer gefälschten Website eingegeben hätte.

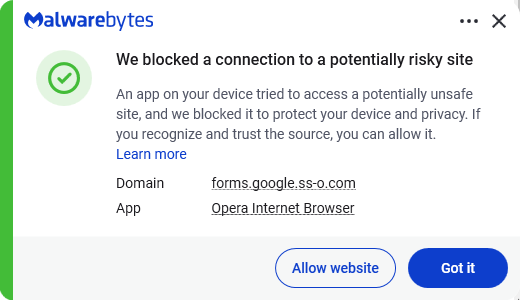

- Verwenden Sie eine aktuelle Echtzeit -Anti-Malware-Lösung mit einer Webschutzkomponente.

Profi-Tipp: Malwarebytes Guard hat diesen Angriff allein anhand der URL als Betrugsversuch erkannt.

IOCs

id-v4[.]com

formulare.google.ss-o[.]com

Wir berichten nicht nur über Betrugsfälle - wir helfen, sie aufzudecken

Cybersicherheitsrisiken sollten niemals über eine Schlagzeile hinausgehen. Wenn Ihnen etwas verdächtig erscheint, überprüfen Sie mit Malwarebytes Guard, ob es sich um einen Betrug handelt. Senden Sie einen Screenshot, fügen Sie verdächtige Inhalte ein oder teilen Sie einen Link, einen Text oder eine Telefonnummer, und wir sagen Ihnen, ob es sich um einen Betrug handelt oder nicht. Verfügbar mit Malwarebytes Premium für alle Ihre Geräte und in der Malwarebytes für iOS Android.