Nel corso delle nostre indagini su una campagna di phishing incentrata sul tema del lavoro, abbiamo individuato diversi URL sospetti che avevano tutti questo aspetto:

https://forms.google.ss-o[.]com/forms/d/e/{unique_id}/viewform?form=opportunitysec&promo=

Il sottodominio forms.google.ss-o[.]com è un chiaro tentativo di impersonare il legittimo sito forms.google.com. La sigla "ss-o" è stata probabilmente inserita per assomigliare a "single sign-on", un metodo di autenticazione che consente agli utenti di accedere in modo sicuro a più applicazioni o siti web indipendenti utilizzando un unico set di credenziali (nome utente e password).

Purtroppo, quando abbiamo provato a visitare gli URL, siamo stati reindirizzati al sito web di ricerca locale di Google. Si tratta di una tattica comune utilizzata dai phisher per impedire alle vittime di condividere i propri link personalizzati con ricercatori o analisi online.

Dopo alcune ricerche, abbiamo trovato un file chiamato generation_form.php sullo stesso dominio, che riteniamo sia stato utilizzato dal gruppo di phishing per creare questi link. La pagina di destinazione della campagna era: https://forms.google.ss-o[.]com/generation_form.php?form=opportunitysec

Il generation_form.php Lo script fa esattamente ciò che suggerisce il nome: crea un URL personalizzato per la persona che clicca su quel link.

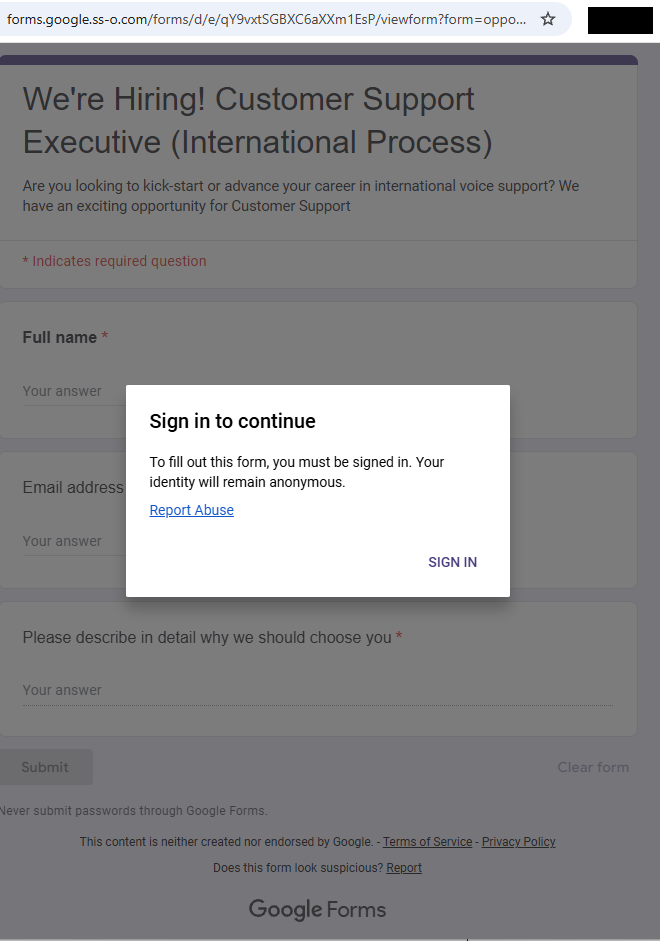

Con queste informazioni a disposizione, abbiamo potuto verificare di cosa si trattasse. Il nostro link personalizzato ci ha portato a questo sito web:

Il "modulo" in grigio dietro il prompt promette:

- Stiamo assumendo! Responsabile dell'assistenza clienti (processi internazionali)

- Stai cercando di avviare o far progredire la tua carriera...

- I campi nel modulo: Nome completo, Indirizzo e-mail e un campo di testo "Descrivi in dettaglio perché dovremmo scegliere te".

- Pulsanti: "Invia" e "Cancella modulo".

L'intera pagina web emula Google Forms, comprese le immagini del logo, le combinazioni di colori, un avviso relativo al divieto di "inviare password" e i link legali. Nella parte inferiore è presente anche la tipica dichiarazione di non responsabilità di Google Forms ("Questo contenuto non è stato creato né approvato da Google") a garanzia dell'autenticità.

Cliccando sul pulsante "Accedi" siamo stati reindirizzati a https://id-v4[.]com/generation.php, che ora è stato rimosso. Il dominio id-v4.com è stato utilizzato in diverse campagne di phishing per quasi un anno. In questo caso, richiedeva le credenziali dell'account Google.

Considerando l'aspetto dell'"opportunità di lavoro", sospettiamo che i link siano stati distribuiti tramite e-mail mirate o LinkedIn .

Come stare al sicuro

Le esche che promettono opportunità di lavoro a distanza sono molto comuni al giorno d'oggi. Ecco alcuni consigli per proteggerti da attacchi mirati come questo:

- Non cliccare sui link contenuti in offerte di lavoro non richieste.

- Utilizza un gestore di password, che non avrebbe inserito il tuo nome utente e la tua password Google su un sito web falso.

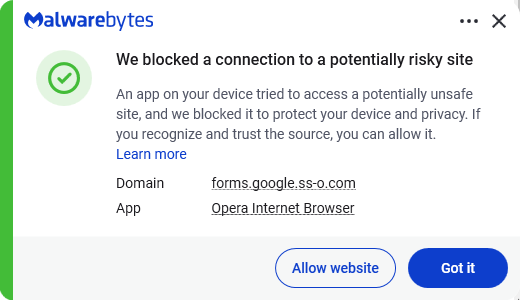

- Utilizza una soluzione anti-malware aggiornata e in tempo reale con un componente di protezione web.

Suggerimento da esperto: Malwarebytes Guard ha identificato questo attacco come una truffa semplicemente guardando l'URL.

CIO

id-v4[.]com

moduli.google.ss-o[.]com

Non ci limitiamo a segnalare le truffe, ma aiutiamo a individuarle.

I rischi legati alla sicurezza informatica non dovrebbero mai andare oltre i titoli dei giornali. Se qualcosa ti sembra sospetto, verifica se si tratta di una truffa utilizzando Malwarebytes Guard. Invia uno screenshot, incolla il contenuto sospetto o condividi un link, un testo o un numero di telefono e ti diremo se si tratta di una truffa o di qualcosa di legittimo. Disponibile con Malwarebytes Premium per tutti i tuoi dispositivi e Malwarebytes per iOS Android.