商標紛争によりAIアシスタント「Clawdbot」が「Moltbot」への改名を余儀なくされた後、便乗者が素早く動き出した。数日以内にタイポスクワッティングドメインと複製されたGitHubリポジトリが出現——プロジェクト作成者を装い、サプライチェーン攻撃の可能性を見据えたインフラ構築を進めている。

コードはクリーンだが、インフラはそうではない。GitHubのダウンロード数とスター評価が急上昇する中、偽ドメインがバイラルなオープンソースプロジェクトを標的にする手法を徹底的に調査した。

背景:なぜクローボットは改名されたのか?

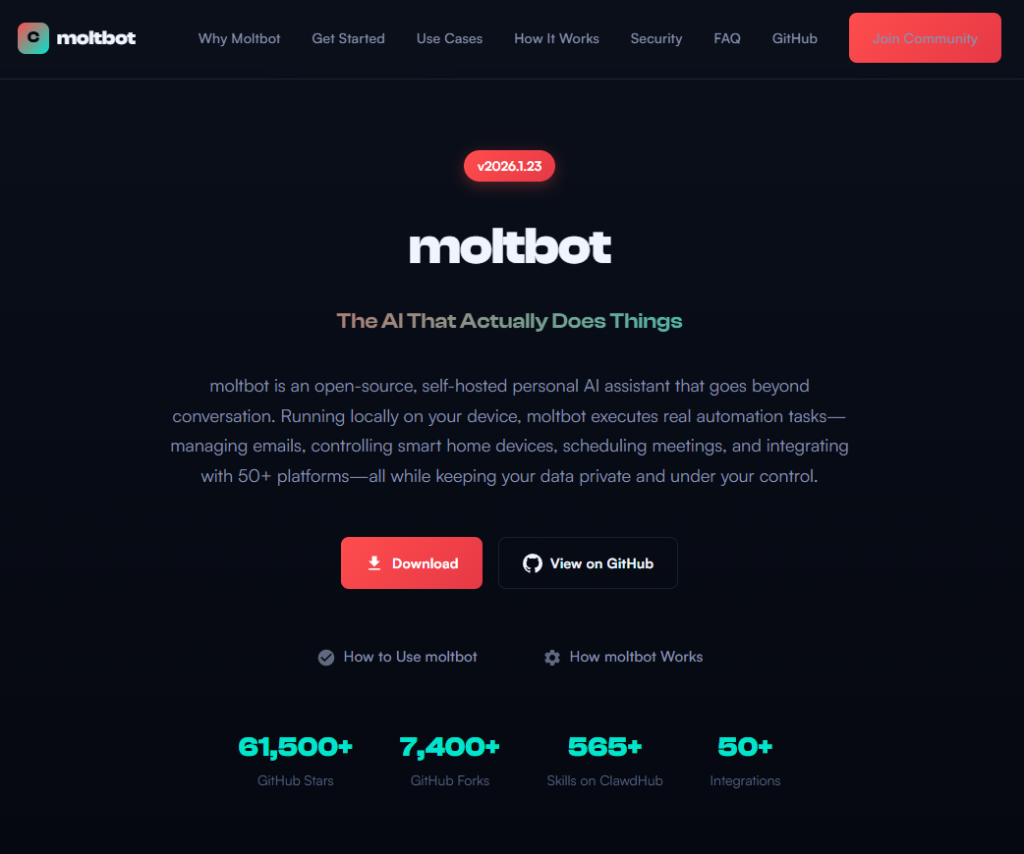

2026年初頭、ピーター・スタインバーガーのClawdbot はGitHub で最も急成長しているオープンソースプロジェクトのひとつとなりました。「手のあるクロード」と評されるこの自己ホスト型アシスタントにより、ユーザーは WhatsApp、Telegram、Discord などのプラットフォームを通じて自分のコンピューターを操作できるようになりました。

その後、Anthropic はこの名称に異議を唱えました。スタインバーガーはこれを受け入れ、プロジェクトの名称をMoltbot(「molt」はロブスターが殻を脱ぐことを意味する)に変更しました。

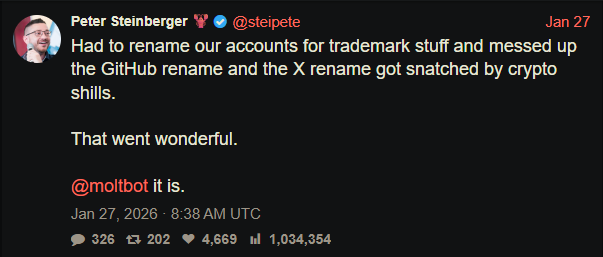

名称変更の際、GitHubの組織名X Twitter)のハンドル名が一時的に解放された後、再取得された。移行を監視していた攻撃者は数秒以内にこれらを掌握した。

「商標の問題でアカウント名を変更しなければならなかったが、GitHub の名前変更を失敗し、X 暗号通貨の宣伝屋に奪われてしまった」 — ピーター・スタインバーガー

そのわずかな隙間が十分だった。

なりすましインフラが出現した

不審なリポジトリを調査中、Moltbotを偽装するために設計された一連の資産を発見した。

ドメイン

- モルトボット[.]ユー

- clawbot[.]ai

- clawdbot[.]you

リポジトリ

- github[.]com/gstarwd/clawbot — 旧Clawdbotプロジェクト名のタイポスクワット版を使用したクローンリポジトリ

ウェブサイト

洗練されたマーケティングサイトの特徴:

- 実際のプロジェクトに忠実なプロフェッショナルデザイン

- SEO最適化と構造化メタデータ

- ダウンロードボタン、チュートリアル、およびよくある質問

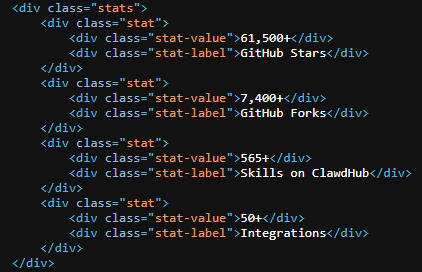

- 実際のリポジトリから盗用された61,500以上のGitHubスターの主張

なりすましの証拠

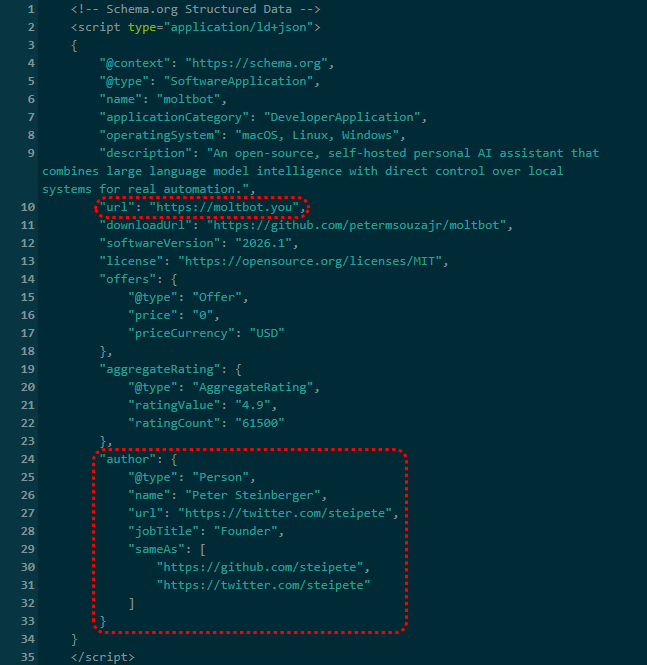

虚偽の帰属:このサイトのスキーマ.orgメタデータは、ピーター・スタインバーガー氏を著者と虚偽の主張しており、彼の実際のX 直接リンクしています。これは明らかな身元の虚偽表示です。

不正なリポジトリへの誤った誘導:「GitHubで表示」リンクがユーザーを公式のmoltbot/moltbotリポジトリではなく、gstarwd/clawbotに誘導しています。

盗まれた信頼性:本サイトは実際のプロジェクトに属する数万ものスターを大々的に宣伝している。一方、クローンサイトには事実上ゼロ(ただし執筆時点では着実に増加中)である。

正当なリンクと不正なリンクの混在:一部のリンクは公式文書や正規のバイナリファイルなど、実在する資産を指す。他方、なりすましインフラへリダイレクトするものもある。この選択的な正当性は、簡易的な検証を無効化し、意図的なものと見受けられる。

完全なSEO最適化:正規化タグ、オープングラフメタデータ、Twitter 、アナリティクスがすべて実装されており、明らかに偽装サイトを正規プロジェクトリソースより上位に表示させる意図が伺える。

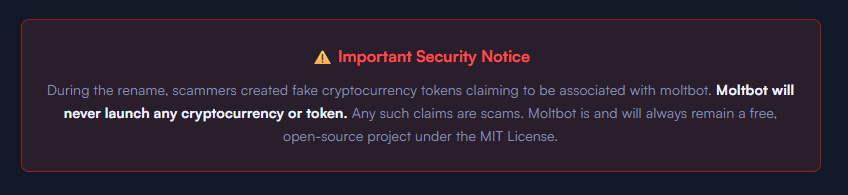

皮肉なセキュリティ警告:偽装サイトは、偽の仮想通貨トークンを悪用した詐欺についてユーザーに警告している——その一方で、自らプロジェクトを偽装しているのだ。

コード分析:設計によるクリーンさ

gstarwd/clawbot リポジトリの静的監査を実施しました:

- 悪意のあるnpmスクリプトは存在しません

- 資格情報の漏洩なし

- 難読化やペイロードの段階的展開なし

- 暗号通貨マイニング不可

- 不審なネットワーク活動は確認されませんでした

このコードは機能的に正規のプロジェクトと同一であり、これは安心できるものではない。

脅威モデル

マルウェアが存在しないことが戦略である。ここには機会主義的なマルウェア攻撃の兆候は一切見られない。むしろ、この準備はサプライチェーン攻撃に向けた初期段階の布石を示唆している。

考えられる一連の出来事:

ユーザーが「clawbot GitHub」または「moltbot download」を検索すると、moltbot[.]you または gstarwd/clawbot が見つかります。

コードは正当に見え、セキュリティ監査を通過する。

ユーザーはプロジェクトをインストールし、設定を行います。APIキーとメッセージングトークンを追加します。信頼関係が確立されます。

後段階で、npm update や git pull を通じてルーチン更新が実行される。これにより、ユーザーが既に信頼しているインストール環境に悪意のあるペイロードが送り込まれる。

攻撃者はその後、以下を収集できる:

- Anthropic APIキー

- OpenAI APIキー

- WhatsAppセッション認証情報

- Telegramボットトークン

- Discord OAuth トークン

- Slackの認証情報

- 信号同一性キー

- 完全な会話履歴

- 侵害されたマシンにおけるコマンド実行権限

何が悪意のある行為で、何がそうではないのか

明らかに悪意のある

- 実在する個人への誤った帰属

- 人気指標の誤った表現

- 意図的な不正リポジトリへのリダイレクト

欺瞞的ではあるが、まだマルウェアではない

- タイポスクワットドメイン

- SEO操作

- クリーンなコードでクローンされたリポジトリ

(まだ)存在しない

- アクティブなマルウェア

- データ漏洩

- 暗号通貨マイニング

今日のクリーンなコードは、明日の疑念を減らす。

見慣れたパターン

これはオープンソースのサプライチェーン攻撃におけるよく知られたパターンに従っている。

ユーザーが人気プロジェクトを検索し、説得力のあるサイトや複製されたリポジトリにたどり着く。コードは正当に見え、セキュリティ監査を通過する。

彼らはプロジェクトをインストールし設定を行い、APIキーやメッセージングトークンを追加して、意図した通りに動作できるようにします。信頼が確立されます。

その後、標準的なnpm updateやgit pullを通じてルーチンアップデートが到着する。このアップデートにより、ユーザーが既に信頼しているインストール環境に悪意のあるペイロードが導入される。

そこから、攻撃者は認証情報を収集し、会話データを取得し、侵害されたシステム上でコマンドを実行する可能性が生じます。

悪用は不要です。この連鎖全体は技術的な脆弱性ではなく信頼に依存しています。

安全に過ごすには

このようななりすましインフラは、悪意のあるものが現れるずっと前から正当に見えるように設計されている。有害な更新が到着する頃には——仮に到着したとしても——そのソフトウェアは既に広くインストールされ、信頼されている可能性がある。

だからこそ、基本的なソース検証は依然として重要であり、特に人気プロジェクトが頻繁に名前を変更したり移動したりする場合にこそ必要です。

ユーザーへのアドバイス

- GitHub 組織の所有権を確認する

- 公式リポジトリを直接ブックマークする

- 移行期間中は、名称変更されたプロジェクトをリスクが高いものとして扱う

メンテナ向けアドバイス

- 一般公開前に、可能性の高いタイポスクワットドメインを事前登録する

- 名称変更と処理の変更は慎重に行う

- クローンされたリポジトリとなりすましサイトに対する監視

プロのアドバイス:Malwarebytes 保護されています。 Malwarebytes 、このなりすましインフラに関連する既知の侵害の兆候(IOC)をすべて積極的にMalwarebytes 、本調査で特定された不正ドメインおよび関連資産へのユーザーアクセスを防止しています。

脅威を報告するだけでなく、取り除く

サイバーセキュリティのリスクは、ヘッドラインを超えて広がるべきではありません。今すぐMalwarebytes ダウンロードして、デバイスに脅威を持ち込まないようにしましょう。