それは単純な検索から始まる。

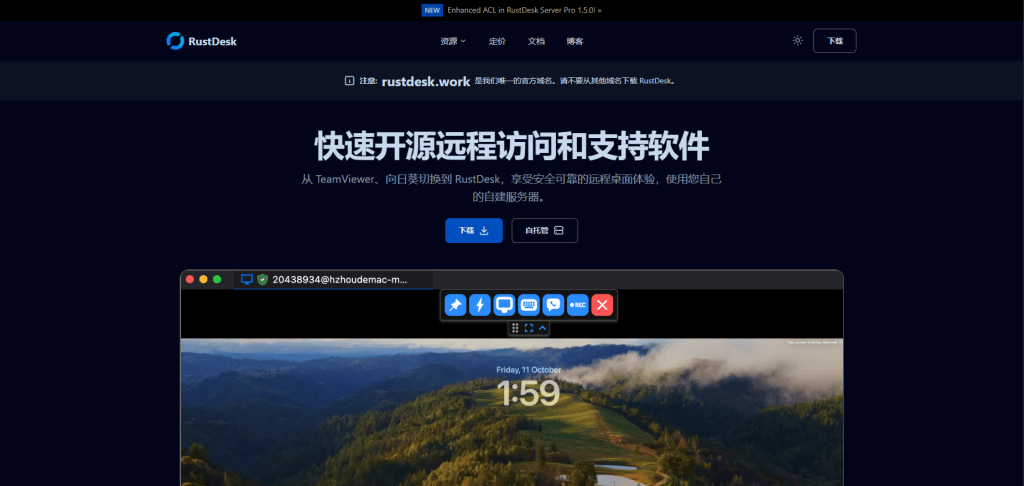

同僚のコンピューターにリモートアクセスを設定する必要があります。Googleで「RustDesk ダウンロード」と検索し、上位の結果の一つをクリックすると、洗練されたウェブサイトにたどり着きます。そこにはドキュメント、ダウンロード、そして見慣れたブランディングが用意されています。

ソフトウェアをインストールし、起動すると、すべてが期待通りに動作します。

目に見えないのは、同時にインストールされるもう一つのプログラムだ——攻撃者にあなたのコンピューターへの永続的なアクセス権を密かに与えるものだ。

偽ドメインrustdesk[.]work を使用したキャンペーンにおいて、まさにその現象が確認されました。

餌:ほぼ完璧ななりすまし

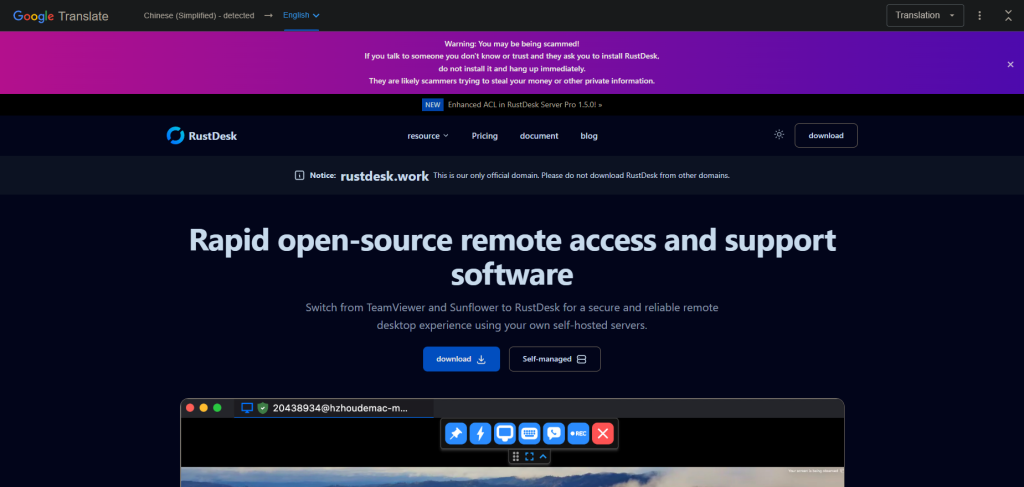

rustdesk[.]workという悪意のあるウェブサイトを特定しました。これはrustdesk.com でホストされている正規の RustDesk プロジェクトを偽装したものです。偽サイトは正規サイトを忠実に模倣しており、多言語コンテンツに加え、皮肉にも rustdesk[.]workが唯一の公式ドメインであると主張する目立つ警告まで備えています。

この攻撃はソフトウェアの脆弱性を悪用したり高度なハッキング技術に依存したりしません。完全に欺瞞によって成功します。ウェブサイトが正当に見え、ソフトウェアが正常に動作している場合、ほとんどのユーザーは何もおかしいとは疑いません。

インストーラーを実行すると何が起こりますか

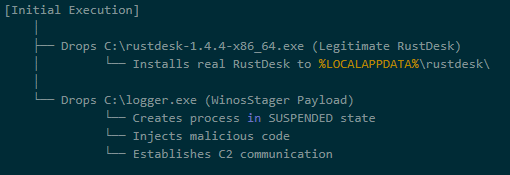

インストーラーは意図的なおとり商法を行う:

ユーザーはRustDeskが正常に起動するのを見ます。すべてが正常に動作しているように見えます。その間、バックドアは攻撃者のサーバーへの接続を密かに確立します。

マルウェアを正常動作するソフトウェアにバンドルすることで、攻撃者は最も明白な危険信号——機能不全や欠落——を取り除く。ユーザーから見れば、何もおかしいとは感じられない。

感染の連鎖の内部

マルウェアは段階的なプロセスを通じて実行され、各ステップは検出回避と永続性の確立を目的として設計されている:

ステージ1: トロイの木馬化されたインストーラー

ダウンロードしたファイル(rustdesk-1.4.4-x86_64.exe)は両方の役割を果たす ドロッパーとデコイディスクに2つのファイルを書き込みます:

- 正当なRustDeskインストーラーは、偽装を維持するために実行される

logger.exeWinos4.0ペイロード

マルウェアは平然と姿を隠している。ユーザーがRustDeskが通常通りインストールされるのを見ている間、悪意のあるペイロードはバックグラウンドで静かに準備される。

ステージ2: ローダーの実行

について logger.exe ファイルはローダーです — その役割はメインインプラントのための環境を構築することです。実行時には、以下のことを行います:

- 新しいプロセスを作成します

- 実行可能メモリを割り当てる

- 実行を新しいランタイムIDに移行する:

Libserver.exe

このローダーからインプラントへの引き継ぎは、洗練されたマルウェアにおいて初期のドロッパーと永続的なバックドアを分離するための一般的な手法である。

マルウェアはプロセス名を変更することで、フォレンジック分析を困難にする。防御側が「logger.exeその名前の実行中のプロセスは見つかりません。

ステージ3: インメモリモジュールのデプロイメント

について Libserver.exe このプロセスは、実際のWinos4.0フレームワーク全体をメモリ内に展開します。複数のWinosStager DLLモジュールと、約128MBという大規模なペイロードが、独立したファイルとしてディスクに書き込まれることなくロードされます。

従来のアンチウイルスツールは、ディスク上のファイルをスキャンすることに重点を置いています(ファイルベース検出)。マルウェアは機能コンポーネントをメモリ内にのみ保持することで、ファイルベース検出の効果を大幅に低下させます。これが、Winos4.0のような脅威を検出するために、行動分析とメモリスキャンが極めて重要である理由です。

隠されたペイロード:Winos4.0

二次ペイロードはWinos4.0(WinosStager)と特定された。これは複数の攻撃キャンペーンで確認されている高度なリモートアクセスフレームワークであり、特にアジア地域のユーザーを標的としている。

一度有効化されると、攻撃者は以下が可能になります:

- 被害者の活動を監視し、スクリーンショットをキャプチャする

- キーストロークを記録し、認証情報を盗む

- 追加のマルウェアをダウンロードして実行する

- システム再起動後も永続的なアクセスを維持する

これは単なるマルウェアではない——完全な機能を備えた攻撃フレームワークだ。一度インストールされると、攻撃者は足場を確保し、スパイ活動やデータ窃取、あるいはランサムウェアの展開を自らの都合の良いタイミングで実行できるようになる。

技術的詳細:マルウェアの隠蔽手法

マルウェアは検出を回避するためにいくつかの手法を採用している:

| 何をするのか | これをどのように達成するのか | なぜそれが重要なのか |

| 完全にメモリ上で実行される | ファイルを書き込まずに実行可能コードをロードする | ファイルベースの検出を回避する |

| 分析環境を検出します | 利用可能なシステムメモリを確認し、デバッグツールを探す | セキュリティ研究者がその動作を分析することを妨げる |

| システム言語を確認します | Windows 経由でロケール設定を照会する | 特定の地理的地域を対象とする(または避ける)ために使用される場合があります |

| ブラウザの履歴を消去します | ブラウジングデータを削除するためにシステムAPIを呼び出します | 被害者が悪意のあるサイトを発見した痕跡を消去する |

| レジストリ内の設定を非表示にする | 暗号化されたデータを通常のレジストリパスとは異なる場所に保存する | 設定を簡易的な確認から隠す |

指揮統制活動

インストール後すぐに、マルウェアは攻撃者が制御するサーバーに接続します:

- IP:207.56.13[.]76

- ポート:5666/TCP

この接続により、攻撃者は感染マシンにコマンドを送信し、盗み取ったデータを受け取ることが可能となる。ネットワーク分析により、確立されたコマンド・アンド・コントロールセッションと一致する持続的な双方向通信が確認された。

マルウェアが通常の通信に溶け込む仕組み

このマルウェアは、ネットワーク活動を偽装する方法が特に巧妙である:

| 目的地 | 目的 |

| 207.56.13[.]76:5666 | 悪意のある:コマンドアンドコントロールサーバー |

| 209.250.254.15:21115-21116 | 正当な:RustDesk中継トラフィック |

| api.rustdesk.com:443 | 正規:RustDesk API |

被害者が正規のRustDeskをインストールしていたため、マルウェアのネットワーク通信は正当なリモートデスクトップ通信と混在している。これによりネットワークセキュリティツールが不正な接続を特定するのが非常に困難になる:感染したコンピュータは単にRustDeskを実行しているように見える。

このキャンペーンが明らかにするものは

この攻撃は憂慮すべき傾向を示している:マルウェアの偽装として使用される正規ソフトウェアである。

攻撃者はゼロデイ脆弱性を見つける必要も、高度なエクスプロイトを作成する必要もなかった。彼らは単に:

- 説得力のあるドメイン名を登録した

- 正規のウェブサイトを複製した

- マルウェアに実ソフトウェアを同梱した

- 被害者に任せておけ

この手法が有効なのは、技術的な弱点ではなく人間の信頼を悪用するからだ。ソフトウェアが期待通りに動作している限り、ユーザーは侵害を疑う理由がない。

侵害の兆候

ファイルハッシュ (SHA256)

| ファイル | SHA256 | 分類 |

|---|---|---|

| トロイの木馬化されたインストーラー | 330016ab17f2b03c7bc0e10482f7cb70d44a46f03ea327cd6dfe50f772e6af30 | 悪意のある |

| logger.exe / Libserver.exe | 5d308205e3817adcfdda849ec669fa75970ba8ffc7ca643bf44aa55c2085cb86 | Winos4.0ローダー |

| RustDesk バイナリ | c612fd5a91b2d83dd9761f1979543ce05f6fa1941de3e00e40f6c7cdb3d4a6a0 | 正当な |

ネットワーク指標

悪意のあるドメイン:rustdesk[.]work

C2サーバー:207.56.13[.]76:5666/TCP

インメモリペイロード

実行中、マルウェアは複数の追加コンポーネントをメモリに直接展開する:

| SHA256 | サイズ | タイプ |

| a71bb5cf751d7df158567d7d44356a9c66b684f2f9c788ed32dadcdefd9c917a | 107キロバイト | WinosStager DLL |

| 900161e74c4dbab37328ca380edb651dc3e120cfca6168d38f5f53adffd469f6 | 351キロバイト | WinosStager DLL |

| 770261423c9b0e913cb08e5f903b360c6c8fd6d70afdf911066bc8da67174e43 | 362キロバイト | WinosStager DLL |

| 1354bd633b0f73229f8f8e33d67bab909fc919072c8b6d46eee74dc2d637fd31 | 104キロバイト | WinosStager DLL |

| 412b10c7bb86adaacc46fe567aede149d7c835ebd3bcab2ed4a160901db622c7 | 約128 MB | インメモリペイロード |

| 00781822b3d3798bcbec378dfbd22dc304b6099484839fe9a193ab2ed8852292 | 307キロバイト | インメモリペイロード |

身を守る方法

rustdesk[.]workキャンペーンは、攻撃者がエクスプロイトや警告、ソフトウェアの脆弱性を利用せずにアクセス権を獲得する手法を示している。信頼されたオープンソースツールを隠れ蓑にすることで、この攻撃は永続性と偽装を達成し、被害者に侵害を疑う余地を与えなかった。

要点は単純だ:ソフトウェアが正常に動作しているからといって、安全であるとは限らない。現代の 脅威は巧妙に溶け込むように設計されているため、多層防御と行動検知が不可欠である。

個人向け:

- ダウンロード元は常に確認してください。ソフトウェアをダウンロードする前に、ドメインが公式プロジェクトと一致していることを確認してください。RustDeskの場合、正当なサイトはrustdesk.comであり、rustdesk.workや類似のバリエーションではありません。

- 検索結果には警戒を怠らないでください。攻撃者はSEOポイズニングを利用して、悪意のあるサイトを検索結果の上位に表示させます。可能な限り、検索リンクをクリックするのではなく、公式ウェブサイトに直接アクセスしてください。

- セキュリティソフトウェアを使用してください。 Malwarebytes Premium 、正規ソフトウェアにバンドルされている場合でも、Winos4.0のようなマルウェアファミリーを検出します。

企業向け:

- 異常なネットワーク接続を監視する。ポート5666/TCPからの送信トラフィック、またはリモートデスクトップソフトウェアを実行しているシステムからの不審なIPアドレスへの接続は調査すべきである。

- アプリケーションの許可リストを実装する。環境内で実行可能なアプリケーションを制限し、不正なソフトウェアの実行を防止する。

- ユーザーにタイポスクワッティングについて教育する。トレーニングプログラムには、偽のウェブサイトの例と、正当なダウンロードソースを検証する方法を含めるべきである。

- 既知の悪意のあるインフラストラクチャをブロックしてください。上記のIOCをセキュリティツールに追加してください。

脅威を報告するだけでなく、取り除く

サイバーセキュリティのリスクは、ヘッドラインを超えて広がるべきではありません。今すぐMalwarebytes ダウンロードして、デバイスに脅威を持ち込まないようにしましょう。