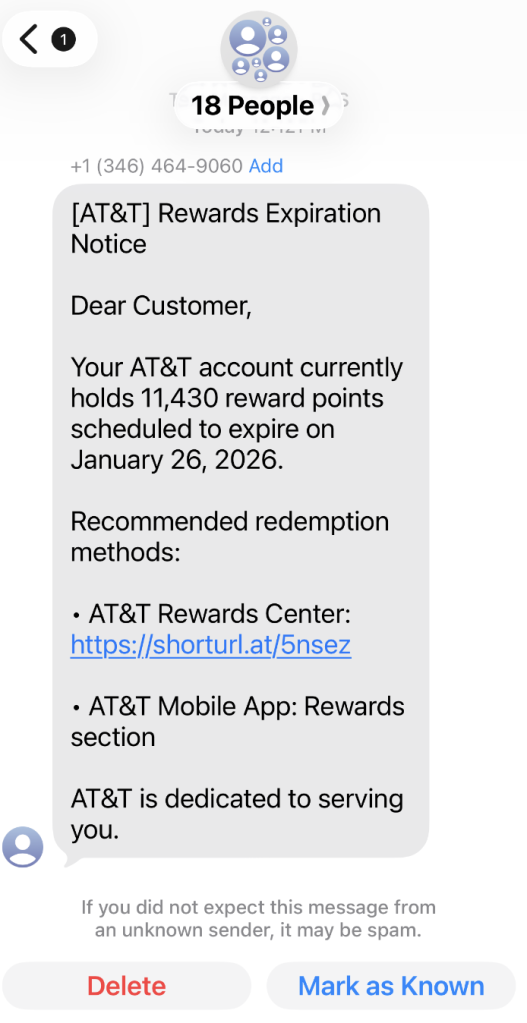

同僚が、AT&Tが報酬ポイントの有効期限が切れると警告しているという怪しいSMSを共有した。

フィッシング攻撃はAIの助けを得て、ますます巧妙化している。大手ブランドの模倣が、見た目だけでなく行動パターンまで高度化しているのだ。最近、我々はAT&T顧客を標的とした精巧なフィッシングキャンペーンを発見した。現実的なブランディング、巧妙なソーシャルエンジニアリング、多層的なデータ窃取戦術を組み合わせた手口だった。

本記事では、キャンペーンが被害者をどのように騙し、盗まれたデータが最終的にどこに到達するのかを、画面ごとに調査の流れに沿って解説します。

これが調査のきっかけとなったテキストメッセージです。

“Dear Customer,

Your AT&T account currently holds 11,430 reward points scheduled to expire on January 26, 2026.

Recommended redemption methods:

– AT&T Rewards Center: {Shortened link}

– AT&T Mobile App: Rewards section

AT&T is dedicated to serving you.”

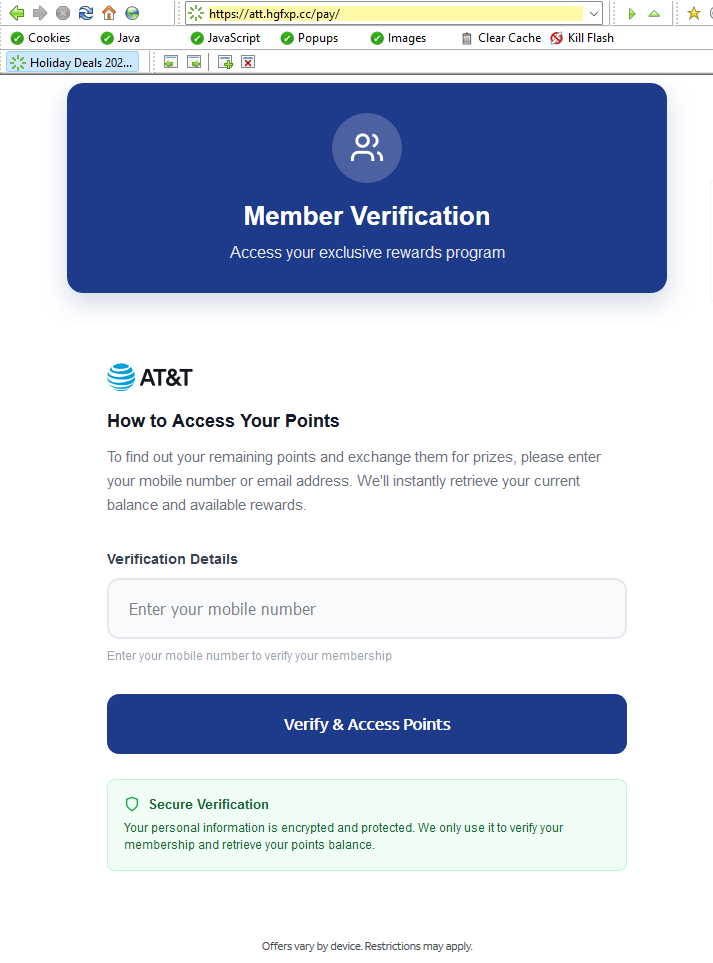

短縮URLは次のページにリンクしていました https://att.hgfxp[.]cc/pay/AT&Tのサイトのように見えるように設計されたウェブサイト。

すべてのブランディング、ヘッダー、メニューがコピーされ、ページにはatt.comへの実際のリンクが多数掲載されていた。

しかし「メインイベント」は、AT&Tリワードポイントのアクセス方法を説明する特別セクションでした。

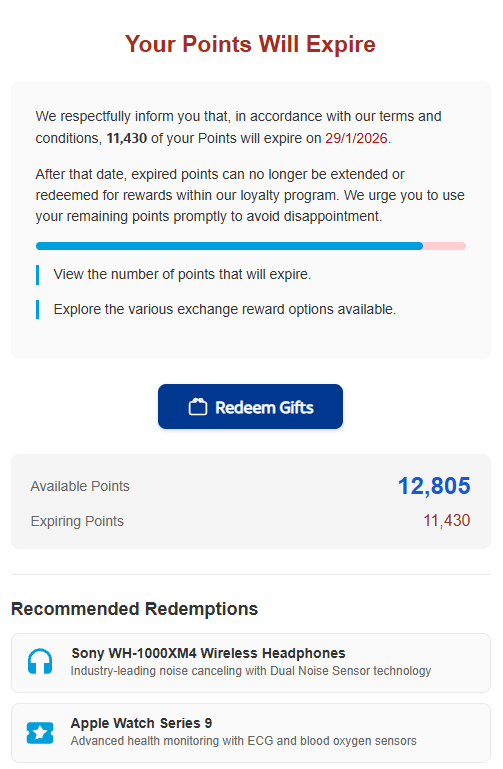

電話番号でアカウントを「確認」した後、被害者にはダッシュボードが表示され、AT&Tポイントが2日後に期限切れになると警告されます。この短い期限は、緊急性とFOMO(取り残される恐怖)を悪用する一般的なフィッシング手口です。

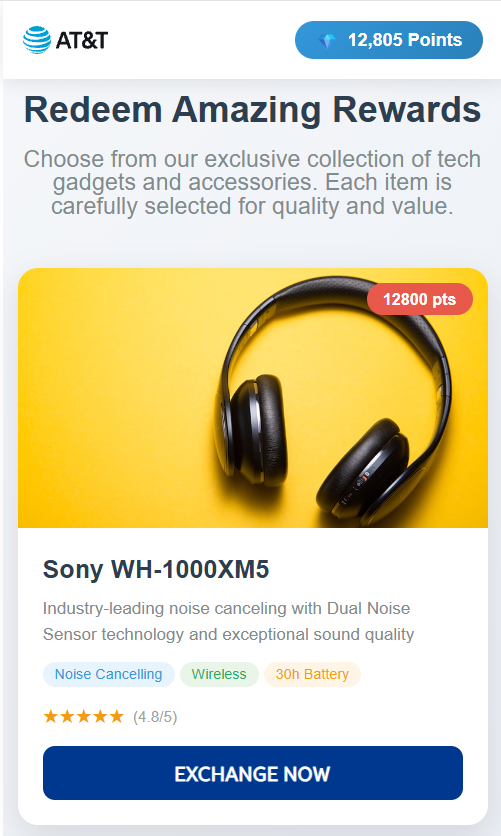

提供される報酬Amazon カード、ヘッドホン、スマートウォッチなど——は魅力的で、被害者が正当なロイヤルティプログラムを利用しているという錯覚を強める。

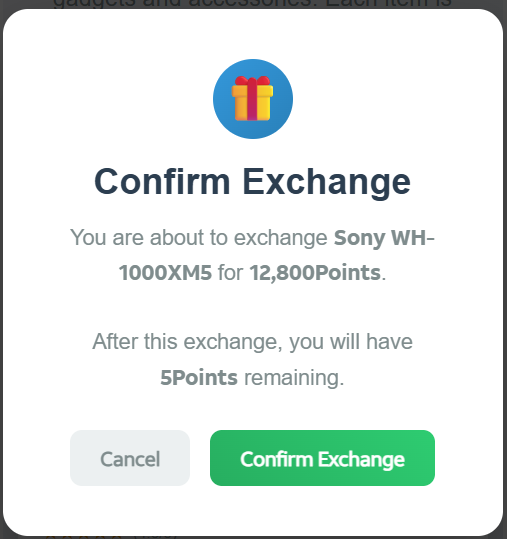

さらに信憑性を高めるため、電話番号を送信すると、被害者は利用可能なギフトの一覧を確認でき、その後最終確認の画面が表示されます。

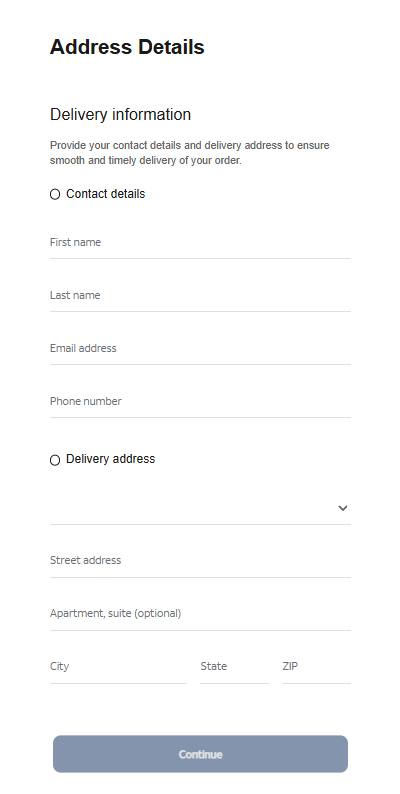

その時点で、標的は「配送情報」フォームの記入を促され、氏名、住所、電話番号、メールアドレスなどの機密性の高い個人情報の入力を求められます。ここで実際のデータ窃取が行われます。

フォームの可視化された送信フローは滑らかでプロフェッショナルであり、リアルタイム検証とエラー強調表示を備えています——まさに一流ブランドに期待される仕様です。これは意図的な設計です。攻撃者は高度なフロントエンド検証コードを用いて、窃取情報の品質と完全性を最大化しているのです。

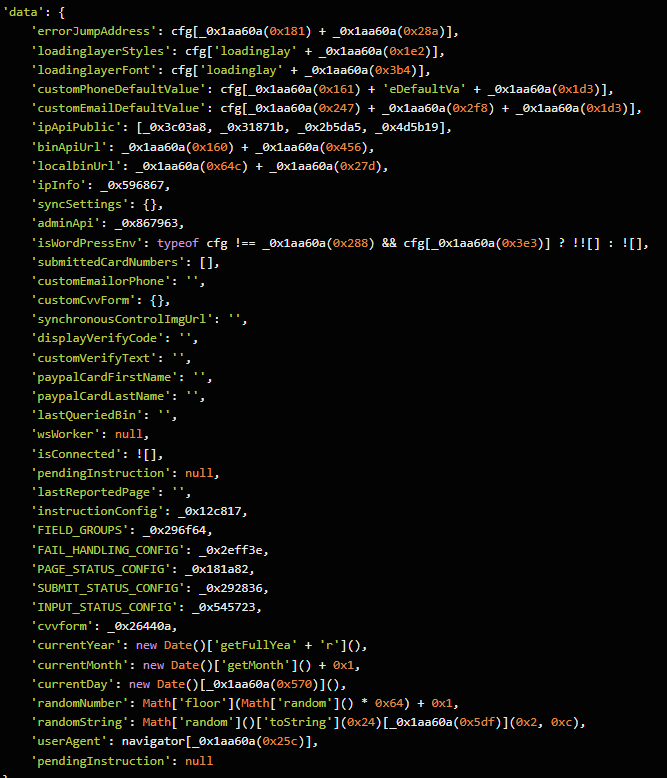

洗練されたUIの裏側では、フォームはJavaScriptコードと連動しており、被害者が「続行」をクリックすると、入力した全データが収集され攻撃者に直接送信される。調査ではコードの難読化を解除し、大規模な「data」セクションを発見した。

盗まれたデータはJSON形式でPOST経由で送信される https://att.hgfxp[.]cc/api/open/cvvInterface.

このエンドポイントは攻撃者のドメイン上にホストされており、被害者が送信するすべての情報に攻撃者が即座にアクセスできる状態となっている。

このキャンペーンが効果的でありながら危険である理由

- 高度な模倣:各ページはatt.comの完全な複製であり、機能するナビゲーションリンクやロゴまで備えている。

- 多層的なソーシャルエンジニアリング:被害者は段階的に誘い込まれ、各ページで警戒心が薄れ、信頼が高まっていく。

- 品質保証:カスタムJavaScriptによるフォーム検証はエラーを減らし、データの正常な取得率を向上させます。

- 難読化されたコード:悪意のあるスクリプトは難読化処理で包まれており、分析と削除を遅延させる。

- 集中型データ流出:収集された全データは攻撃者のコマンドアンドコントロールエンドポイントへ直接POST送信される。

身を守る方法

標的がこれがフィッシング詐欺の試みであると気づくべきだった警告サインがいくつか存在した:

- そのテキストは18人の受信者に一度に送信された。

- 個人を特定する挨拶ではなく、一般的な挨拶(「お客様各位」)を使用しました。

- 発信者の番号は、AT&Tの登録済み連絡先ではありませんでした。

- 被害者が後日偽サイトにアクセスした場合、有効期限が変更された。

迷惑リンクを避ける以外にも、安全を確保する方法はいくつかあります:

- アカウントには、公式アプリを通じて、またはブラウザに公式ウェブサイト(att.com)を直接入力してのみアクセスしてください。

- URLを注意深く確認してください。ページが完璧に見えても、リンクにカーソルを合わせてアドレスバーを確認し、公式ドメインかどうかを確認してください。

- AT&Tおよびその他の重要なアカウントで多要素認証を有効にしてください。

- 最新のリアルタイムマルウェア対策ソリューションとウェブ保護モジュールを使用してください。

プロのアドバイス:Malwarebytes Guardはこのテキストを詐欺と認識しました。

私たちは単に詐欺を報告するだけでなく、詐欺の発見を支援します。

サイバーセキュリティリスクは見出し以上の広がりを見せてはなりません。怪しいと感じたら、Malwarebytes Guardで詐欺かどうか確認しましょう。スクリーンショットを送信、不審な内容を貼り付け、またはリンク・テキスト・電話番号を共有すれば、詐欺か正当かを判断します。すべてのMalwarebytes Premium 、 AndroidMalwarebytes 利用可能です。