Aanvallers plaatsen betaalde Facebook die eruitzien als officiële Microsoft-promoties en leiden gebruikers vervolgens naar bijna perfecte klonen van de Windows -downloadpagina. Als je op Nu downloaden klikt, krijg je in plaats van een Windows een kwaadaardig installatieprogramma dat stilletjes opgeslagen wachtwoorden, browsersessies en gegevens van cryptovaluta-wallets steelt.

"Ik wilde alleen Windowsupdaten."

De aanval begint met iets heel gewoons: een Facebook . Deze ziet er professioneel uit, maakt gebruik van Microsoft-branding en promoot wat lijkt op de nieuwste Windows -update. Als u van plan bent om uw pc up-to-date te houden, lijkt dit een handige snelkoppeling.

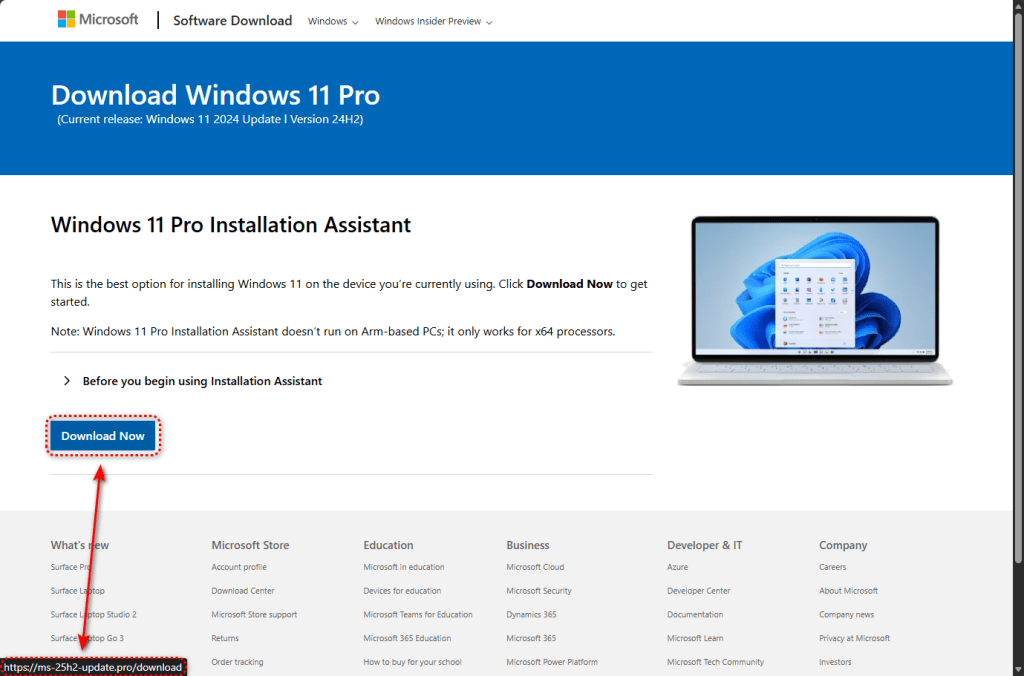

Klik op de advertentie en je komt op een site terecht die bijna identiek is aan de echte Software Download-pagina van Microsoft. Het logo, de lay-out, de lettertypes en zelfs de juridische tekst in de voettekst zijn gekopieerd. Het enige duidelijke verschil zit in de adresbalk. In plaats van microsoft.com zie je een van deze gelijkende domeinen:

- ms-25h2-download[.]pro

- ms-25h2-update[.]pro

- ms25h2-download[.]pro

- ms25h2-update[.]pro

De "25H2" in domeinnamen is bewust gekozen. Het bootst de naamgevingsconventie na die Microsoft gebruikt voor Windows . 24H2, de huidige versie, was bij de lancering van deze campagne in ieders mond, waardoor de valse domeinen op het eerste gezicht geloofwaardig leken.

Geofencing: alleen de juiste doelgroepen krijgen de payload

Deze campagne infecteert niet blindelings iedereen die de site bezoekt.

Voordat de malware wordt geleverd, controleert de valse pagina wie u bent. Als u verbinding maakt vanaf een IP-adres van een datacenter – dat vaak wordt gebruikt door beveiligingsonderzoekers en geautomatiseerde scanners – wordt u doorgestuurd naar google.com. De site ziet er onschuldig uit.

Alleen bezoekers die eruitzien als gewone thuis- of kantoorgebruikers ontvangen het schadelijke bestand.

Deze techniek, bekend als geofencing in combinatie met sandbox-detectie, zorgde ervoor dat deze campagne zo lang kon doorgaan zonder te worden opgemerkt en stopgezet door geautomatiseerde systemen. De infrastructuur is zo geconfigureerd dat geautomatiseerde beveiligingsanalyses worden omzeild.

Wanneer een beoogde gebruiker op Nu downloaden klikt, activeert de site een Facebook 'Lead'-gebeurtenis – dezelfde trackingmethode die legitieme adverteerders gebruiken om conversies te meten. De aanvallers houden in de gaten welke slachtoffers in de val trappen en optimaliseren hun advertentie-uitgaven in realtime.

Een 75 MB groot 'installatieprogramma' dat rechtstreeks vanuit GitHub wordt aangeboden

Als je de controles doorstaat, downloadt de site een bestand met de naam ms-update32.exe. Met een grootte van 75 MB lijkt het een legitieme Windows .

Het bestand wordt gehost op GitHub, een vertrouwd platform dat door miljoenen ontwikkelaars wordt gebruikt. Dat betekent dat de download via HTTPS met een geldig beveiligingscertificaat wordt geleverd. Omdat het afkomstig is van een gerenommeerd domein, wordt het door browsers niet automatisch als verdacht gemarkeerd.

Het installatieprogramma is gemaakt met Inno Setup, een legitieme tool die vaak wordt misbruikt door malware-ontwikkelaars omdat het professioneel ogende installatiepakketten maakt.

Wat gebeurt er als je het uitvoert?

Voordat het iets schadelijks doet, controleert het installatieprogramma of het in de gaten wordt gehouden. Het zoekt naar virtuele machineomgevingen, debuggersoftware en analysetools. Als het een van deze dingen vindt, stopt het. Dit is dezelfde ontwijkingslogica waarmee het langs veel geautomatiseerde beveiligingssandboxes glipt – die systemen draaien namelijk per definitie binnen virtuele machines.

Op de computer van een echte gebruiker gaat het installatieprogramma verder met het uitpakken en implementeren van zijn componenten.

Het belangrijkste onderdeel is een volledige op Electron gebaseerde applicatie die is geïnstalleerd op C:\Users\<USER>\AppData\Roaming\LunarApplication\. Electron is een legitiem framework dat wordt gebruikt door apps zoals Slack en Visual Studio Code. Dat maakt het een nuttige vermomming.

De keuze voor deze naam is niet toevallig. "Lunar" is een merk dat wordt geassocieerd met cryptocurrency-tools, en de applicatie wordt geleverd met Node.js-bibliotheken die speciaal zijn ontworpen om ZIP-archieven te maken, wat suggereert dat het gegevens verzamelt, verpakt en verstuurt. Mogelijke doelwitten zijn onder meer cryptocurrency-walletbestanden, seed-zinnen, browser-inloggegevensopslagplaatsen en sessiecookies.

Tegelijkertijd worden twee verborgen PowerShell-scripts met willekeurige bestandsnamen naar de map %TEMP% geschreven en uitgevoerd met een opdrachtregel die opzettelijk de beveiliging Windows uitschakelt:

powershell.exe -NoProfile -NoLogo -InputFormat Text -NoExit -ExecutionPolicy Unrestricted -Command -

Zich verstoppen in het register, zijn sporen uitwissen

Om reboots te overleven, schrijft de malware een grote binaire blob naar het Windows onder: HKEY_LOCAL_MACHINE\SYSTEM\Software\Microsoft\TIP\AggregateResults.

Het TIP-registerpad (Text Input Processor) is een legitiem Windows , waardoor het minder snel argwaan wekt.

Telemetrie toont ook gedrag dat overeenkomt met procesinjectie. De malware creëert Windows in een opgeschorte toestand, injecteert code in deze processen en hervat de uitvoering. Hierdoor kan de kwaadaardige code worden uitgevoerd onder de identiteit van een legitiem proces, waardoor de kans op detectie wordt verkleind.

Zodra de uitvoering is vastgesteld, verwijdert het installatieprogramma tijdelijke bestanden om zijn forensische voetafdruk te verkleinen. Het kan ook het afsluiten of opnieuw opstarten van het systeem initiëren, mogelijk om de analyse te verstoren.

De malware maakt gebruik van meerdere versleutelings- en verduisteringstechnieken, waaronder RC4, HC-128, XOR-codering en FNV-hashing voor API-resolutie. Deze methoden maken statische analyse moeilijker.

De invalshoek van Facebook

Het gebruik van betaalde Facebook om malware te verspreiden is het waard om even bij stil te staan. Dit is geen phishing-e-mail die in een spamfolder terechtkomt, of een kwaadaardig resultaat dat verborgen zit in een zoekpagina. Dit zijn betaalde Facebook die naast berichten van vrienden en familie verschijnen.

De aanvallers voerden twee parallelle advertentiecampagnes, die elk naar afzonderlijke phishingdomeinen leidden. Elke campagne gebruikte zijn eigen Facebook ID en trackingparameters. Als één domein of advertentieaccount wordt gesloten, kan het andere gewoon blijven draaien.

Het gebruik van twee parallelle domeinen en twee afzonderlijke advertentiecampagnes suggereert dat de exploitanten redundantie hebben ingebouwd: als één domein wordt verwijderd of één advertentieaccount wordt opgeschort, blijft het andere gewoon actief.

Wat te doen als u denkt dat u getroffen bent

Deze campagne is technisch goed uitgewerkt en operationeel doordacht. De infrastructuur getuigt van kennis van gangbare beveiligingsonderzoekstechnieken en sandboxingtechnieken. Ze begrijpen hoe mensen software downloaden en hebben Facebook gekozen als hun distributiekanaal, juist omdat dit echte gebruikers bereikt in een context waarin het vertrouwen groot is.

Onthoud: Windows komen van Windows in uw systeeminstellingen, niet van een website en zeker niet van een advertentie op sociale media. Microsoft maakt geen reclame voor Windows op Facebook.

En een tip van een professional: Malwarebytes de geïdentificeerde payload en bijbehorende infrastructuur hebben gedetecteerd en geblokkeerd.

Als u een bestand van een van deze sites hebt gedownload en uitgevoerd, beschouw het systeem dan als gecompromitteerd en onderneem snel actie.

- Log niet in op accounts vanaf die computer totdat deze is gescand en opgeschoond.

- Voer onmiddellijk een volledige scan uit met Malwarebytes.

- Wijzig wachtwoorden voor belangrijke accounts zoals e-mail, bankieren en sociale media vanaf een ander, schoon apparaat.

- Als u cryptocurrency-wallets op die machine gebruikt, verplaats dan uw geld naar een nieuwe wallet met een nieuwe seed phrase die op een schoon apparaat is gegenereerd.

- Overweeg om uw bank te waarschuwen en fraudebewaking in te schakelen als er financiële gegevens op dat apparaat zijn opgeslagen of vanaf dat apparaat toegankelijk zijn.

Voor IT- en beveiligingsteams:

- Blokkeer de phishingdomeinen bij DNS en webproxy

- Waarschuwing bij uitvoering van PowerShell met

-ExecutionPolicy Unrestrictedin niet-administratieve contexten - Zoek naar de LunarApplication-map en randomiseer

.yiz.ps1/.unx.ps1bestanden in%TEMP%

Indicatoren van compromissen (IOC's)

Bestandshash (SHA-256)

- c634838f255e0a691f8be3eab45f2015f7f3572fba2124142cf9fe1d227416aa (ms-update32.exe)

Domeinen

- ms-25h2-download[.]pro

- ms-25h2-update[.]pro

- ms25h2-download[.]pro

- ms25h2-update[.]pro

- raw.githubusercontent.com/preconfigured/dl/refs/heads/main/ms-update32.exe (URL voor levering van payload)

Bestandssysteemartefacten

- C:\Users\<USER>\AppData\Roaming\LunarApplication\

- C:\Users\<USER>\AppData\Local\Temp\[random].yiz.ps1

- C:\Users\<USER>\AppData\Local\Temp\[random].unx.ps1

Register

- HKEY_LOCAL_MACHINE\SYSTEM\Software\Microsoft\TIP\AggregateResults (grote binaire gegevens — persistentie)

Facebook -infrastructuur

- Pixel-ID: 1483936789828513

- Pixel-ID: 955896793066177

- Campagne-ID: 52530946232510

- Campagne-ID: 6984509026382