Als onderdeel van ons onderzoek naar een phishingcampagne met als thema 'werk' kwamen we verschillende verdachte URL's tegen die er allemaal zo uitzagen:

https://forms.google.ss-o[.]com/forms/d/e/{unique_id}/viewform?form=opportunitysec&promo=

Het subdomein forms.google.ss-o[.]com is een duidelijke poging om zich voor te doen als de legitieme website forms.google.com. De letters 'ss-o' zijn waarschijnlijk toegevoegd om te lijken op 'single sign-on', een authenticatiemethode waarmee gebruikers zich veilig kunnen aanmelden bij meerdere, onafhankelijke applicaties of websites met één set inloggegevens (gebruikersnaam en wachtwoord).

Helaas werden we bij het bezoeken van de URL's doorgestuurd naar de lokale Google-zoekwebsite. Dit is een veelgebruikte tactiek van phishers om te voorkomen dat slachtoffers hun gepersonaliseerde links delen met onderzoekers of online analyses.

Na wat zoeken vonden we een bestand met de naam generation_form.php op hetzelfde domein, waarvan wij denken dat de phishing-groep deze heeft gebruikt om deze links te maken. De landingspagina voor de campagne was: https://forms.google.ss-o[.]com/generation_form.php?form=opportunitysec

De generation_form.php Het script doet wat de naam aangeeft: het creëert een gepersonaliseerde URL voor de persoon die op die link klikt.

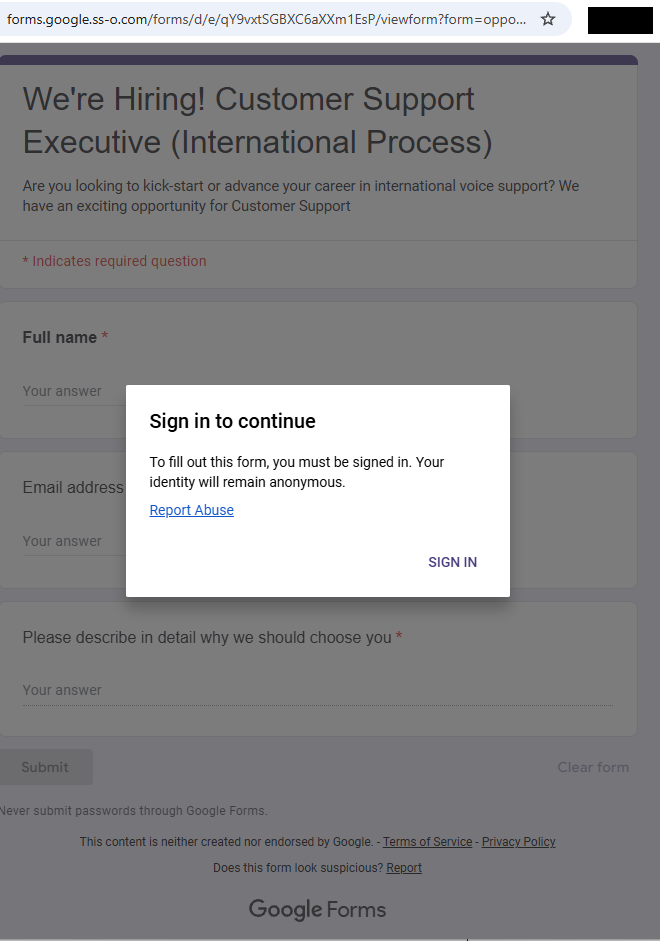

Met die kennis konden we nagaan waar de phishing-mail precies over ging. Onze gepersonaliseerde link bracht ons naar deze website:

Het grijze 'formulier' achter de prompt belooft:

- Wij zoeken medewerkers! Medewerker klantenservice (internationaal proces)

- Wilt u uw carrière een impuls geven of verder ontwikkelen?

- De velden in het formulier: Volledige naam, E-mailadres en een essayveld "Beschrijf in detail waarom wij voor u zouden moeten kiezen".

- Knoppen: 'Verzenden' en 'Formulier wissen'.

De hele webpagina bootst Google Forms na, inclusief logo-afbeeldingen, kleurenschema's, een mededeling over het niet 'indienen van wachtwoorden' en juridische links. Onderaan staat zelfs de typische disclaimer van Google Forms ('Deze inhoud is niet gemaakt of goedgekeurd door Google') voor authenticiteit.

Door op de knop 'Aanmelden' te klikken, kwamen we terecht op https://id-v4[.]com/generation.php, dat inmiddels is verwijderd. Het domein id-v4.com is bijna een jaar lang gebruikt in verschillende phishingcampagnes. In dit geval werd om de inloggegevens van Google-accounts gevraagd.

Gezien het aspect van de 'vacature', vermoeden we dat de links zijn verspreid via gerichte e-mails of LinkedIn .

Hoe blijf ik veilig

Lokmiddelen die vacatures op afstand beloven, komen tegenwoordig veel voor. Hier zijn een paar tips om u te helpen uzelf te beschermen tegen dit soort gerichte aanvallen:

- Klik niet op links in ongevraagde vacatures.

- Gebruik een wachtwoordbeheerder, die uw Google-gebruikersnaam en wachtwoord niet op een valse website zou hebben ingevuld.

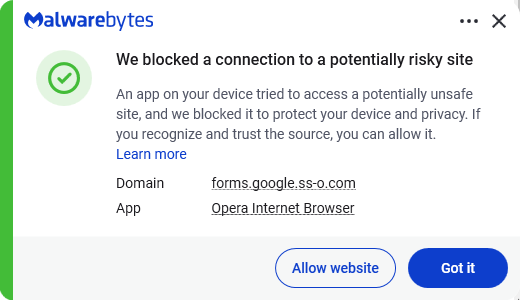

- Gebruik een actuele, realtime anti-malwareoplossing met een webbeveiligingscomponent.

Pro-tip: Malwarebytes Guard heeft deze aanval als oplichting geïdentificeerd door alleen naar de URL te kijken.

IOC's

id-v4[.]com

forms.google.ss-o[.]com

We rapporteren niet alleen over zwendel, we helpen ook bij het opsporen ervan

Cyberbeveiligingsrisico's mogen nooit verder reiken dan een krantenkop. Als iets u verdacht lijkt, controleer dan of het om oplichting gaat met Malwarebytes Guard. Stuur een screenshot, plak verdachte inhoud of deel een link, tekst of telefoonnummer, en wij vertellen u of het om oplichting gaat of dat het legitiem is. Beschikbaar met Malwarebytes Premium voor al uw apparaten en in de Malwarebytes voor iOS Android.