Een lid van ons webonderzoeksteam wees me op een nep-installatieprogramma voor WinRAR dat vanaf verschillende Chinese websites werd gelinkt. Wanneer dergelijke links verschijnen, is dat meestal een goede indicatie voor een nieuwe campagne.

Dus ik heb het bestand gedownload en ben begonnen met een analyse, die uiteindelijk een soort Matroesjka-pop bleek te zijn. Laag na laag, na laag.

WinRAR is een populair hulpprogramma dat vaak wordt gedownload van 'onofficiële' websites, waardoor campagnes met valse downloads een grotere kans hebben om effectief te zijn.

Vaak bevatten deze payloads zelfuitpakkende of meerfasige componenten die verdere malware kunnen downloaden, persistentie kunnen vestigen, gegevens kunnen exfiltreren of achterdeurtjes kunnen openen, allemaal afhankelijk van een eerste systeemanalyse. Het was dan ook geen verrassing dat een van de eerste acties van deze malware was om toegang te krijgen tot gevoelige Windows in de vorm van Windows .

Dit, samen met andere bevindingen uit onze analyse (zie hieronder), wijst erop dat het bestand de malware selecteert die het beste past bij het getroffen systeem, voordat het verder wordt gecompromitteerd of geïnfecteerd.

Hoe blijf ik veilig

Fouten zijn snel gemaakt wanneer u op zoek bent naar software om een probleem op te lossen, vooral wanneer u snel een oplossing wilt. Een paar eenvoudige tips kunnen u helpen om in dit soort situaties veilig te blijven.

- Download software alleen van officiële en betrouwbare bronnen. Klik niet op links die beloven die software te leveren op sociale media, in e-mails of op andere onbekende websites.

- Gebruik een realtime, up-to-date anti-malwareoplossing om bedreigingen te blokkeren voordat ze kunnen worden uitgevoerd.

Analyse

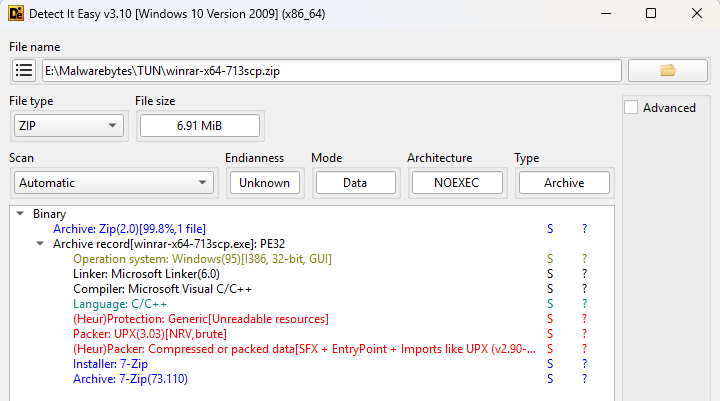

Het oorspronkelijke bestand heette winrar-x64-713scp.zip en de eerste analyse met Detect It Easy (DIE) wees al op meerdere lagen.

Het bestand uitpakken produceerde winrar-x64-713scp.exe wat een UPX-gecomprimeerd bestand bleek te zijn dat de --force optie om het uit te pakken vanwege opzettelijke PE-afwijkingen. UPX breekt de compressie normaal gesproken af als het onverwachte waarden of onbekende gegevens in de uitvoerbare headervelden aantreft, omdat die gegevens mogelijk nodig zijn om het programma correct uit te voeren. De --force optie vertelt UPX om deze afwijkingen te negeren en toch door te gaan met decompressie.

Bij het bekijken van het uitgepakte bestand liet DIE nog een andere laag zien: (Heur)Packer: Compressed or packed data[SFX]. Toen ik naar de strings in het bestand keek, zag ik twee RunProgram voorbeelden:

RunProgram="nowait:\"1winrar-x64-713scp1.exe\" "

RunProgram="nowait:\"youhua163

Deze commando's geven het SFX-archief de opdracht om de ingebedde programma's onmiddellijk na het uitpakken uit te voeren, zonder te wachten tot het uitpakken is voltooid (nowait).

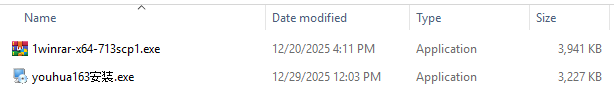

Met PeaZip heb ik beide ingesloten bestanden uitgepakt.

De Chinese karakters “安装" maakte de stringanalyse ingewikkeld, maar ze betekenen "installeren", wat mijn interesse nog meer wekte. Het bestand 1winrar-x64-713scp1.exe bleek het daadwerkelijke WinRAR-installatieprogramma te zijn, waarschijnlijk toegevoegd om argwaan te verminderen bij iedereen die de malware uitvoerde.

Na het verwijderen van nog een laag bleek het andere bestand een met een wachtwoord beveiligd zip-bestand te zijn met de naam setup.hta. De hier gebruikte versleuteling bracht me ertoe om over te schakelen naar dynamische analyse. Toen ik het bestand op een virtuele machine uitvoerde, bleek dat setup.hta tijdens runtime rechtstreeks in het geheugen wordt uitgepakt. De geheugendump onthulde nog een interessante tekenreeks: nimasila360.exe.

Dit is een bekend bestand dat vaak wordt aangemaakt door valse installatieprogramma's en dat verband houdt met de Winzipper-malware. Winzipper is een bekend Chinees schadelijk programma dat zich voordoet als een onschadelijk bestandsarchief, zodat het de computer van het slachtoffer kan binnendringen, vaak via links of bijlagen. Eenmaal geopend en geïnstalleerd, plaatst het stilletjes een verborgen achterdeur waarmee aanvallers de machine op afstand kunnen bedienen, gegevens kunnen stelen en extra malware kunnen installeren, terwijl het slachtoffer denkt dat hij gewoon legitieme software heeft geïnstalleerd.

Indicatoren van compromissen (IOC's)

Domeinen:

winrar-tw[.]com

winrar-x64[.]com

winrar-zip[.]com

Bestandsnamen:

winrar-x64-713scp.zip

youhua163installatie.exe

setup.hta (gedropt in C:\Users\{username}\AppData\Local\Temp)

De webbeveiligingscomponent Malwarebytesblokkeert alle domeinen die het schadelijke bestand en het installatieprogramma hosten.

![Malwarebytes winrar-tw[.]com](https://www.malwarebytes.com/wp-content/uploads/sites/2/2026/01/blocked.png)