Um membro da nossa equipe de pesquisa na web me indicou um instalador falso do WinRAR que estava vinculado a vários sites chineses. Quando esses links começam a aparecer, isso geralmente é um bom indicador de uma nova campanha.

Então, baixei o arquivo e iniciei uma análise, que acabou se revelando algo como uma boneca Matryoshka. Camada após camada, após camada.

O WinRAR é um utilitário popular que é frequentemente baixado de sites “não oficiais”, o que aumenta as chances de eficácia das campanhas que oferecem downloads falsos.

Frequentemente, essas cargas contêm componentes autoextraíveis ou de múltiplos estágios que podem baixar mais malware, estabelecer persistência, exfiltrar dados ou abrir backdoors, tudo dependendo de uma análise inicial do sistema. Portanto, não foi surpresa que uma das primeiras ações desse malware tenha sido acessar Windows confidenciais Windows na forma de informações Windows .

Isso, juntamente com outras conclusões da nossa análise (veja abaixo), indica que o arquivo seleciona o malware “mais adequado” para o sistema afetado antes de comprometê-lo ou infectá-lo ainda mais.

Como se manter seguro

É fácil cometer erros quando se procura um software para resolver um problema, especialmente quando se deseja uma solução rápida. Algumas dicas simples podem ajudar a mantê-lo seguro em situações como essa.

- Baixe software apenas de fontes oficiais e confiáveis. Evite clicar em links que prometem fornecer esse software nas redes sociais, em e-mails ou em outros sites desconhecidos.

- Use uma solução antimalware em tempo real e atualizada para bloquear ameaças antes que elas possam ser executadas.

Análise

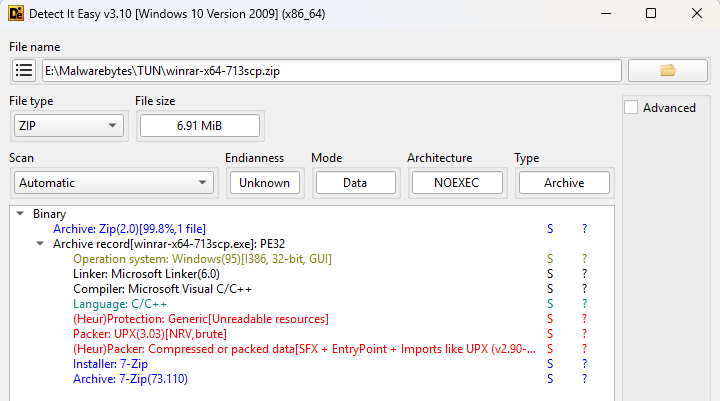

O arquivo original era chamado winrar-x64-713scp.zip e a análise inicial com o Detect It Easy (DIE) já sugeria várias camadas.

Descompactando o arquivo produzido winrar-x64-713scp.exe que acabou por ser um ficheiro compactado com UPX que exigia o --force opção de descompactá-lo devido a anomalias PE deliberadas. O UPX normalmente aborta a compactação se encontrar valores inesperados ou dados desconhecidos nos campos do cabeçalho do executável, pois esses dados podem ser necessários para que o programa funcione corretamente. O --force A opção instrui o UPX a ignorar essas anomalias e prosseguir com a descompressão de qualquer maneira.

Ao examinar o arquivo descompactado, o DIE revelou mais uma camada: (Heur)Packer: Compressed or packed data[SFX]. Observando as sequências dentro do arquivo, notei duas RunProgram instâncias:

RunProgram="nowait:\"1winrar-x64-713scp1.exe\" "

RunProgram="nowait:\"youhua163

Esses comandos instruem o arquivo SFX a executar os programas incorporados imediatamente após a extração, sem esperar que ela seja concluída (nowait).

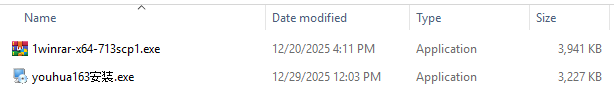

Usando o PeaZip, extraí os dois arquivos incorporados.

Os caracteres chineses “安装” complicaram a análise da sequência, mas traduzem-se como “instalar”, o que despertou ainda mais o meu interesse. O arquivo 1winrar-x64-713scp1.exe acabou por ser o instalador real do WinRAR, provavelmente incluído para diminuir as suspeitas de quem executasse o malware.

Após remover outra camada, o outro arquivo revelou-se um arquivo zip protegido por senha chamado setup.hta. A ofuscação usada aqui me levou a mudar para a análise dinâmica. A execução do arquivo em uma máquina virtual mostrou que o setup.hta é descompactado em tempo de execução diretamente na memória. O despejo de memória revelou outra string interessante: nimasila360.exe.

Este é um arquivo conhecido, frequentemente criado por instaladores falsos e associado ao malware Winzipper. O Winzipper é um programa malicioso conhecido em chinês que finge ser um arquivo inofensivo para se infiltrar no computador da vítima, geralmente por meio de links ou anexos. Depois de aberto e instalado, ele discretamente implanta um backdoor oculto que permite aos invasores controlar remotamente a máquina, roubar dados e instalar malware adicional, enquanto a vítima acredita ter instalado um software legítimo.

Indicadores de Compromisso (IOCs)

Domínios:

winrar-tw[.]com

winrar-x64[.]com

winrar-zip[.]com

Nomes dos arquivos:

winrar-x64-713scp.zip

youhua163instalação.exe

setup.hta (adicionado em C:\Users\{username}\AppData\Local\Temp)

O componente de proteção da web Malwarebytesbloqueia todos os domínios que hospedam o arquivo malicioso e o instalador.

![Malwarebytes o winrar-tw[.]com](https://www.malwarebytes.com/wp-content/uploads/sites/2/2026/01/blocked.png)